一.AWVS

- 介绍:AWVS(Acunetix Web Vulnerability Scanner)是一款商业的Web应用程序漏洞扫描器,它通过网络爬虫测试目标网站的安全,检测流行安全漏洞。AWVS可以检查SQL注入漏洞,也可以检查跨站脚本攻击漏洞,可以扫描任何可以通过web浏览访问和遵循HTTP/HTTPS规则的Web站点和Web应用程序。并提供了自动化的漏洞修复建议和安全测试报告。

1.安装

-

拉取docker镜像:docker pull registry.cn-shanghai.aliyuncs.com/yijingsec/awvs:latest

-

启动容器:

docker run -dit -p 13443:3443 --name yijingsec-awvs --cap-add LINUX_IMMUTABLE registry.cn-shanghai.aliyuncs.com/yijingsec/awvs:latest -

浏览器访问:https://your-ip:13443/

- 账户:[email protected]

- 密码:Admin123

2.使用

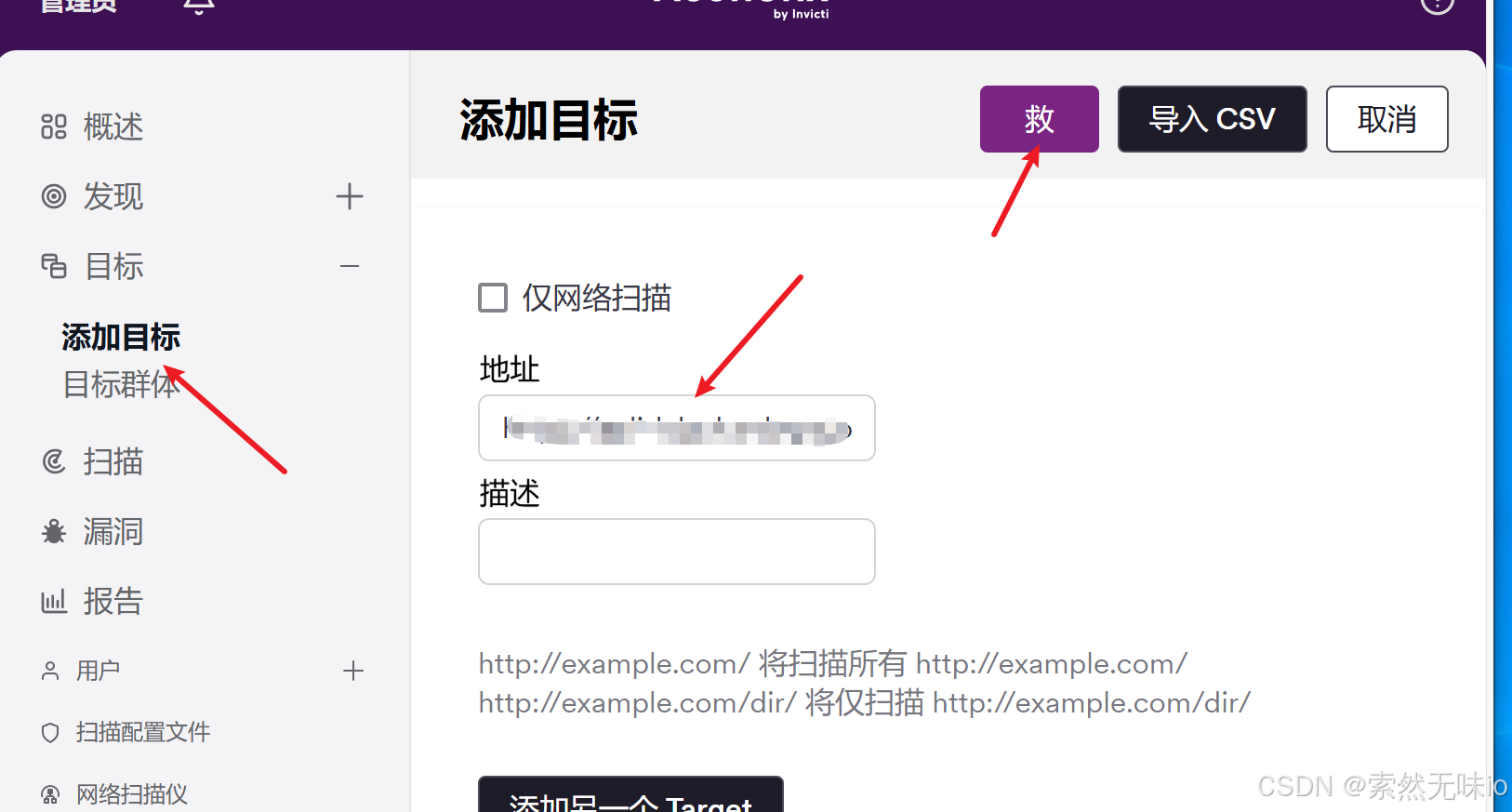

A.针对少量目标

-

添加目标并保存

-

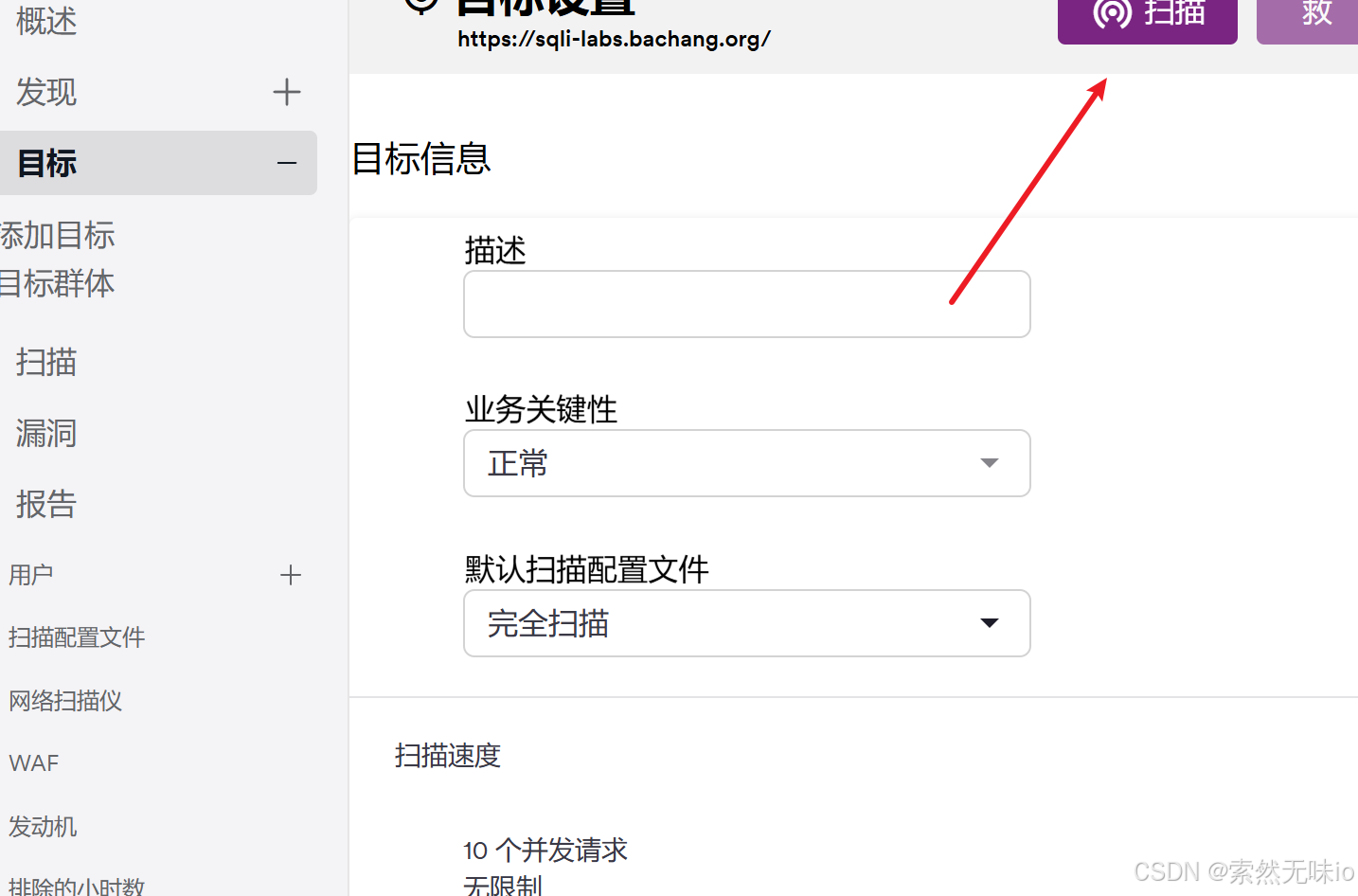

保存后开始扫描

-

对扫描进行最后的配置

- 扫描配置文件:可以选择要扫描漏洞类型

- 报告:可以选择扫描完成后生成的报告类型

- 计划:可以选择扫描的时间

-

-

配置完成后,创建扫描,等待扫描结果

B.针对大量目标

-

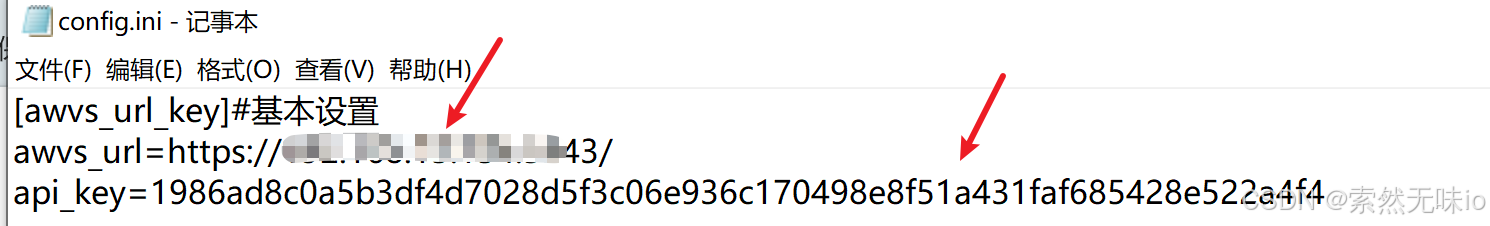

生成 AWVS 的apikey

-

编辑批量脚本文件夹里的 config.ini 文件,将 awvs_url 的地址修改为自己的url地址, api_key 则修改为上一步所生成的Key。

-

将需要扫描的目标填写到 url.txt 里

-

使用python运行脚本

-

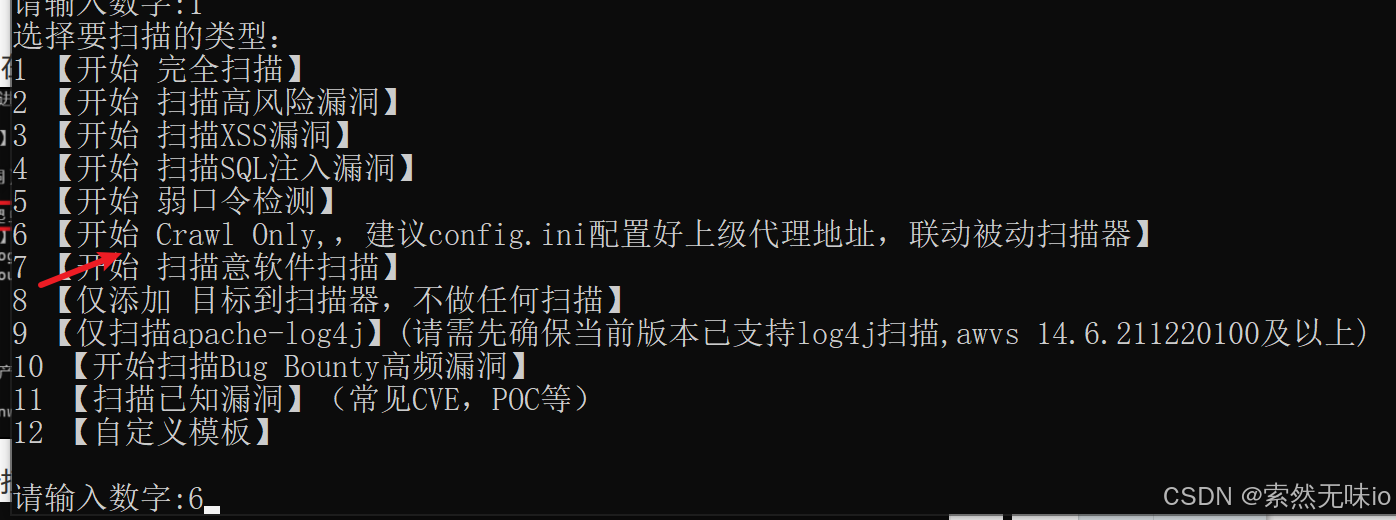

根据需要进行选择

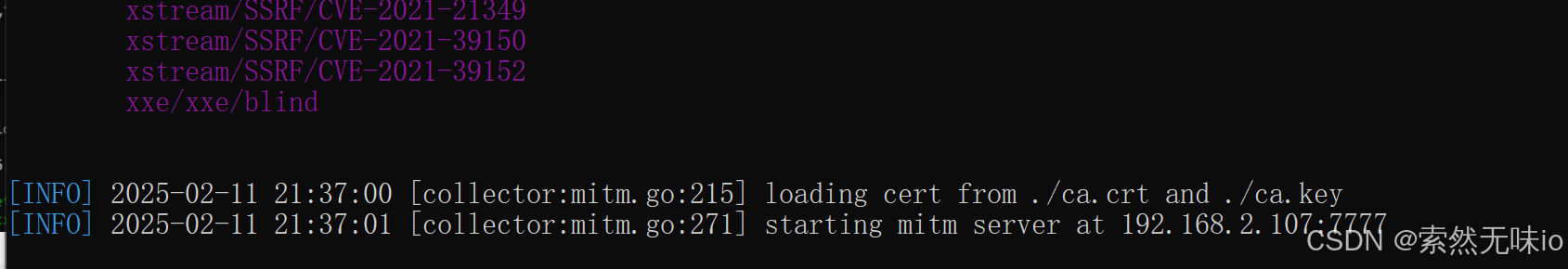

3.Xray联动

-

Xray开启代理:xray.exe webscan --listen 192.168.2.107:7777 --html-output cc.html

- PS:因为AWVS与xray不是在同一个机器上,所以这里的监听地址需要修改为启动xray所在机器的ipv4地址。

-

AWVS设置代理,直接修改上文中的 config.ini 文件,将 proxu_enabled 的值修改为True,并将proxy_server 的值修改为xray监听的地址与端口。

-

运行批量脚本,在 "对扫描器中已有目标进行扫描,选择要扫描的类型" 中选择"6"

-

Xray联动成功