前言

本次应急响应靶机采用的是知攻善防实验室的Linux-1应急响应靶机

靶机下载地址为:

https://pan.quark.cn/s/4b6dffd0c51a

相关账户密码:

defend/defend root/defend

解题

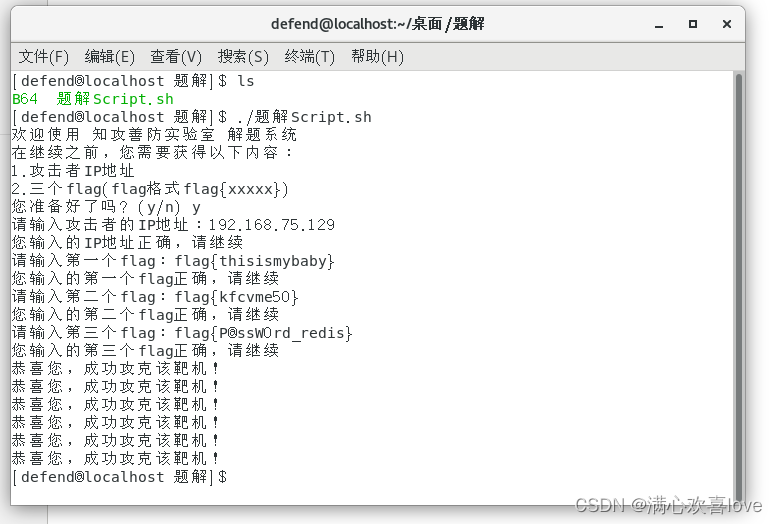

第一题-攻击者的IP地址

先找到的三个flag,最后才找的ip地址

所以麻烦各位读者先从下面开始看起!!!

ip地址也是看了wp才知道

接着flag第三题的过程

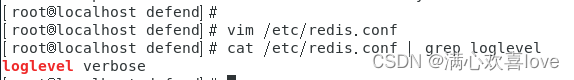

看一眼,redis日志文件等级

cat /etc/redis.conf | grep loglevel

整个命令

cat /etc/redis.conf | grep loglevel的作用是显示

/etc/redis.conf文件中所有包含“loglevel”的行,这通常用于快速查找和查看Redis配置文件中关于日志级别的设置

为loglevel verbose级别

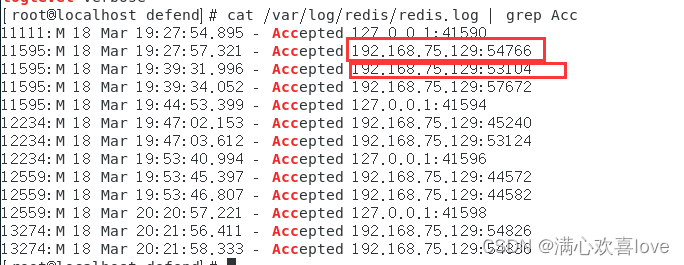

直接去找redis日志文件,看一下连接日志

cat /var/log/redis/redis.log | grep Acc

成功找到攻击者ip 192.168.75.129

第二题-三个flag

第一个flag

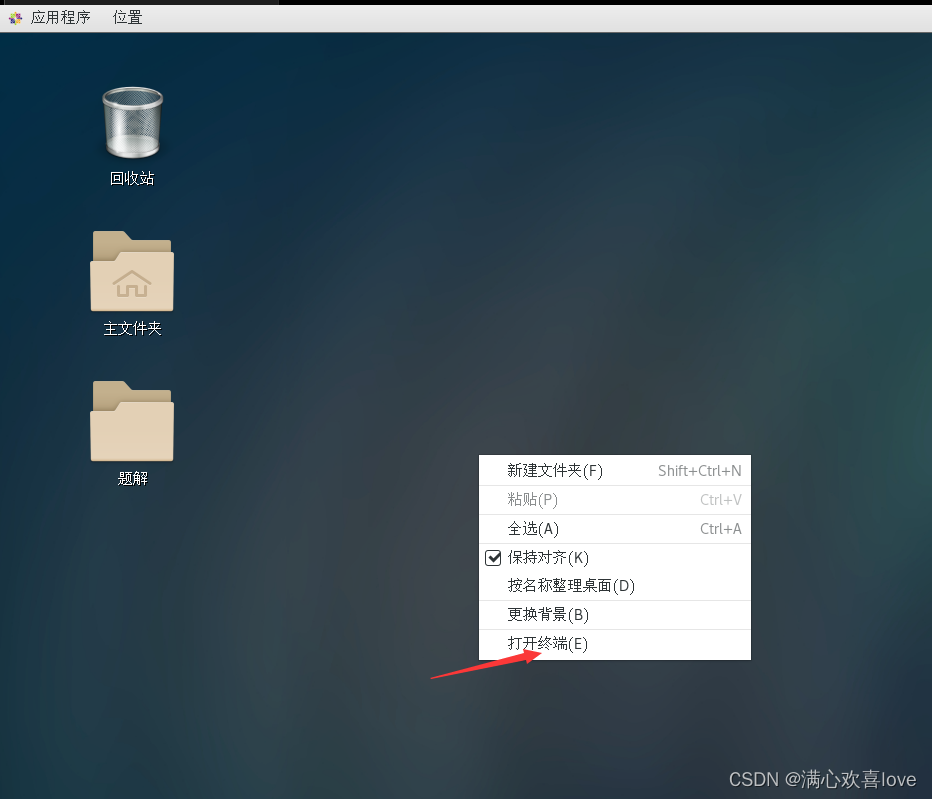

在桌面进入终端

单击右键-打开终端

su 默认切换为root用户 输入密码defend

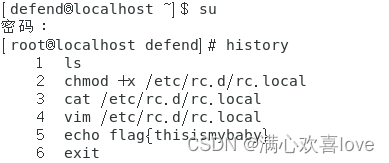

输入history 查看历史命令 发现第一个flag

flag{thisismybaby}

第二个flag

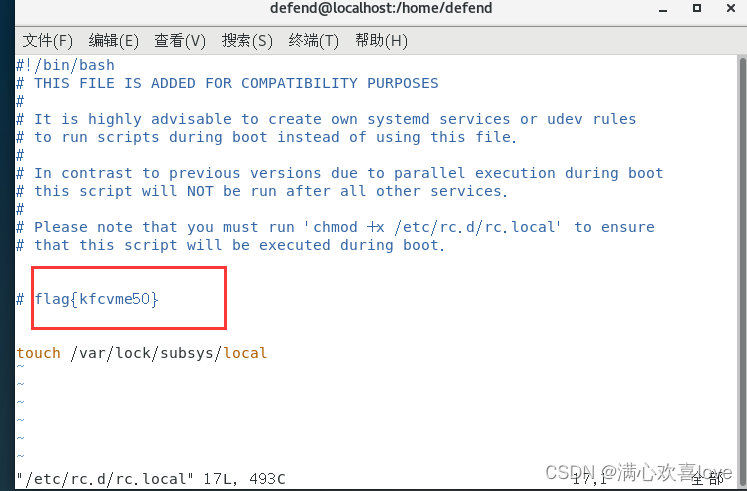

在历史命令中发现改动了/etc/rc.d/rc.local文件

打开这个文件查看一下内容

vim /etc/rc.d/rc.local

发现文件中有第二个flag

flag{kfcvme50}

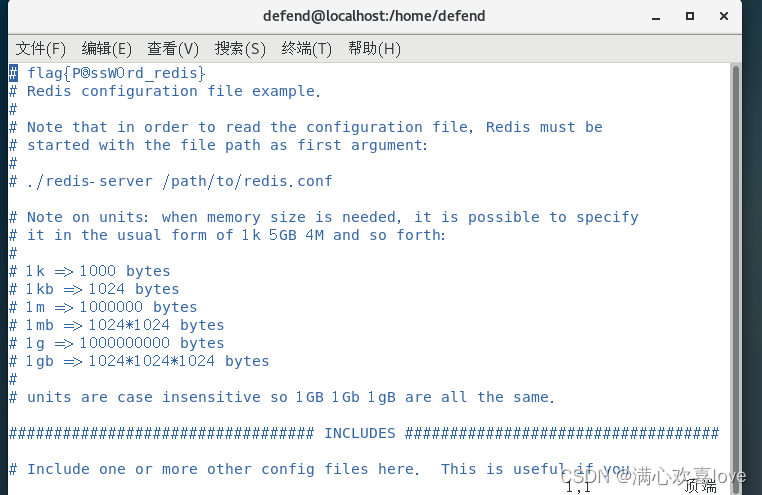

第三个flag

第三个flag没什么思路了,看了一下wp,才知道在redis配置文件中

vim /etc/redis.conf

在文件头找到了最后一个flag

flag{P@ssW0rd_redis}

总结答案完成解题