注:原文资料有点老,但原理是一样的。文章有点长,markdown 上签费了不少时间。

第 1 章 介绍

1.1 什么是 Wireshark

Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

可以把网络包分析工具当成是一种用来测量有什么东西从网线上进出的测量工具,就好像使电工用来测量进入电信的电量的电度表一样。(当然比那个更高级)

过去的此类工具要么是过于昂贵,要么是属于某人私有,或者是二者兼顾。 Wireshark 出现以后,这种现状得以改变。

Wireshark 可能算得上是今天能使用的最好的开元网络分析软件。

1.1.1 主要应用

下面是 Wireshark 一些应用的举例:

- 网络管理员用来解决网络问题

- 网络安全工程师用来检测安全隐患

- 开发人员用来测试协议执行情况

- 用来学习网络协议

除了上面提到的,Wireshark 还可以用在其它许多场合。

1.1.2 特性

- 支持 UNIX 和 Windows 平台

- 在接口实时捕捉包

- 能详细显示包的详细协议信息

- 可以打开 / 保存捕捉的包

- 可以导入导出其他捕捉程序支持的包数据格式

- 可以通过多种方式过滤包

- 多种方式查找包

- 通过过滤以多种色彩显示包

- 创建多种统计分析

- … 还有许多

不管怎么说,要想真正了解它的强大,还得使用它才行

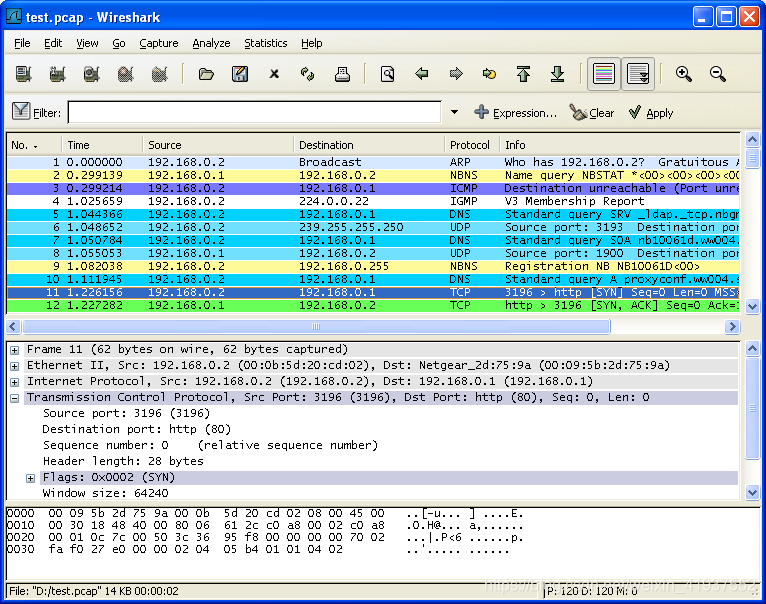

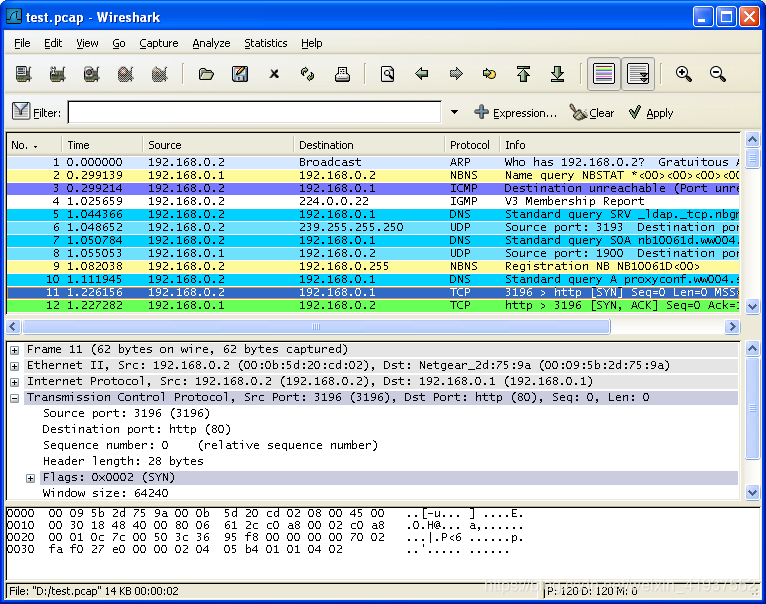

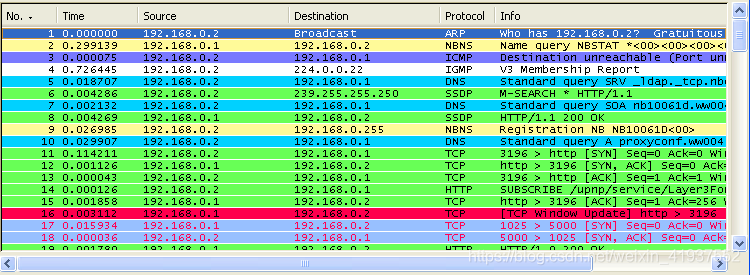

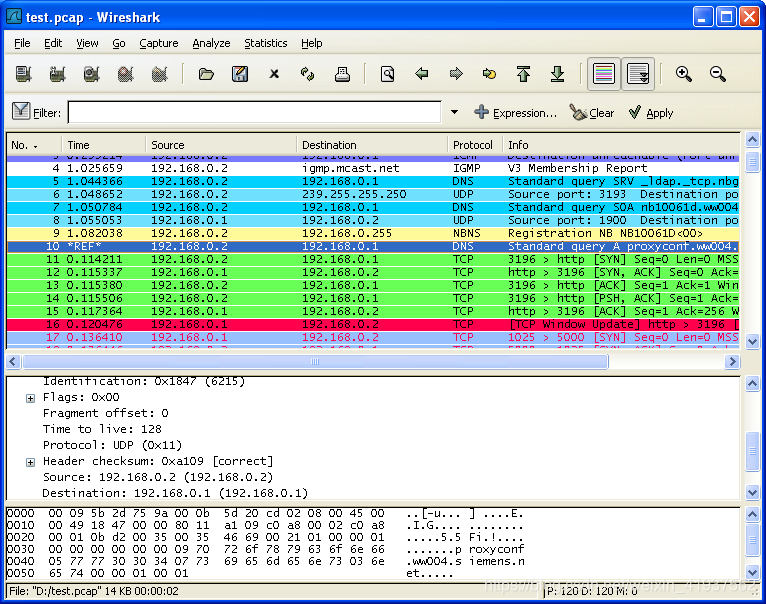

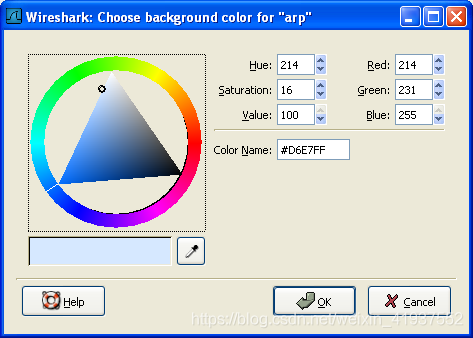

图 1.1. Wireshark 捕捉包并允许检视其内

1.1.3 捕捉多种网络接口

Wireshark 可以捕捉多种网络接口类型的包,哪怕是无线局域网接口。想了解支持的所有网络接口类型, 可以在网站上找到

http://wiki.wireshark.org/CaptureSetup/NetworkMedia

1.1.4 支持多种其它程序捕捉的文件

Wireshark 可以打开多种网络分析软件捕捉的包,详见???

1.1.5 支持多格式输出

Wieshark 可以将捕捉文件输出为多种其他捕捉软件支持的格式,详见???

1.1.6 对多种协议解码提供支持

可以支持许多协议的解码 (在 Wireshark 中可能被称为解剖)???

1.1.7 开源软件

Wireshark 是开源软件项目,用 GPL 协议发行。可以免费在 任意数量的机器上使用它,不用担心授权和付费问题,所有的源代码在 GPL 框架下都可以免费使用。因为以上原因,人们可以很容易在 Wireshark 上添加新的协议,或者将其作为插件整合到程序里,这种应用十分广泛。

1.1.8 Wireshark 不能做的事

Wireshark 不能提供如下功能

- Wireshark 不是入侵检测系统。如果他 / 她在网络做了一些他 / 她们不被允许的奇怪的事情,Wireshark 不会警告。但是如果发生了奇怪的事情,Wireshark 可能对察看发生了什么会有所帮助。 [3]

- Wireshark 不会处理网络事务,它仅仅是 “测量”(监视) 网络。Wireshark 不会发送网络包或做其它交互性的事情(名称解析除外,但也可以禁止解析)。

1.2 系统需求

想要安装运行 Wireshark 需要具备的软硬件条件…

1.2.1 一般说明

- 给出的值只是最小需求,在大多数网络中可以正常使用,但不排除某些情况下不能使用。 [4]

- 在繁忙的网络中捕捉包将很容塞满硬盘!举个简单的例子:在 100MBIT/s 全双工以太网中捕捉数据将会产生 750MByties/min 的数据!在此类网络中拥有高速的 CPU,大量的内存和足够的磁盘空间是十分有必要的。

- 如果 Wireshark 运行时内存不足将会导致异常终止。可以在 http://wiki.wireshark.org/KnownBugs/OutOfMemory 察看详细介绍以及解决办法。

- Wireshark 作为对处理器时间敏感任务,在多处理器 / 多线程系统环境工作不会比单独处理器有更快的速度,例如过滤包就是在一个处理器下线程运行,除了以下情况例外:在捕捉包时 “实时更新包列表”,此时捕捉包将会运行在一个处理下,显示包将会运行在另一个处理器下。此时多处理或许会有所帮助。[5]

1.2.2 Microsoft Windows

- Windows 2000,XP Home 版,XP Pro 版,XP Tablet PC,XP Media Center, Server 2003 or Vista (推荐在 XP 下使用)

- 32-bit 奔腾处理器或同等规格的处理器(建议频率:400MHz 或更高),64-bit 处理器在 WoW64 仿真环境下 - 见一般说明

- 128MB 系统内存(建议 256Mbytes 或更高)

- 75MB 可用磁盘空间(如果想保存捕捉文件,需要更多空间) 800600(建议 12801024 或更高)分辨率最少 65536 (16bit) 色,(256 色旧设备安装时需要选择”legacy GTK1”)

- 网卡需求:

- 以太网:windows 支持的任何以太网卡都可以

- 无线局域网卡:见 MicroLogix support list, 不捕捉 802.11 包头和无数据桢。

- 其它接口见:http://wiki.wireshark.org/CaptureSetup/NetworkMedia

说明

- 基于以下三点原因,将不会对旧版 Windows 提供支持:没有任何开发人员正在使用那些操作系统, 这将使支持变得更加困难,Wireshark 运行所依赖的库文件(如 GTK,WinPCap 等)也放弃对它们的支持。 同样,微软也放弃了对它们的技术支持。

- Windows 95,98 和 ME 不能运行 Wireshark。已知的最后一个可以运行在以上平台的版本是 Ethereal 0.99.0 (需要安装 WinPCap3.1), 依然可以使用从: http://ethereal.com/download.html 获得。顺便提一下:微软于 2006 年 1 月 11 日停止对 98/ME 支持。

- Windows NT 4.0 今后将无法运行 Wireshark. 最有一个已知版本是 Wireshark 0.99.4 (需安装自带的 WinPCap3.1), 依然可以从:http://prdownloads.sourceforge.net/wireshark/wireshark-setup-0.99.4.exe 得到它。顺便提一下:微软于 2005 年 12 月 31 日停止对 NT 4.0 的支持。

- Windows CE 及嵌入版 windows(NT/XP)不被支持。

- 64-bit 处理器运行 Wireshark 需要在 32bit 仿真环境下 (称作 WoW64), 最低需要安装 WinPCap4.0。

- 支持多显示 (不知道是显示其还是监视器) 安装,但会遇到一些不可预料的问题。

1.2.3 Unix/Linux

Wireshark 目前可以运行在许多 UNIX 平台,系统可以对照上面 Windows 下的指标。 二进制包最少在以下平台可用:

- APPle Mac OSX

- Debian GNU/Linux

- FreeBSD

- NetBSD

- OpenPKG

- Red Hat Fedora/Enterprise Linux

- rPath Linux

- Sun Solaris/i386

- Sun Solaris/Sparc

如果二进制包在平台无法使用,可以下载源文件并尝试编译它。 希望能发送邮件到 wireshark-dev [AT] wireshark.org . 分享经验。

1.3 从哪里可以得到 Wireshark

可以从网站下载最新版本的 Wireshark http://www.wireshark.org/download.html. 网站上可以选择适合镜像站点。

Wireshark 通常在 4-8 周内发布一次新版本

如果想获得 Wireshark 发布的消息通知,可以订阅 Wireshark-announce 邮件列表。详见第 1.6.4 节 “邮件列表”

1.4 Wiresahrk 简史 [6]

1997 年以后,Gerald Combs 需要一个工具追踪网络问题并想学习网络知识。所以他开始开发 Ethereal (Wireshark 项目以前的名称) 以解决以上的两个需要。

Ethereal 是第一版,经过数次开发,停顿,1998 年,经过这么长的时间,补丁,Bug 报告,以及许多的鼓励,0.2.0 版诞生了。Ethereal 就是以这种方式成功的。

此后不久,Gilbert Ramirez 发现它的潜力,并为其提供了底层分析

1998 年 10 月,Guy Harris 正寻找一种比 TcpView 更好的工具,他开始为 Ethereal 进行改进,并提供分析。

1998 年以后,正在进行 TCP/IP 教学的 Richard Sharpe 关注了它在这些课程中的作用。并开始研究该软件是否他所需要的协议。如果不行,新协议支持应该很方便被添加。所以他开始从事 Ethereal 的分析及改进。

从那以后,帮助 Ethereal 的人越来越多,他们的开始几乎都是由于一些尚不被 Ethereal 支持的协议。所以他们拷贝了已有的解析器,并为团队提供了改进回馈。

2006 年项目 Moved House(这句不知道怎么翻译)并重新命名为:Wireshark.

1.5 Wireshark 开发维护

Wireshark 最初由 Gerald Combs 开发。目前由 Wireshark team 进行进一步开发和维护。Wireshark team 是一个由修补 bug 提高 Wireshark 功能的独立成员组成的松散组织。

有大量的成员为 Wireshark 提供协议分析。同时也希望这些活动能持续机芯。通过查看 Wireshark 帮助菜单下的 About, 可以找到为 Wireshark 提供代码的人员名单,或者也可以通过 Wireshark 网站的 authors 页面找到。

Wireshark 是开源软件项目,发布遵循 GNU General Public Licence (GPL 协议), 所有源代码可以在 GPL 框架下免费使用。欢迎修改 Wireshark 以便适合需要,如果可以提供改进给 Wireshark team ,将不胜感激。

为 Wireshark Team 提供改进建议,有以下益处:

- 如果其他人发现提供的改进十分有用会肯定它们的价值,将会得知曾像 Wireshark team 一样帮助过他人

- The developers of Wireshark might improve your changes even more, as there’s always room for improvement. Or they may implement some advanced things on top of your code, which can be useful for yourself too.

- The maintainers and developers of Wireshark will maintain your code as well, fixing it when API changes or other changes are made, and generally keeping it in tune with what is happening with Wireshark. So if Wireshark is updated (which is done often), you can get a new Wireshark version from the website and your changes will already be included without any effort for you.

Wireshar 源代码和二进制 kits (二进制工具包? )可以根据自己的平台对应下载,网站是:http://www.wireshark.org/download.html.

1.6 汇报问题和获得帮助

如果在使用中碰到了问题,或者需要 Wireshark 的帮助,有以下几种可能让有兴趣的方法(当然,还包括这本书)。

1.6.1 网站

通过访问 http://www.wireshark.org 将会发现关于 Wireshark 许多有用的信息。

1.6.2 百科全书

Wireshark Wiki (http://wiki.wireshark.org) 提供广泛的跟 Wireshark 以及捕捉包有关信息。将会发现一些没有被包括在本书内信息,例如:wiki 上有解释如何在交换网络捕捉包,同时正努力建立协议参考,等等。

最好的事情是,如果对某些知识有独到见解(比如精通某种协议),可以通过浏览器编辑它。

1.6.3 FAQ

最经常被问到的问题 “Frequently Asked Questions” 提供一个经常被问到的问题以及答案的列表。

| Read The FAQ | 在发送任何邮件到邮件列表之前,确信已经阅读了 FAQ,因为这里面很可能已经提供了想问的问题,答案。这将大大节约时间(记住,有很多人提交了大量的邮件)。 |

|---|

1.6.4 邮件列表

下面的几个几个邮件列表,分别属于不同的主题:

Wireshark-users

这是一个 Wireshark 用户的列表,大家提交关于安装和使用 Wireshark 的问题,其它人(非常有用)提供的答案。(译者注:其他人当然也是指用户?)

wireshark-announce

这是一个关于程序发布信息的列表,通常每 4-8 周出现一次。

wireshark-dev

这是一个关于 Wireshark 开发的邮件列表,如果开始开发协议分析,可以从加入该列表

可以通过网站 http://www.wireshark.org 订阅每个邮件列表。简单点击网站左手边的邮件列表链接就可以。邮件同样在网站上可以看到存档。

| 提示 |

|---|

| 可以搜索存档看看有没有人问过跟一样的问题,或许问题已经有了答案。这样就不必提交邮件以等待别人答复了。 |

1.6.5 报告问题

| 注意 |

|---|

| 在提交任何问题之前,请确定安装的是最新版本的 Wireshark。 |

当提交问题的时候,如果提供如下信息将会对解决问题很有帮助。

- Wireshark 的版本,及其依赖的库的版本,如 GTK+,等等。可以通过 Wireshark –v 命令获得版本号。(估计是 UNIX/Linux 平台)。

- 运行 Wireshark 的平台信息。

- 关于问题的详细描述。

- 如果得到错误或者警告信息,拷贝错误信息的文本(以及在此之前或之后的文本,如果有的话),这样其他人可能会发现发生问题的地方。请不要发送诸如:“I got a warning while doing x” [7],因为这样看起来不是个好主意。

| 不要发送大文件 | 不要发送过大的文件(>100KB)到邮件列表,在邮件中附加一个能提供足够数据的记事本就可以。 大文件会让很多邮件列表里的那些对问题不感兴趣的用户感到恼怒。如果需要,可以单独发送那些数据给对问题真正感兴趣,要求发送数据的人。 |

|---|---|

| 不要发送机密信息! | 如果发送捕捉数据到邮件列表,请确定它们不包含敏感或者机密信息,比如密码或者诸如此类的。 |

1.6.6 在 UNIX/Linux 平台追踪软件错误

如果发送捕捉数据到邮件列表,请确定它们不包含敏感或者机密信息,比如密码或者诸如此类的。

可以通过如下命令获得追踪信息:

$ gdb whereis wireshark | cut -f2 -d: | cut -d' ' -f2 core >&bt.txt

backtrace

^D

$

| 注意 | 在逐字输入第一行的字符![8] |

|---|---|

| 注意 | 如果缺少 GDB ,必须检查操作系统的调试器。 |

可以发送追踪邮件到 wireshark-dev [AT] wireshark.org 邮件列表

1.6.7 在 Windows 平台追踪软件错误

Windows 下无法包含符号文件 (.pdb), 它们非常大。因此不太可能创建十分有意义的追踪文件。将汇报软件错误就像前面描述的其他问题一样。(这句不尽人意)

[3] 译者注:因为不是入侵检测之用,所以不会将入侵检测和普通通信区别对待,但是都会体现在网络包里面,如果有足够的经验,或许能通过监视网络包发现入侵检测

[4] 译者注:原文 “The values below are the minimum requirements and only “rules of thumb” for use on a moderately used network”,其中”rules of thumb” 中译名应该是拇指规则,但网上关于拇指规则解释莫衷一是,大致意思是说:大多数情况下适用,但并非所有情况。这里翻译的有点别扭

[5] 译者注:我对这句话的理解是,正如播放电影一样,高性能的处理器只会增强显示效果,并不需要将原来 30 分钟的影片 10 分钟之内看完。当然,对减少延时还是有作用的。但是感觉这句有点阅读困难,可能翻译的有点问题.

[6] 本段因为有很多协议,程序开发方面的术语,翻译得比较糟糕

[7] 译者注:那句话的意思是,我在 XX 时碰到一个警告信息

[8] 译者注:原文是:“Type the characters in the first line verbatim! Those are back-tics there!”,Those are back-tics there! 不知道是什么意思,back-tics = 后勤抽搐?熟悉 Linux 的或许知道

第 2 章 编译 / 安装 Wireshark

2.1 须知

万事皆有开头,Wireshark 也同样如此。要想使用 Wireshark,必须:

- 获得一个适合操作系统的二进制包,或者

- 获得源文件为操作系统编译。

目前,只有两到三种 Linux 发行版可以传送 Wireshark,而且通常传输的都是过时的版本。至今尚未有 UNIX 版本可以传输 Wireshark . Windows 的任何版本都不能传输 Wireshark. 基于以上原因,需要知道从哪能得到最新版本的 Wireshark 以及如何安装它。

本章节向展示如何获得源文件和二进制包,如何根据需要编译 Wireshark 源文件。

以下是通常的步骤:

- 下载需要的相关包,例如:源文件或者二进制发行版。

- 将源文件编译成二进制包 (如果下载的是源文件的话)。这样做做可以整合编译和 / 或安装其他需要的包。

- 安装二进制包到最终目标位置。

2.2 获得源

可以从 Wireshark 网站 http://www.wireshark.org. 同时获取源文件和二进制发行版。选择需要下载的链接,然后选择源文件或二进制发行包所在的镜像站点(尽可能离近一点的站点)。

| 下载所有需要的文件! | 一般来说,除非已经下载 Wireshark, 如果想编译 Wireshark 源文件,可能需要下载多个包。这些在后面章节会提到。 |

|---|---|

| 注意 | 当发现在网站上有多个二进制发行版可用,应该选择适合平台的版本,他们同时通常会有多个版本紧跟在当前版本后面,那些通常时拥有那些平台的用户编译的。 |

基于以上原因,可能想自己下载源文件自己编译,因为这样相对方便一点。

2.3. 在 UNIX 下安装之前

在编译或者安装二进制发行版之前,必须确定已经安装如下包:

- GTK+, The GIMP Tool Kit.

将会同样需要 Glib. 它们都可以从 www.gtk.org 获得。

- Libpcap , Wireshark 用来捕捉包的工具

可以从 www.tcpdump.org 获得。

根据操作系统的不同,或许能够安装二进制包,如 RPMs. 或许需要获得源文件并编译它。

如果已经下载了 GTK + 源文件,例 2.1 “从源文件编译 GTK+” 提供的指令对编译有所帮助。

例 2.1. 从源文件编译 GTK+

gzip -dc gtk+-1.2.10.tar.gz | tar xvf -1.

<much output removed>1.

./configure1.

<much output removed>1.

make install1.

<much output remove>1.

| 注意 | 可能需要修改例 2.1 “从源文件编译 GTK+” 中提供的版本号成对应下载的 GTK + 版本。 如果 GTK 的目录发生变更,同样需要修改它。,tar xvf 显示需要修改的目录。 |

|---|

| 注意 | 如果使用 Linux, 或者安装了 GUN tar ,可以使用 tar zxvfgtk±1.2.10.tar.gz 命令。 同样也可能使用 gunzip –c 或者 gzcat 而不是许多 UNIX 中的 gzip –dc |

|---|

| 注意 | 如果在 windows 中下载了 gtk+ 或者其他文件。文件可能名称为:gtk+-1_2_8_tar.gz |

|---|

如果在执行例 2.1 “从源文件编译 GTK+” 中的指令时有错误发生的话,可以咨询 GTK + 网站。

如果已经下载了 libpcap 源,一般指令如例 2.2 “编译、安装 libpcap” 显示的那样会帮完成编译。同样,如果操作系统不支持 tcpdump , 可以从 tcpdump 网站下载安装它。

例 2.2. 编译、安装 libpcap

gzip -dc libpcap-0.9.4.tar.Z | tar xvf -1.

<much output removed>1.

cd libpcap-0.9.41.

./configure1.

<much output removed>1.

make1.

<much output removed>1.

make install1.

<much output removed>1.

| 注意 |

|---|

| Libpcap 的目录需要根据版本进行修改。 tar xvf 命令显示解压缩的目录。 |

RedHat 6.x 及其以上版本环境下(包括基于它的发行版,如 Mandrake), 可以直接运行 RPM 安装所有的包。大多数情况下的 Linux 需要安装 GTK + 和 Glib. 反过来说,可能需要安装所有包的定制版。安装命令可以参考例 2.3 “在 RedHat Linux 6.2 或者基于该版本得发行版下安装需要的 RPM 包”。如果还没有安装,可能需要安装需要的 RPMs。

例 2.3. 在 RedHat Linux 6.2 或者基于该版本得发行版下安装需要的 RPM 包

cd /mnt/cdrom/RedHat/RPMS1.

rpm -ivh glib-1.2.6-3.i386.rpm1.

rpm -ivh glib-devel-1.2.6-3.i386.rpm1.

rpm -ivh gtk+-1.2.6-7.i386.rpm1.

rpm -ivh gtk+-devel-1.2.6-7.i386.rpm1.

rpm -ivh libpcap-0.4-19.i386.rpm1.

| 注意 | 如果使用 RedHat 6.2 之后的版本,需要的 RMPs 包可能已经变化。需要使用正确的 RMPs 包。 |

|---|

在 Debian 下可以使用 apt-ge 命令。apt-get 将会为完成所有的操作。参见例 2.4 “在 Deban 下安装 Deb”

例 2.4. 在 Deban 下安装 Deb

apt-get install wireshark-dev1.

2.4 在 UNIX 下编译 Wireshark

如果在 Unix 操作系统下可以用如下步骤编译 Wireshark 源代码:

- 如果使用 Linux 则解压 gzip’d tar 文件,如果使用 UNIX,则解压 GUN tar 文件。对于 Linux 命令如下:

tar zxvf wireshark-0.99.5-tar.gz1.

对于 UNIX 版本,命令如下

gzip -d wireshark-0.99.5-tar.gz1.

tar xvf wireshark-0.99.5-tar1.

| 注意 | 使用管道命令行 gzip –dc Wireshark-0.99.5-tar.gz|tar xvf 同样可以 [9] |

|---|---|

| 注意 | 如果在 Windows 中下载了 Wireshark, 会发现文件名中的那些点变成了下划线。 |

- 将当前目录设置成源文件的目录。

- 配置源文件以编译成适合 Unix 的版本。命令如下:

./configure1.

如果找个步骤提示错误,需要修正错误,然后重新 configure. 解决编译错误可以参考第 2.6 节 “解决 UNIX 下安装过程中的问题 ”

- 使用 make 命令将源文件编译成二进制包,例如:

make1.

- 安装编译好的二进制包到最终目标,使用如下命令:

make install1.

一旦使用 make install 安装了 Wireshark, 就可以通过输入 Wireshark 命令来运行它了。

2.5 在 UNIX 下安装二进制包

一般来说,在 UNIX 下安装二进制发行包使用的方式根据 UNIX 的版本类型而各有不同。例如 AIX 下,可以使用 smit 安装,Tru64 UNIX 可以使用 setld 命令。

2.5.1 在 Linux 或类似环境下安装 RPM 包

使用如下命令安装 Wireshark RPM 包

rpm -ivh wireshark-0.99.5.i386.rpm1.

如果因为缺少 Wireshark 依赖的软件而导致安装错误,请先安装依赖的软件,然后再尝试安装。REDHAT 下依赖的软件请参考例 2.3 “在 RedHat Linux 6.2 或者基于该版本得发行版下安装需要的 RPM 包”

2.5.2. 在 Debian 环境下安装 Deb 包

使用下列命令在 Debian 下安装 Wireshark

apt-get install Wireshark1.

apt-get 会为完成所有的相关操作

2.5.3 在 Gentoo Linux 环境下安装 Portage

使用如下命令在 Gentoo Linux 下安装 wireshark 以及所有的需要的附加文件

USE="adns gtk ipv6 portaudio snmp ssl kerberos threads selinux" emerge wireshark1.

2.5.4 在 FreeBSD 环境下安装包

使用如下命令在 FreeBSD 下安装 Wireshark

pkg_add -r wireshark1.

pkg_add 会为完成所有的相关操作

2.6 解决 UNIX 下安装过程中的问题 [10]

安装过程中可能会遇到一些错误信息。这里给出一些错误的解决办法:

如果 configure 那一步发生错误。需要找出错误的原因,可以检查日志文件 config.log (在源文件目录下),看看都发生了哪些错误。有价值的信息通常在最后几行。

一般原因是因为缺少 GTK + 环境,或者 GTK + 版本过低。configure 错误的另一个原因是因为因为缺少 libpcap (这就是前面提到的捕捉包的工具)。

另外一个常见问题是很多用户抱怨最后编译、链接过程需要等待太长时间。这通常是因为使用老式的 sed 命令(比如 solaris 下传输)。自从 libtool 脚本使用 sed 命令建立最终链接命令,常常会导致不可知的错误。可以通过下载最新版本的 sed 解决该问题 http://directory.fsf.org/GNU/sed.html.

如果无法检测出错误原因。发送邮件到 wireshark-dev 说明问题。当然,邮件里要附上 config.log 以及其他认为对解决问题有帮助的东西,例如 make 过程的追踪。

2.7 在 Windows 下编译源

在 Windows 平台下,建议最好是使用二进制包直接安装,除非是从事 Wireshark 开发的。 如果想了解关于 Windows 下编译安装 Wireshark,请查看开发 WIKI 网站 http://wiki.wireshark.org/Development 来了解最新的开发方面的文档。

2.8 在 Windows 下安装 Wireshark

本节将探讨在 Windows 下安装 Wireshark 二进制包。

2.8.1 安装 Wireshark

获得的 Wireshark 二进制安装包可能名称类似 Wireshark-setup-x.y.z.exe. Wireshark 安装包包含 WinPcap, 所以不需要单独下载安装它。

只需要在 http://www.wireshark.org/download.html#releases 下载 Wireshark 安装包并执行它即可。除了普通的安装之外,还有几个组件供挑选安装。

| 提示 | 尽量保持默认设置,如果不了解设置的作用 |

|---|

选择组件 [11]

Wireshark (包括 GTK1 和 GTK2 接口无法同时安装):

如果使用 GTK2 的 GUI 界面遇到问题可以尝试 GTK1,在 Windows 下 256 色(8bit)显示模式无法运行 GTK2. 但是某些高级分析统计功能在 GTK1 下可能无法实现。

- Wireshark GTK1 -Wireshark 是一个 GUI 网络分析工具

- Wireshark GTK2 -Wireshark 是一个 GUI 网络分析工具(建议使用 GTK2 GUI 模组工具)

- GTK-Wimp -GTKWimp 是诗歌 GTK2 窗口模拟 (看起来感觉像原生 windows32 程序,推荐使用)

- TSshark -TShark 是一个命令行的网络分析工具

插件 / 扩展 (Wireshark,TShark 分析引擎):

- Dissector Plugins - 分析插件:带有扩展分析的插件

- Tree Statistics Plugins - 树状统计插件:统计工具扩展

- Mate - Meta Analysis and Tracing Engine (experimental) : 可配置的显示过滤引擎,参考 http://wiki.wireshark.org/Mate.

- SNMP MIBs : SNMP,MIBS 的详细分析。

Tools / 工具 (处理捕捉文件的附加命令行工具

User ’s Guide - 用户手册 - 本地安装的用户手册。如果不安装用户手册,帮助菜单的大部分按钮的结果可能就是访问 internet.

- Editcap - Editcap is a program that reads a capture file and writes some or all of the packets into another capture file. /Editcap 是一个读取捕捉文件的程序,还可以将一个捕捉文件力的部分或所有信息写入另一个捕捉文件。(文件合并 or 插入?)

- Text2Pcap - Text2pcap is a program that reads in an ASCII hex dump and writes the data into a libpcap-style capture file./Tex2pcap 是一个读取 ASCII hex,写入数据到 libpcap 个文件的程序。

- Mergecap - Mergecap is a program that combines multiple saved capture files into a single output file. / Mergecap 是一个可以将多个播捉文件合并为一个的程序。

- Capinfos - Capinfos is a program that provides information on capture files. /Capinfos 是一个显示捕捉文件信息的程序。

“Additional Tasks” 页

- Start Menu Shortcuts - 开始菜单快捷方式 - 增加一些快捷方式到开始菜单

- Desktop Icon - 桌面图标 - 增加 Wireshark 图标到桌面

- Quick Launch Icon - 快速启动图标 - 增加一个 Wireshark 图标到快速启动工具栏

- Associate file extensions to Wireshark -Wireshark 文件关联 - 将捕捉包默认打开方式关联到 Wireshark

Install WinPcap?” 页

Wireshark 安装包里包含了最新版的 WinPcap 安装包。

如果没有安装 WinPcap 。将无法捕捉网络流量。但是还是可以打开以保存的捕捉包文件。

- Currently installed WinPcap version - 当前安装的 WinPcap 版本

- Install WinPcap x.x - 如果当前安装的版本低于 Wireshark 自带的,该选项将会是默认值。

- Start WinPcap service “NPF” at startup - 将 WinPcap 的服务 NPF 在启动时运行 - 这样其它非管理员用户就同样可以捕捉包了。

更多关于 WinPcap 的信息:

- Wireshark 相关 http://wiki.wireshark.org/WinPcap

- WinPcap 官方网站:http://www.winpcap.org

安装命令选项

可以直接在命令行运行安装包,不加任何参数,这样会显示常用的参数以供交互安装。 在个别应用中,可以选择一些参数定制安装:

- /NCRC 禁止 CRC 校检

- /S 静默模式安装或卸载 Wireshark. 注意:静默模式安装时不会安装 WinPcap!

- /desktopicon 安装桌面图标,/desktopicon=yes 表示安装图标,反之则不是,适合静默模式。

- /quicklaunchicon 将图标安装到快速启动工具栏,=yes - 安装到工具栏,=no - 不安装,不填按默认设置。

- /D 设置默认安装目录 (

$INSTDIR), 首选安装目录和安装目录注册表键值,该选项必须设置到最后。即使路径包含空格

例 2.5.

wireshark-setup-0.99.5.exe/NCRC /S/desktopicon=yes /quicklaunchicon=no /D=C:\Program Files\Foo1.

2.8.2 手动安装 WinPcap

| 注意 | 事先声明,Wireshark 安装时会谨慎对待 WinPcap 的安装,所以通常不必担心 WinPcap。 |

|---|

下面的 WinPcap 仅适合需要尝试未包括在 Wireshark 内的不同版本 WinPcap。例如一个新版本的 WinPcap 发布了,需要安装它。

单独的 WinPcap 版本(包括 alpha or beta 版)可以在下面地址下载到

- WinPcap 官方网站:http://www.winpcap.org

- Wiretapped.net 镜像站点: http://www.mirrors.wiretapped.net/security/packet-capture/winpcap

在下载页面将会发现 WinPcap 的安装包名称通常类似于”auto-installer”。它们可以在 NT4.0/2000/XP/vista 下安装。

2.8.3 更新 Wireshark

有时候可能想将 WinPcap 更新到最新版本,如果订阅了 Wireshark 通知邮件,将会获得 Wireshark 新版本发布的通知,见第 1.6.4 节 “邮件列表”

。

新版诞生通常需要 8-12 周。更新 Wireshark 就是安装一下新版本。下载并安装它就可以。更新通常不需要重新启动,也不会更改过去的默认设置

2.8.4 更新 WinPcap

WinPcap 的更新不是十分频繁,通常一年左右。新版本出现的时候会收到 WinPcap 的通知。更新 WinPcap 后需要重新启动。

| 警告 | 在安装新版 WinPcap 之前,如果已经安装了旧版 WinPcap, 必须先卸载它。最近版本的 WinPcap 安装时会自己卸载旧版。 |

|---|

2.8.5 卸载 Wireshark

可以用常见方式卸载 Wireshark, 使用添加 / 删除程序,选择”Wireshark” 选项开始卸载即可。

Wireshark 卸载过程中会提供一些选项供选择卸载哪些部分,默认是卸载核心组件,但保留个人设置和 WinPcap.

WinPcap 默认不会被卸载,因为其他类似 Wireshark 的程序有可能同样适用 WinPcap

2.8.6 卸载 WinPcap

可以单独卸载 WinPcap, 在添加 / 删除程序选择”WinPcap” 卸载它。

| 注意 | 卸载 WinPcap 之后将不能使用 Wireshark 捕捉包。 |

|---|

在卸载完成之后最好重新启动计算机。

[9] 译者注:看到别人翻译 Pipelin 之类的,似乎就是叫管道,不知道是否准确

[10] 译者注:本人不熟悉 UNIX/LINUX,这一段翻译的有点云里雾里,可能大家通过这部分想安装 Wireshark 会适得其反,那就对不住了。下面个人说一下 UNIX/LINUX 下安装方法。 UNIX/LINUX 下安装时,有两种安装方式,1 是下载源码包自己编译,这种方式的好处是因为下载源码包是单一的,可以自行加以修改,编译就是适合自己平台的了。 2、是利用已经做好的发行包直接安装,这种方法的好处是只要下载到跟自己平台对应的就可以,但缺点也在这里,不是每个平台都能找到合适的。不管是编译安装,还是使用发行包安装,都需要有一些有些基本基本支持。比如 Linux 下的 GTK + 支持,捕捉包时需要用的 libpcap. 这一点可以参考第 2.3 节 “在 UNIX 下安装之前 ”。编译的一般步骤是解压,编译,安装( tar zxvf Wireshark-0.99.5-tar.gz;make;make install ). 直接安装则是根据各自平台安装的特点。

[11] 涉及到过多的名次,软件又没有中文版,这里及以后尽量不翻译名称

第 3 章 用户界面

3.1 须知

现在已经安装好了 Wireshark, 几乎可以马上捕捉一个包。紧接着的这一节将会介绍:

- Wireshark 的用户界面如何使用

- 如何捕捉包

- 如何查看包

- 如何过滤包

- …… 以及其他的一些工作。

3.2 启动 Wireshark

可以使用 Shell 命令行或者资源管理器启动 Wireshark.

| 提示 ~~~~~~~~ | 开始 Wireshark 时可以指定适当的参数。参见第 9.2 节 “从命令行启动 Wireshark” |

|---|---|

| 注意 | 在后面的章节中,将会出现大量的截图,因为 Wireshark 运行在多个平台 ,并且支持多个 GUI Toolkit (GTK1.x/2x), 屏幕上显示的界面可能与截图不尽吻合。但在功能上不会有实质性区别。尽管有这些区别,也不会导致理解上的困难。 |

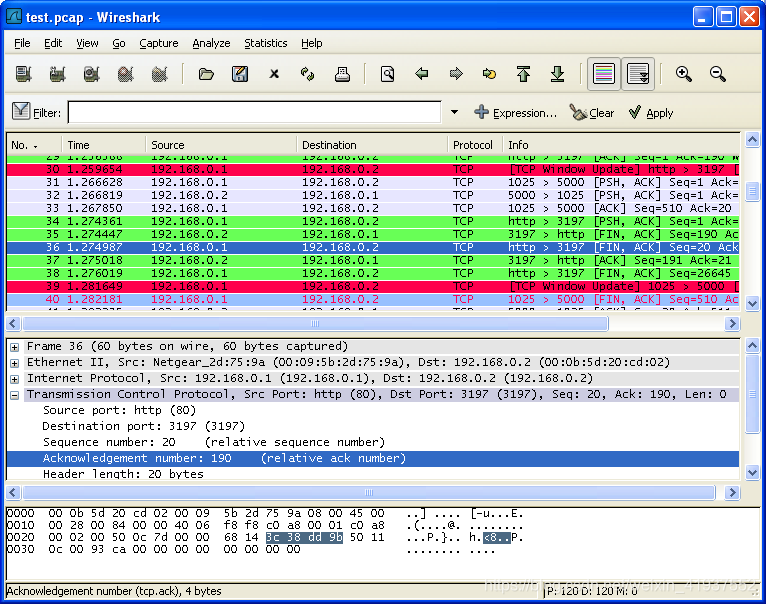

3.3 主窗口

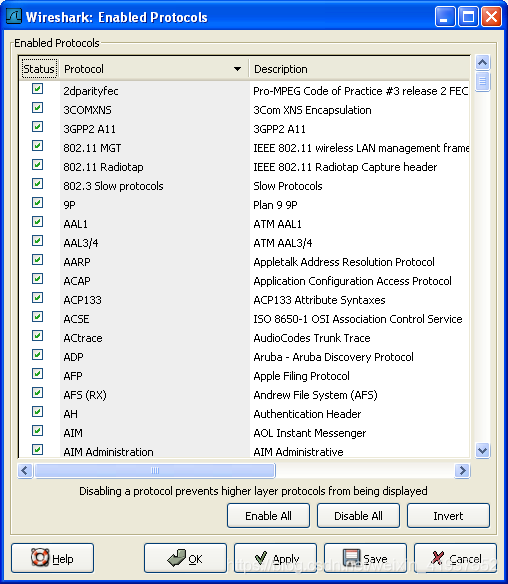

先来看看图 3.1 “主窗口界面”,大多数打开捕捉包以后的界面都是这样子(如何捕捉 / 打开包文件随后提到)。

图 3.1. 主窗口界面

和大多数图形界面程序一样,Wireshark 主窗口由如下部分组成:

- 菜单(见第 3.4 节 “主菜单”)用于开始操作。

- 主工具栏 (见第 3.13 节 ““Main” 工具栏”) 提供快速访问菜单中经常用到的项目的功能。

- Fiter toolbar / 过滤工具栏 (见第 3.14 节 ““Filter” 工具栏”) 提供处理当前显示过滤得方法。(见 6.3:” 浏览时进行过滤”)

- Packet List 面板(见第 3.15 节 ““Pcaket List” 面板”)显示打开文件的每个包的摘要。点击面板中的单独条目,包的其他情况将会显示在另外两个面板中。

- Packet detail 面板(见第 3.16 节 ““Packet Details” 面板”)显示在 Packet list 面板中选择的包德更多详情。

- Packet bytes 面板(见第 3.17 节 ““Packet Byte” 面板”)显示在 Packet list 面板选择的包的数据,以及在 Packet details 面板高亮显示的字段。

- 状态栏(见第 3.18 节 “状态栏”)显示当前程序状态以及捕捉数据的更多详情。

| 注意 | 主界面的三个面版以及各组成部分可以自定义组织方式。见第 9.5 节 “首选项” |

|---|

3.3.1 主窗口概述

Packet list 和 Detail 面版控制可以通过快捷键进行。表 3.1 “导航快捷键” 显示了相关的快捷键列表。表 3.5 ““GO” 菜单项” 有关于快捷键的更多介绍

表 3.1. 导航快捷键

| 快捷键 | 描述 |

|---|---|

| Tab,Shift+Tab | 在两个项目间移动,例如从一个包列表移动到下一个 |

| Down | 移动到下一个包或者下一个详情 |

| Up | 移动到上一个包或者上一个详情 |

| Ctrl-Down,F8 | 移动到下一个包,即使焦点不在 Packet list 面版 |

| Ctrl-UP,F7 | 移动到前一个报,即使焦点不在 Packet list 面版 |

| Left | 在 Pactect Detail 面版,关闭被选择的详情树状分支。如果以关闭,则返回到父分支。 |

| Right | 在 Packet Detail 面版,打开被选择的树状分支. |

| Backspace | Packet Detail 面版,返回到被选择的节点的父节点 |

| Return,Enter | Packet Detail 面版,固定被选择树项目。 |

另外,在主窗口键入任何字符都会填充到 filter 里面。

3.4 主菜单

Wireshark 主菜单位于 Wireshark 窗口的最上方。图 3.2 “主菜单” 提供了菜单的基本界面。

图 3.2. 主菜单

主菜单包括以下几个项目:

File

包括打开、合并捕捉文件,save / 保存,Print / 打印,Export / 导出捕捉文件的全部或部分。以及退出 Wireshark 项。见第 3.5 节 ““File” 菜单”

Edit

包括如下项目:查找包,时间参考,标记一个多个包,设置预设参数。(剪切,拷贝,粘贴不能立即执行。)见第 3.6 节 ““Edit” 菜单”

View

控制捕捉数据的显示方式,包括颜色,字体缩放,将包显示在分离的窗口,展开或收缩详情面版的地树状节点,…… 见第 3.7 节 ““View” 菜单”

GO

包含到指定包的功能。见第 3.8 节 ““Go” 菜单”

Capture

允许开始或停止捕捉、编辑过滤器。见第 3.9 节 ““Capture” 菜单”

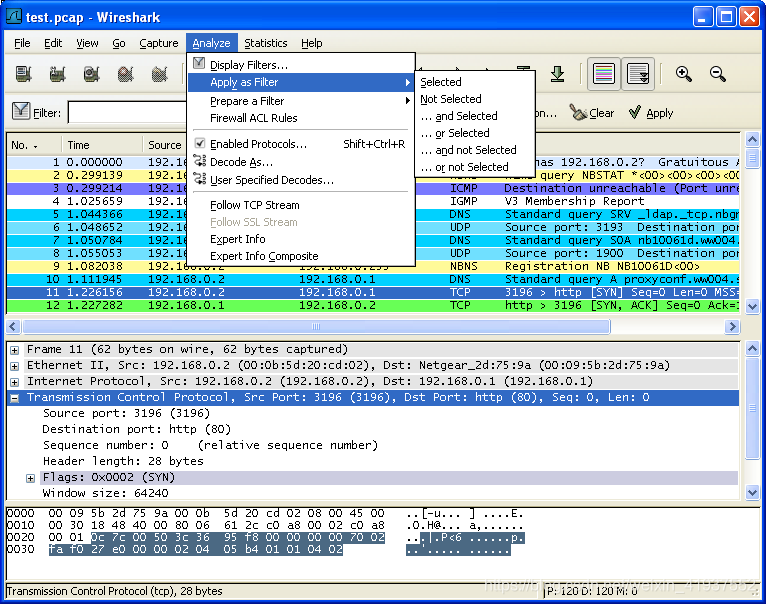

Analyze

包含处理显示过滤,允许或禁止分析协议,配置用户指定解码和追踪 TCP 流等功能。见第 3.10 节 ““Analyze” 菜单”

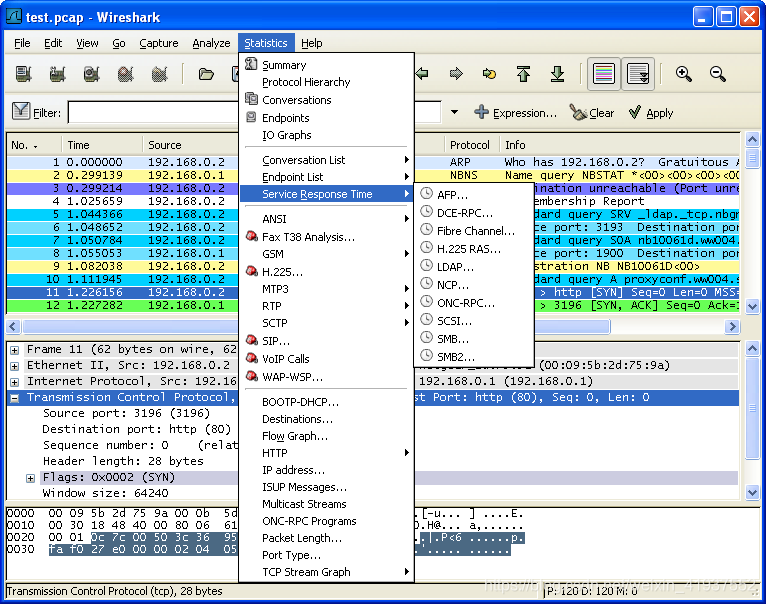

Statistics

包括的菜单项用户显示多个统计窗口,包括关于捕捉包的摘要,协议层次统计等等。见第 3.11 节 ““Statistics” 菜单”

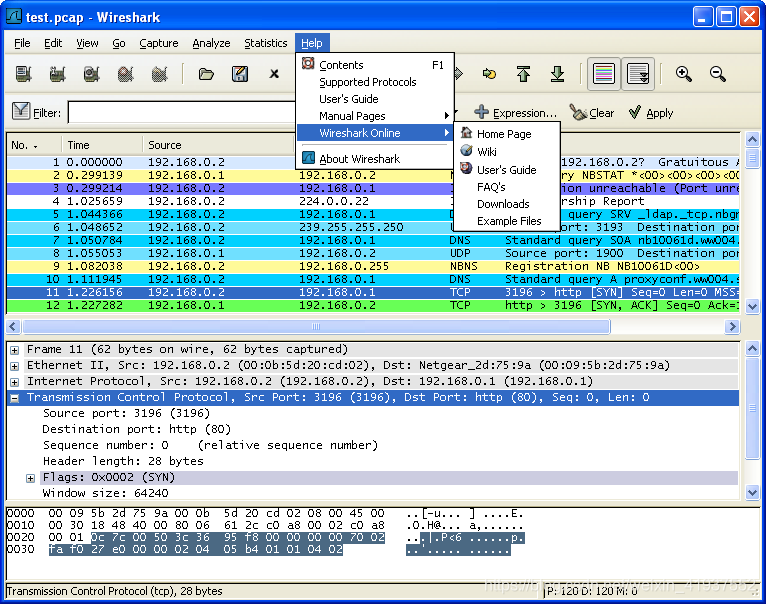

Help

包含一些辅助用户的参考内容。如访问一些基本的帮助文件,支持的协议列表,用户手册。在线访问一些网站,“关于” 等等。见第 3.12 节 ““Help” 菜单”

本章链接介绍菜单的一般情况,更详细的介绍会出现在后续章节。

| 提示 |

|---|

| 可以直接点击访问菜单项,也可以使用热键,热键显示在菜单文字描述部分。例如:可以使用 CTR+K 打开捕捉对话框。 |

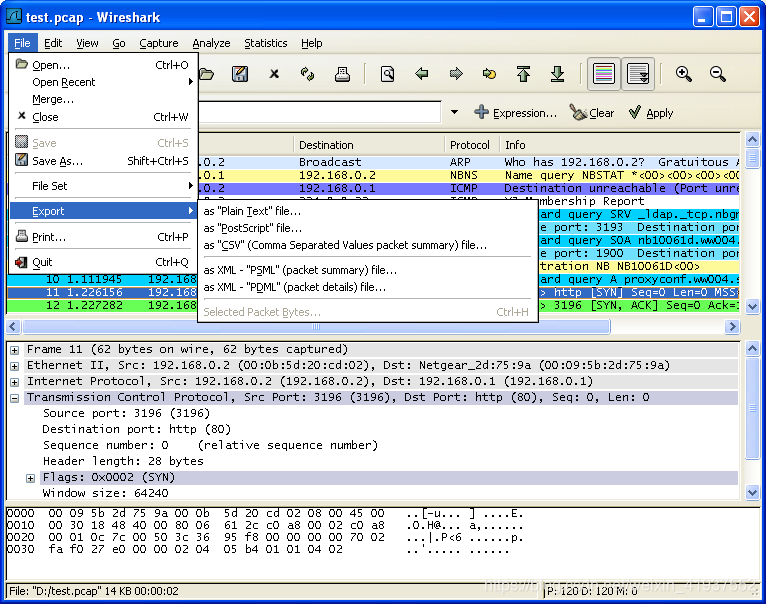

3.5 “File” 菜单

WireSharkFile 菜单包含的项目如表表 3.2 “File 菜单介绍” 所示

图 3.3. File 菜单

表 3.2. File 菜单介绍

| 菜单项 | 快捷键 | 描述 |

|---|---|---|

| Open… | Ctr+O | 显示打开文件对话框,让您載入捕捉文件用以浏览。见第 5.2.1 节 “打开捕捉文件对话框” |

| Open Recent | 弹出一个子菜单显示最近打开过的文件供选择。 | |

| Merg | 显示合并捕捉文件的对话框。让您选择一个文件和当前打开的文件合并。见第 5.4 节 “合并捕捉文件” | |

| Close | Ctrl+W | 关闭当前捕捉文件,如果您未保存,系统将提示您是否保存(如果您预设了禁止提示保存,将不会提示) |

| Save | Crl+S | 保存当前捕捉文件,如果您没有设置默认的保存文件名,Wireshark出现提示您保存文件的对话框。详情第 5.3.1 节 “"save Capture File As/保存文件为"对话框” 注意如果您已经保存文件,该选项会是灰色不可选的。 注意您不能保存动态捕捉的文件。您必须结束捕捉以后才能进行保存 |

| Save As | Shift+Ctrl+S | 让您将当前文件保存为另外一个文件面,将会出现一个另存为的对话框(参见第 5.3.1 节 “"save Capture File As/保存文件为"对话框”) |

| File Set>List Files | 允许您显示文件集合的列表。将会弹出一个对话框显示已打开文件的列表,参见第 5.5 节 “文件集合” | |

| File Set>Next File | 如果当前載入文件是文件集合的一部分,将会跳转到下一个文件。如果不是,将会跳转到最后一个文件。这个文件选项将会是灰色。 | |

| File set>Previous Files | 如果当前文件是文件集合 的一部分,将会调到它所在位置的前一个文件。如果不是则跳到文件集合的第一个文件,同时变成灰色。 | |

| Export> as “Plain Text” File… | 这个菜单允许您将捕捉文件中所有的或者部分的包导出为plain ASCII text格式。它将会弹出一个Wireshark导出对话框,见第 5.6.1 节 “"Export as Plain Text File"对话框” | |

| Export >as “PostScript” Files | 将捕捉文件的全部或部分导出为PostScrit文件。将会出现导出文件对话框。参见第 5.6.2 节 ““Export as PostScript File” 对话框” | |

| Export > as “CVS” (Comma Separated Values Packet Summary)File… | 导出文件全部或部分摘要为.cvs格式(可用在电子表格中)。将会弹出导出对话框,见第 5.6.3 节 ““Export as CSV (Comma Separated Values) File” 对话框”。 | |

| Export > as “PSML” File… | 导出文件的全部或部分为PSML格式(包摘要标记语言)XML文件。将会弹出导出文件对话框。见第 5.6.4 节 ““Export as PSML File” 对话框” | |

| Export as “PDML” File… | 导出文件的全部或部分为PDML(包摘要标记语言)格式的XML文件。将会弹出一个导出文件对话框,见第 5.6.5 节 ““Export as PDML File” 对话框” | |

| Export > Selected Packet Bytes… | 导出当前在Packet byte面版选择的字节为二进制文件。将会弹出一个导出对话框。见第 5.6.6 节 ““Export selected packet bytes” 对话框” | |

| Ctr+P | 打印捕捉包的全部或部分,将会弹出打印对话框。见第 5.7 节 “打印包” | |

| Quit | Ctrl+Q | 退出Wireshark,如果未保存文件,Wireshark会提示是否保存。 |

3.6 “Edit” 菜单

Wireshark 的 “Edit” 菜单包含的项目见表 3.3 “Edit 菜单项”

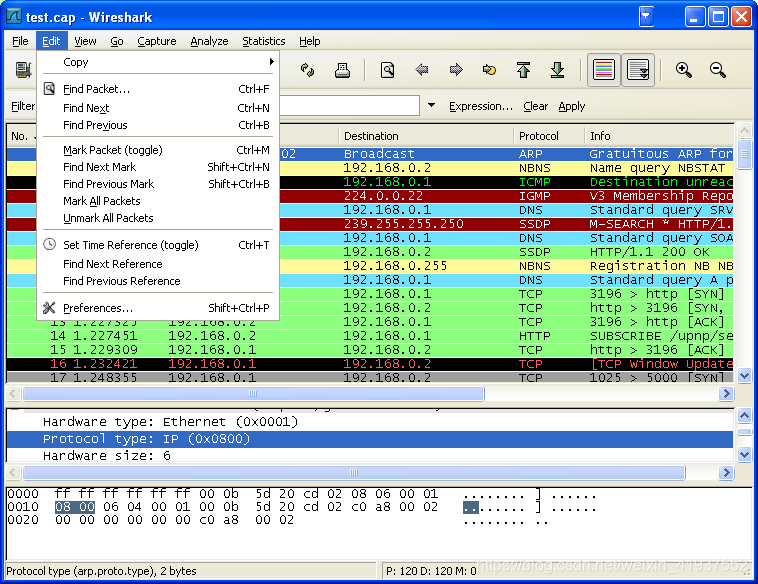

图 3.4. “Edit” 菜单

表 3.3. Edit 菜单项

| 菜单项 | 快捷键 | 描述 |

|---|---|---|

| Copy>As Filter | Shift+Ctrl+C | 使用详情面版选择的数据作为显示过滤。显示过滤将会拷贝到剪贴板。 |

| Find Packet… | Ctr+F | 打开一个对话框用来通过限制来查找包,见??? |

| Find Next | Ctrl+N | 在使用Find packet以后,使用该菜单会查找匹配规则的下一个包 |

| Find Previous | Ctr+B | 查找匹配规则的前一个包。 |

| Mark Packet(toggle) | Ctrl+M | 标记当前选择的包。见第 6.9 节 “标记包” |

| Find Next Mark | Shift+Ctrl+N | 查找下一个被标记的包 |

| Find Previous Mark | Ctrl+Shift+B | 查找前一个被标记的包 |

| Mark ALL Packets | 标记所有包 | |

| Unmark All Packet | 取消所有标记 | |

| Set Time Reference(toggle) | Ctrl+T | 以当前包时间作为参考,见第 6.10.1 节 “包参考时间” |

| Find Next Reference | 找到下一个时间参考包 | |

| Find Previous Refrence… | 找到前一个时间参考包 | |

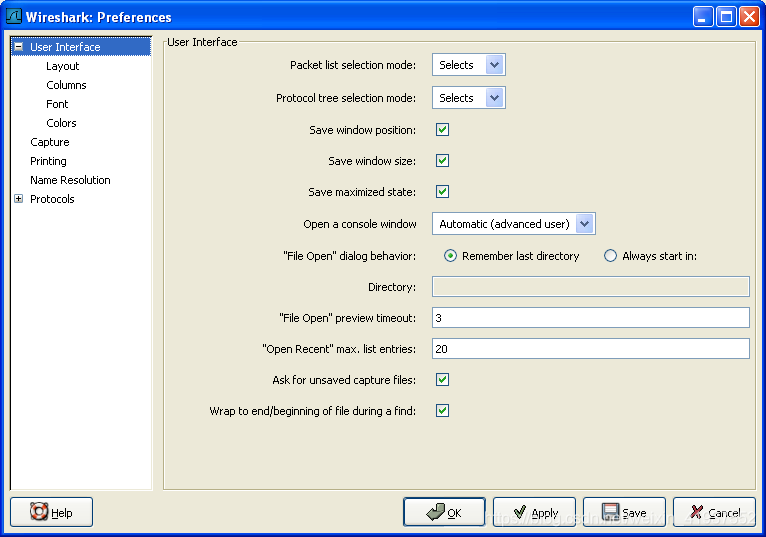

| Preferences… | Shift+Ctrl+P | 打开首选项对话框,个性化设置Wireshark的各项参数,设置后的参数将会在每次打开时发挥作用。详见第 9.5 节 “首选项” |

3.7 “View” 菜单

表 3.4 ““View” 菜单项” 显示了 Wireshar View 菜单的选项

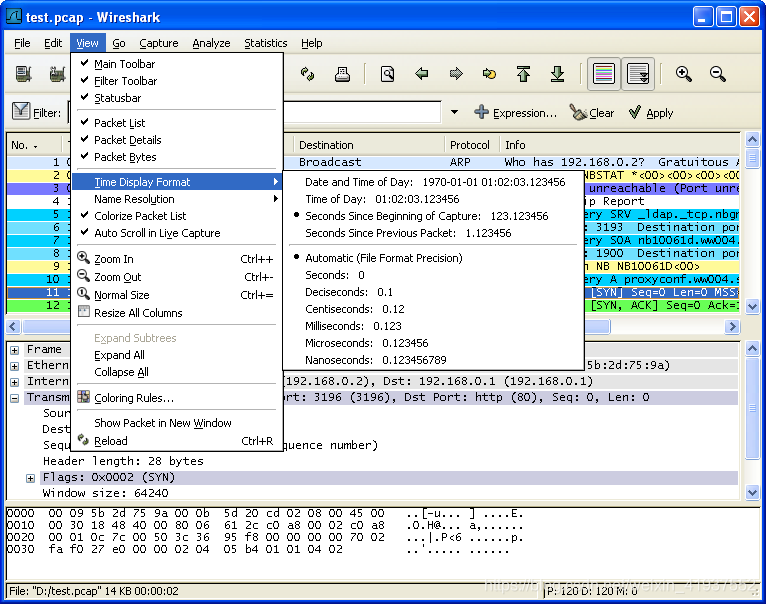

图 3.5. “View” 菜单

表 3.4. “View” 菜单项

| 菜单项 | 快捷键 | 描述 |

|---|---|---|

| Main Toolbar | 显示隐藏Main toolbar(主工具栏),见第 3.13 节 “"Main"工具栏” | |

| Filter Toolbar | 显示或隐藏Filter Toolbar(过滤工具栏)见第 3.14 节 “"Filter"工具栏” | |

| Statusbar | 显示或隐藏状态栏,见第 3.18 节 “状态栏” | |

| Packet List | 显示或隐藏Packet List pane(包列表面板),见第 3.15 节 “"Pcaket List"面板” | |

| Packet Details | 显示或隐藏Packet details pane(包详情面板).见第 3.16 节 “"Packet Details"面板” | |

| Packet Bytes | 显示或隐藏 packet Bytes pane(包字节面板),见第 3.17 节 “"Packet Byte"面板” | |

| Time Display Fromat>Date and Time of Day: 1970-01-01 01:02:03.123456 | 选择这里告诉Wireshark将时间戳设置为绝对日期-时间格式(年月日,时分秒),见第 6.10 节 “时间显示格式及参考时间” 注意 这里的字段"Time of Day",“Date and Time of Day”,“Seconds Since Beginning of Capture”,"Seconds Since Previous Captured Packet"和"Seconds Since Previous Displayed Packet"几个选项是互斥的,换句话说,一次同时有一个被选中。 | |

| Time Display Format>Time of Day: 01:02:03.123456 | 将时间设置为绝对时间-日期格式(时分秒格式),见第 6.10 节 “时间显示格式及参考时间” | |

| Time Display Format > Seconds Since Beginning of Capture: 123.123456 | 将时间戳设置为秒格式,从捕捉开始计时,见第 6.10 节 “时间显示格式及参考时间” | |

| Time Display Format > Seconds Since Previous Captured Packet: 1.123456 | 将时间戳设置为秒格式,从上次捕捉开始计时,见第 6.10 节 “时间显示格式及参考时间” | |

| Time Display Format > Seconds Since Previous Displayed Packet: 1.123456 | 将时间戳设置为秒格式,从上次显示的包开始计时,见第 6.10 节 “时间显示格式及参考时间” | |

| Time Display Format > | ||

| Time Display Format > Automatic (File Format Precision) | 根据指定的精度选择数据包中时间戳的显示方式,见第 6.10 节 “时间显示格式及参考时间” 注意 “Automatic”,“Seconds"和”…seconds"是互斥的 | |

| Time Display Format > Seconds: 0 | 设置精度为1秒,见第 6.10 节 “时间显示格式及参考时间” | |

| Time Display Format > …seconds: 0… | 设置精度为1秒,0.1秒,0.01秒,百万分之一秒等等。 见第 6.10 节 “时间显示格式及参考时间” | |

| Name Resolution > Resolve Name | 仅对当前选定包进行解析第 7.6 节 “名称解析” | |

| Name Resolution > Enable for MAC Layer | 是否解析Mac地址 | |

| Name Resolution > Enable for Network Layer | 是否解析网络层地址(ip地址),见第 7.6 节 “名称解析” | |

| Name Resolution > Enable for Transport Layer | 是否解析传输层地址第 7.6 节 “名称解析” | |

| Colorize Packet List | 是否以彩色显示包 注意 以彩色方式显示包会降低捕捉再如包文件的速度 | |

| Auto Scrooll in Live Capture | 控制在实时捕捉时是否自动滚屏,如果选择了该项,在有新数据进入时, 面板会项上滚动。您始终能看到最后的数据。反之,您无法看到满屏以后的数据,除非您手动滚屏 | |

| Zoom In | Ctrl++ | 增大字体 |

| Zoom Out | Ctrl± | 缩小字体 |

| Normal Size | Ctrl+= | 恢复正常大小 |

| Resiz All Columnus | 恢复所有列宽 注意 除非数据包非常大,一般会立刻更改 | |

| Expend Subtrees | 展开子分支 | |

| Expand All | 看开所有分支,该选项会展开您选择的包的所有分支。 | |

| Collapse All | 收缩所有包的所有分支 | |

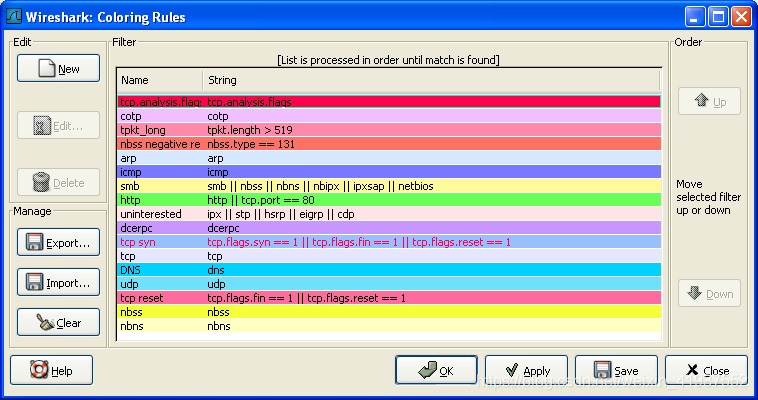

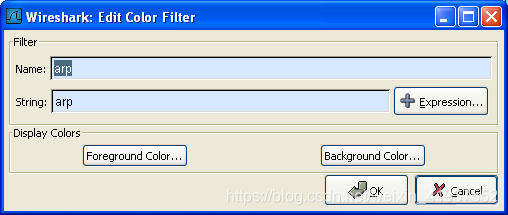

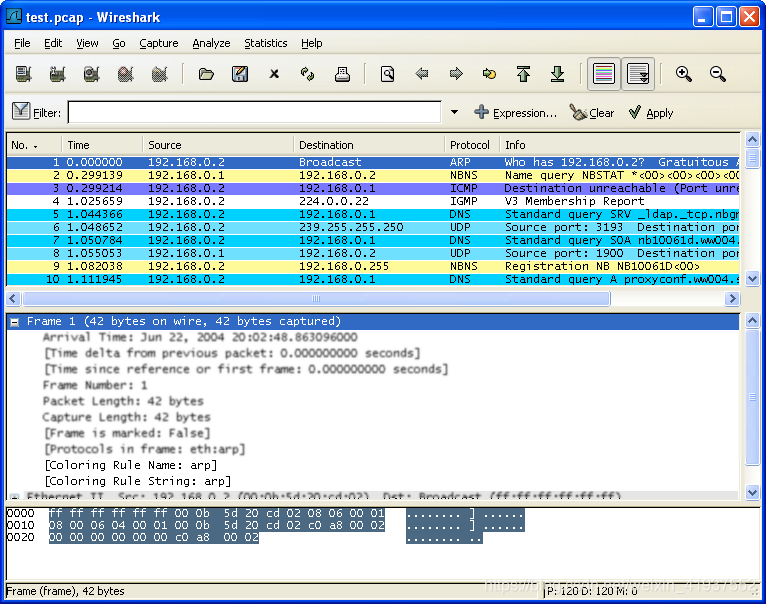

| Coloring Rulues… | 打开一个对话框,让您可以通过过滤表达来用不同的颜色显示包。这项功能对定位特定类型的包非常有用。见第 9.3 节 “包色彩显示设置” | |

| Show Packet in New Window | 在新窗口显示当前包,(新窗口仅包含View,Byte View两个面板) | |

| Reload | Ctrl+R | 重新再如当前捕捉文件 |

3.8 “Go” 菜单

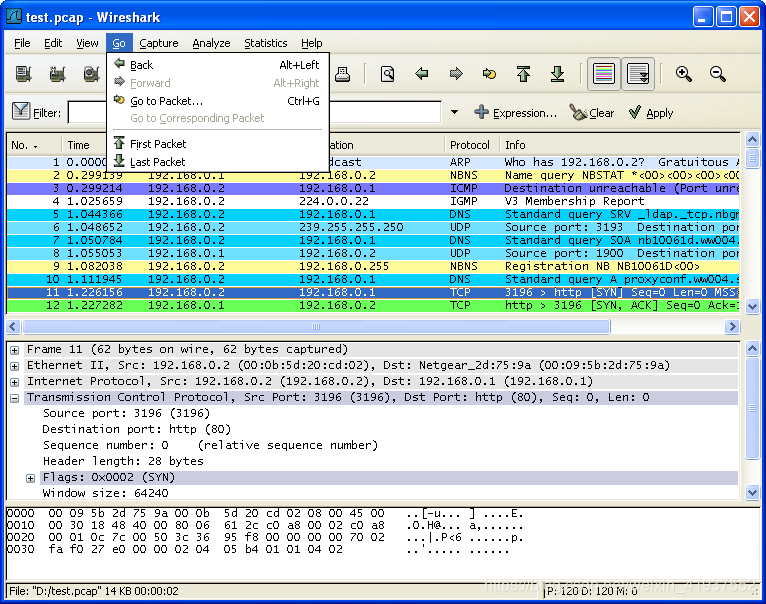

Wireshark “GO” 菜单的内容见表 3.5 ““GO” 菜单项”

图 3.6. “GO” 菜单

表 3.5. “GO” 菜单项

| 菜单项 | 快捷键 | 描述 |

|---|---|---|

| Back | Alt+Left | 跳到最近浏览的包,类似于浏览器中的页面历史纪录 |

| ForWard | Alt+Right | 跳到下一个最近浏览的包,跟浏览器类似 |

| Go to Packet | Ctrl+G | 打开一个对话框,输入指定的包序号,然后跳转到对应的包,见第 6.8 节 “到指定的包” |

| Go to Corresponding Packet | 跳转到当前包的应答包,如果不存在,该选项为灰色 | |

| Previous Packet | Ctrl+UP | 移动到包列表中的前一个包,即使包列表面板不是当前焦点,也是可用的 |

| Next Packet | Ctrl+Down | 移动到包列表中的后一个包,同上 |

| First Packet | 移动到列表中的第一个包 | |

| Last Packet | 移动到列表中的最后一个包 |

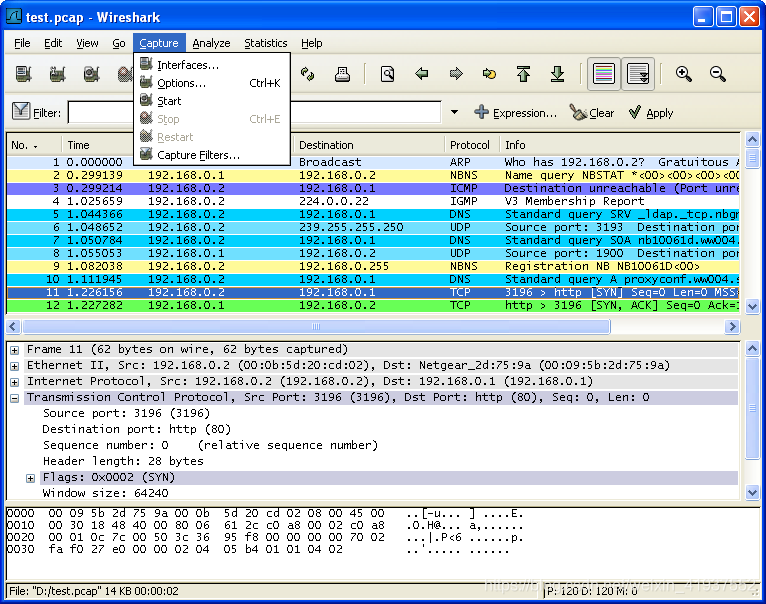

3.9 “Capture” 菜单

“Capture” 菜单的各项说明见表 3.6 ““Capture” 菜单项”

图 3.7. “Capture” 菜单

表 3.6. “Capture” 菜单项

| 菜单项 | 快捷键 | 说明 |

|---|---|---|

| Interface… | 在弹出对话框选择您要进行捕捉的网络接口,见第 4.4 节 “捕捉接口对话框” | |

| Options… | Ctrl+K | 打开设置捕捉选项的对话框,(见第 4.5 节 “捕捉选项对话框”)并可以在此开始捕捉 |

| Start | 立即开始捕捉,设置都是参照最后一次设置。 | |

| Stop | Ctrl+E | 停止正在进行的捕捉,见第 4.9.1 节 “停止捕捉” |

| Restart | 正在进行捕捉时,停止捕捉,并按同样的设置重新开始捕捉.仅在您认为有必要时 | |

| Capture Filters… | 打开对话框,编辑捕捉过滤设置,可以命名过滤器,保存为其他捕捉时使用见第 6.6 节 “定义,保存过滤器” |

3.10 “Analyze” 菜单

“Analyze” 菜单的各项见表 3.7 ““analyze” 菜单项”

图 3.8. “Analyze” 菜单

表 3.7. “analyze” 菜单项

| 菜单项 | 快捷键 | 说明 |

|---|---|---|

| Display Filters… | 打开过滤器对话框编辑过滤设置,可以命名过滤设置,保存为其他地方使用,见第 6.6 节 “定义,保存过滤器” | |

| Apply as Filter>… | 更改当前过滤显示并立即应用。根据选择的项,当前显示字段会被替换成选择在 Detail 面板的协议字段 | |

| Prepare a Filter>… | 更改当前显示过滤设置,当不会立即应用。同样根据当前选择项,过滤字符会被替换成 Detail 面板选择的协议字段 | |

| Firewall ACL Rules | 为多种不同的防火墙创建命令行 ACL 规则 (访问控制列表), 支持 Cisco IOS, Linux Netfilter (iptables), OpenBSD pf and Windows Firewall (via netsh). Rules for MAC addresses, IPv4 addresses, TCP and UDP ports, 以及 IPv4 + 混合端口以上假定规则用于外部接口 | |

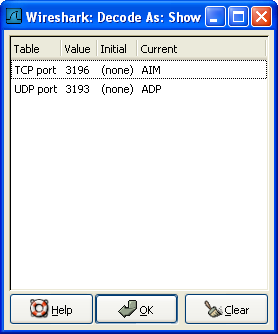

| Enable Protocols… | Shift+Ctrl+R | 是否允许协议分析,见第 9.4.1 节 ““Enable Protocols” 对话框” |

| [a] 看样子他们有个关于这部分的章节 |

3.11 “Statistics” 菜单

Wireshark “statistics” 菜单项见表 3.8 “”

图 3.9. “Statistics” 菜单

表 3.8.

| 菜单项 | 快捷键 | 描述 |

|---|---|---|

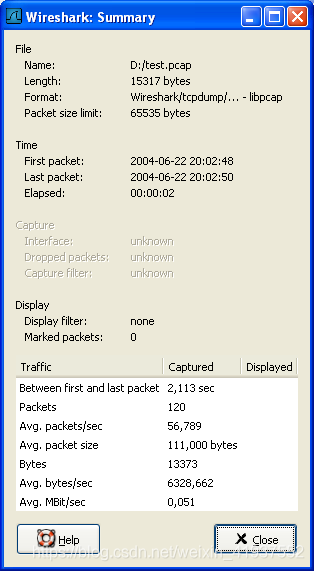

| Summary | 显示捕捉数据摘要,见第 8.2 节 “摘要窗口” | |

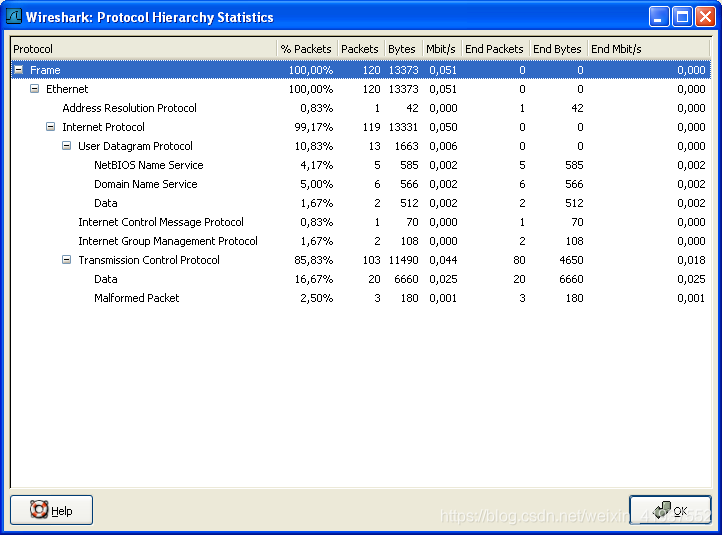

| Protocol Hierarchy | 显示协议统计分层信息,见第 8.3 节 ““Protocol Hierarchy” 窗口” | |

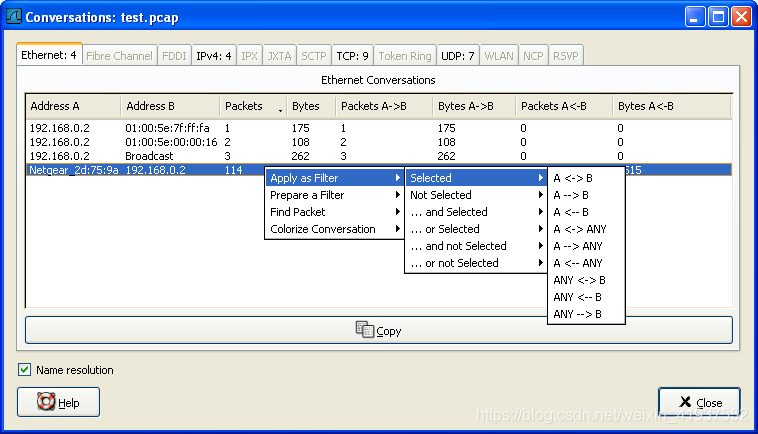

| Conversations/ | 显示会话列表 (两个终端之间的通信), 见??? | |

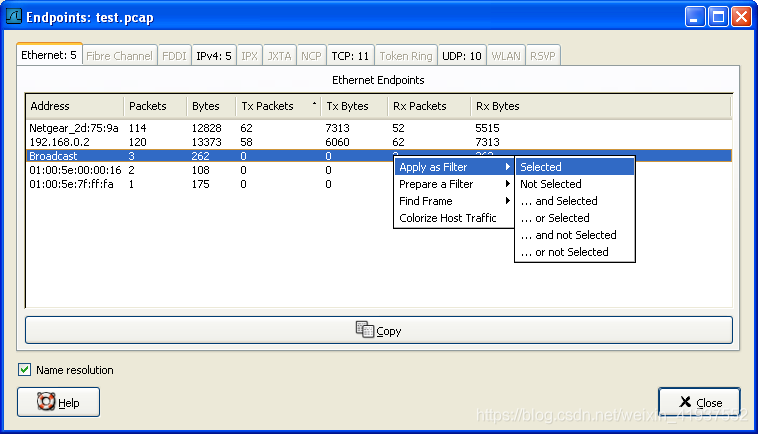

| EndPoints | 显示端点列表 (通信发起,结束地址), 见第 8.4.2 节 ““Endpoints” 窗口” | |

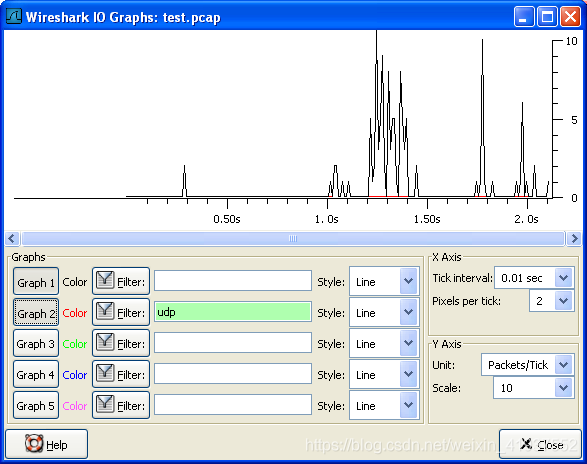

| IO Graphs | 显示用户指定图表,(如包数量 - 时间表) 见第 8.6 节 ““IO Graphs” 窗口” | |

| Conversation List | 通过一个组合窗口,显示会话列表,见第 8.5.3 节 “协议指定 “Conversation List / 会话列表” 窗口” | |

| Endpoint List | 通过一个组合窗口显示终端列表,见第 8.4.3 节 “特定协议的 “Endpoint List” 窗口” | |

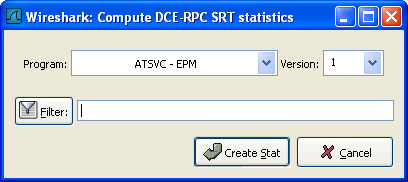

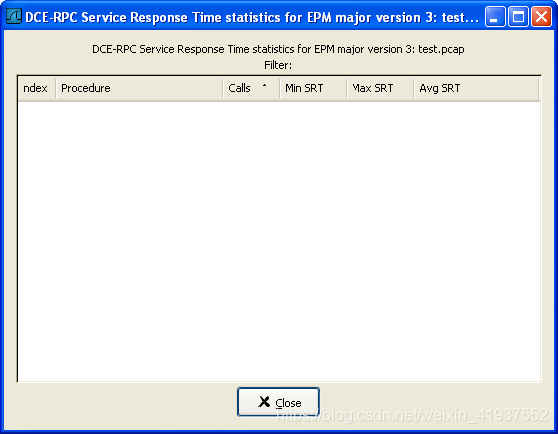

| Service Response Time | 显示一个请求及其相应之间的间隔时间,见第 8.7 节 “服务相应时间” | |

| ANSI | 见第 8.8 节 “协议指定统计窗口” | |

| GSM | 见第 8.8 节 “协议指定统计窗口” | |

| H.225… | 见第 8.8 节 “协议指定统计窗口” | |

| ISUP Message | 见第 8.8 节 “协议指定统计窗口” | |

| Types | 见第 8.8 节 “协议指定统计窗口” | |

| MTP3 | 见第 8.8 节 “协议指定统计窗口” | |

| RTP | 见第 8.8 节 “协议指定统计窗口” | |

| GSM | 见第 8.8 节 “协议指定统计窗口” | |

| SIP | 见第 8.8 节 “协议指定统计窗口” | |

| VOIP Calls… | 见第 8.8 节 “协议指定统计窗口” | |

| WAP-WSP… | 见第 8.8 节 “协议指定统计窗口” | |

| HTTP | HTTP 请求 / 相应统计,见第 8.8 节 “协议指定统计窗口” | |

| ISUP Messages | 见第 8.8 节 “协议指定统计窗口” | |

| ONC-RPC Programs | 见第 8.8 节 “协议指定统计窗口” | |

| TCP Stream Graph | 见第 8.8 节 “协议指定统计窗口” |

3.12 “Help” 菜单

帮助菜单的内容见表 3.9 “”

图 3.10. 帮助菜单

表 3.9

| 菜单项 | 快捷键 | 描述 |

|---|---|---|

| Contents | F1 | 打开一个基本的帮助系统 |

| Supported Protocols | 打开一个对话框显示支持的协议或工具 | |

| Manaul Pages>… | 打开浏览器,显示安装在本地的手册 | |

| Wireshark Online> | 按照选择显示在线资源 | |

| About Wireshark | 弹出信息窗口显示 Wireshark 的一些相关信息,如插件,目录等。 |

| 注意 |

|---|

| 有些版本可能不支持调用 WEB 浏览器。如果是这样,可能会隐藏此菜单。 |

| 注意 |

| 如果调用浏览器错误,检查 Wireshark 首选项关于浏览器设置。 |

3.13 “Main” 工具栏

主工具栏提供了快速访问常见项目的功能,它是不可以自定义的,但如果觉得屏幕屏幕过于狭小,需要更多空间来显示数据。可以使用浏览菜单隐藏它。

在主工具栏里面的项目只有在可以使用的时候才能被选择,如果不是可用则显示为灰色,不可选 (例如:在未载入文件时,保存文件按钮就不可用.)

图 3.11.

表 3.10. 主工具栏选项

| 工具栏图标 | 工具栏项 | 对应菜单项 | 描述 |

|---|---|---|---|

| 接口 | Capture/Interfaces… | 打开接口列表对话框,见第 4.3 节 “开始捕捉” | |

| 选项。。。 | Capture/Options | 打开捕捉选项对话框,见第 4.4 节 “捕捉接口对话框” | |

| Start | Capture/Start | 使用最后一次的捕捉设置立即开始捕捉 | |

| STOP | Capture/Stop | 停止当前的捕捉,见第 4.3 节 “开始捕捉” | |

| Restar | Caputer/Rstart | 停止当前捕捉,并立即重新开始 | |

| Open… | File/Open | 启动打开文件对话框,用于载入文件,详见第 5.2.1 节 “打开捕捉文件对话框” | |

| Save As… | File/Save As… | 保存当前文件为任意其他的文件,它将会弹出一个对话框,(见第 5.3.1 节 ““save Capture File As / 保存文件为” 对话框” 注意 如果当前文件是临时未保存文件,图标将会显示为 | |

| Close | File/Close | 关闭当前文件。如果未保存,将会提示是否保存 | |

| Reload | View/Reload | 重新载入当前文件 | |

| File/Print | 打印捕捉文件的全部或部分,将会弹出一个打印对话框 (见第 5.7 节 “打印包”) | ||

| Find packet… | Edit/Find Packet… | 打开一个对话框,查找包。见第 6.7 节 “查找包” | |

| Go Back | Go/Go Back | 返回历史记录中的上一个 | |

| Go Forward | Go/Go Forward | 跳转到历史记录中的下一个包 | |

| Go to Packet… | Go/Go to Packet… | 弹出一个设置跳转到指定的包的对话框 | |

| Go To First Packet | Go/First Packet | 跳转到第一包 | |

| Go To Last Packet | Go/Last Packet | 跳转到最后一个包 | |

| Colorize | View/Coloreze | 切换是否以彩色方式显示包列表 | |

| Auto Scroll in Live | View/Auto Scrool in Live Capture | 开启 / 关闭实时捕捉时自动滚动包列表 | |

| Zoom in | View/Zoom In | 增大字体 | |

| zoom out | View/Zoom Out | 缩小字体 | |

| Normal Size | View/Normal Size | 设置缩放大小为 100% | |

| Resize Columns | View/Resize Columns | 重置列宽,使内容适合列宽 (使包列表内的文字可以完全显示) | |

| Capture Filters… | Capture/Capture Filters… | 打开对话框,用于创建、编辑过滤器。详见第 6.6 节 “定义,保存过滤器” | |

| Display Filters… | Analyze/ Filters… | 打开对话框,用于创建、编辑过滤器。详见第 6.6 节 “定义,保存过滤器” | |

| Coloring Rules… | View/Coloring Rules… | 定义以色彩方式显示数据包的规则详见第 9.3 节 “包色彩显示设置” | |

| Preferences… | Edit/Preferences | 打开首选项对话框,详见第 9.5 节 “首选项” | |

| Help | Help/Contents | 打开帮助对话框 |

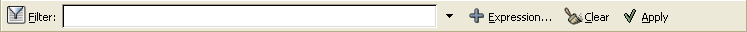

3.14 “Filter” 工具栏

过滤工具栏用于编辑或显示过滤器,更多详情见第 6.3 节 “浏览时过滤包”

图 3.12. 过滤工具栏

表 3.11.

| 工具栏图标 | 工具栏项 | 说明 | |

|---|---|---|---|

| 过滤 | 打开构建过滤器对话框,见第 6.7 节 “查找包”[a] | ||

| 过滤输入框 | 在此区域输入或修改显示的过滤字符,见第 6.4 节 “建立显示过滤表达式”, 在输入过程中会进行语法检查。如果输入的格式不正确,或者未输入完成,则背景显示为红色。直到输入合法的表达式,背景会变为绿色。可以点击下拉列表选择先前键入的过滤字符。列表会一直保留,即使重新启动程序。 注意 做完修改之后,记得点击右边的 Apply (应用) 按钮,或者回车,以使过滤生效。 注意 输入框的内容同时也是当前过滤器的内容(当前过滤器的内容会反映在输入框) | ||

| 表达式… | 标签为表达式的按钮打开一个对话框用以从协议字段列表中编辑过滤器,详见第 6.5 节 ““Filter Expression / 过滤表达式” 对话框” | ||

| 清除 | 重置当前过滤器,清除输入框 | ||

| 应用 | 应用当前输入框的表达式为过滤器进行过滤 注意 在大文件里应用显示过滤可能要很长时间 | ||

| [a] 我看到的 Filter 按钮貌似没有图标,可能只出现在 0.99.4 版中 |

3.15 “Pcaket List” 面板

Packet list / 包列表面板显示所有当前捕捉的包

图 3.13. “Packet list / 包列表” 面板

列表中的每行显示捕捉文件的一个包。如果选择其中一行,该包得更多情况会显示在 “Packet Detail / 包详情”,“Packet Byte / 包字节” 面板

在分析 (解剖) 包时,Wireshark 会将协议信息放到各个列。因为高层协议通常会覆盖底层协议,通常在包列表面板看到的都是每个包的最高层协议描述。

例如:让看看一个包括 TCP 包,IP 包,和一个以太网包。在以太网 (链路层?) 包中解析的数据 (比如以太网地址),在 IP 分析中会覆盖为它自己的内容 (比如 IP 地址),在 TCP 分析中会覆盖 IP 信息。

包列表面板有很多列可供选择。需要显示哪些列可以在首选项中进行设置,见第 9.5 节 “首选项”

默认的列如下

- No. 包的编号,编号不会发生改变,即使进行了过滤也同样如此

- Time 包的时间戳。包时间戳的格式可以自行设置,见第 6.10 节 “时间显示格式及参考时间”

- Source 显示包的源地址。

- Destination 显示包的目标地址。

- Protocal 显示包的协议类型的简写

- Info 包内容的附加信息

右击包,可以显示对包进行相关操作的上下文菜单。见第 6.3 节 “浏览时过滤包”

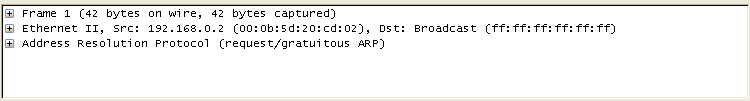

3.16 “Packet Details” 面板

“Packet Details / 包详情” 面板显示当前包 (在包列表面板被选中的包) 的详情列表。

图 3.14. “Packet Details / 包详情” 面板

该面板显示包列表面板选中包的协议及协议字段,协议及字段以树状方式组织。可以展开或折叠它们。

右击它们会获得相关的上下文菜单。见第 6.4 节 “建立显示过滤表达式”

某些协议字段会以特殊方式显示

- Generated fields/ 衍生字段 Wireshark 会将自己生成附加协议字段加上括号。衍生字段是通过该包的相关的其他包结合生成的。例如:Wireshark 在对 TCP 流应答序列进行分析时。将会在 TCP 协议中添加 [SEQ/ACK analysis] 字段

- Links/ 链接 如果 Wireshark 检测到当前包与其它包的关系,将会产生一个到其它包的链接。链接字段显示为蓝色字体,并加有下划线。双击它会跳转到对应的包。

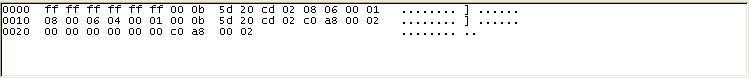

3.17 “Packet Byte” 面板

Packet Byte / 包字节 面板以 16 进制转储方式显示当前选择包的数据

图 3.15. Packet Byte / 包字节面板

通常在 16 进制转储形式中,左侧显示包数据偏移量,中间栏以 16 进制表示,右侧显示为对应的 ASCII 字符

根据包数据的不同,有时候包字节面板可能会有多个页面,例如:有时候 Wireshark 会将多个分片重组为一个,见第 7.5 节 “合并包”. 这时会在面板底部出现一个附加按钮供选择查看

图 3.16. 带选项的 “Paket Bytes / 包字节” 面板

| 注意 |

|---|

| 附加页面的内容可能来自多个包。 |

右击选项按钮会显示一个上下文菜单显示所有可用的页的清单。如果面板尺寸过小,这项功能或许有所帮助

3.18 状态栏

状态栏用于显示信息

通常状态栏的左侧会显示相关上下文信息,右侧会显示当前包数目

图 3.17. 初始状态栏

该状态栏显示的是没有文件载入时的状态,如:刚启动 Wireshark 时

图 3.18. 载入文件后的状态栏

左侧显示当前捕捉文件信息,包括名称,大小,捕捉持续时间等。

右侧显示当前包在文件中的数量,会显示如下值

- P: 捕捉包的数目

- D: 被显示的包的数目

- M: 被标记的包的数目.

图 3.19. 已选择协议字段的状态栏

如果已经在 “Packet Detail / 包详情” 面板选择了一个协议字段,将会显示上图

| 提示 |

|---|

| 括号内的值 (如上图的 app.opcode) 可以作为显示过滤使用。它表示选择的协议字段。 |

第 4 章 实时捕捉数据包

4.1 介绍

实时捕捉数据包时 Wireshar 的特色之一

Wiershark 捕捉引擎具备以下特点

- 支持多种网络接口的捕捉 (以太网,令牌环网,ATM…)

- 支持多种机制触发停止捕捉,例如:捕捉文件的大小,捕捉持续时间,捕捉到包的数量…

- 捕捉时同时显示包解码详情

- 设置过滤,减少捕捉到包的容量。见第 4.8 节 “捕捉时过滤”

- 长时间捕捉时,可以设置生成多个文件。对于特别长时间的捕捉,可以设置捕捉文件大小罚值,设置仅保留最后的 N 个文件等手段。见第 4.6 节 “捕捉文件格式、模式设置”

Wireshark 捕捉引擎在以下几个方面尚有不足

- 从多个网络接口同时实时捕捉,(但是可以开始多个应用程序实体,捕捉后进行文件合并)

- 根据捕捉到的数据停止捕捉 (或其他操作)

4.2 准备工作

第一次设置 Wireshark 捕捉包可能会遇到一些小麻烦

| 提示 |

|---|

| 关于如何进行捕捉设置的较为全面的向导可以在:http://wiki.wireshark.org/CaptureSetup. |

这里有一些常见需要注意的地方

- 必须拥有 root/Administrator 特权以开始捕捉 [12]

- 必须选择正确的网络接口捕捉数据

- 如果想捕捉某处的通信,必须作出决定:在什么地方可以捕捉到

- …… 以及许多

如果碰到设置问题,建议看看前面的那个向导,或许会有所帮助

4.3 开始捕捉

可以使用下任一方式开始捕捉包

- 使用打开捕捉接口对话框,浏览可用的本地网络接口,见图 4.1 ““Capture Interfaces” 捕捉接口对话框”,

选择需要进行捕捉的接口启动捕捉

- 也可以使用 “捕捉选项” 按钮启动对话框开始捕捉,见图 4.2 ““Capture Option / 捕捉选项” 对话框”

- 如果前次捕捉时的设置和现在的要求一样,可以点击 “开始捕捉” 按钮或者是菜单项立即开始本次捕捉。

- 如果已经知道捕捉接口的名称,可以使用如下命令从命令行开始捕捉:

wireshark -i eth0 -k

上述命令会从 eht0 接口开始捕捉,有关命令行的介绍参见第 9.2 节 “从命令行启动 Wireshark”

4.4 捕捉接口对话框

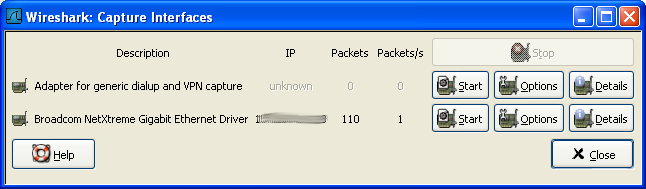

如果从捕捉菜单选择 “Interface…”,将会弹出如图 4.1 ““Capture Interfaces” 捕捉接口对话框” 所示的对话框

| 警告 |

|---|

| 打开 “Capture Interfaces”/ 捕捉对话框时 同时正在显示捕捉的数据,这将会大量消耗系统资源。尽快选择需要的接口以结束该对话框。避免影响系统性能 |

| 注意 |

| 这个对话框只显示本地已知的网络接口,Wireshark 可能无法检测到所有的本地接口,Wireshark 不能检测远程可用的网络接口,Wireshark 只能使用列出可用的网络接口 |

图 4.1. “Capture Interfaces” 捕捉接口对话框

描述

从操作系统获取的接口信息

IP

Wireshark 能解析的第一个 IP 地址,如果接口未获得 IP 地址(如,不存在可用的 DHCP 服务器),将会显示 “Unkow”, 如果有超过一个 IP 的,只显示第一个 (无法确定哪一个会显示).

Packets

打开该窗口后,从此接口捕捉到的包的数目。如果一直没有接收到包,则会显示为灰度

Packets/s

最近一秒捕捉到包的数目。如果最近一秒没有捕捉到包,将会是灰度显示

Stop

停止当前运行的捕捉

Capture

从选择的接口立即开始捕捉,使用最后一次捕捉的设置。

Options

打开该接口的捕捉选项对话框,见 第 4.5 节 “捕捉选项对话框”

Details ( 仅 Win32 系统)

打开对话框显示接口的详细信息

Close

关闭对话框

4.5 捕捉选项对话框

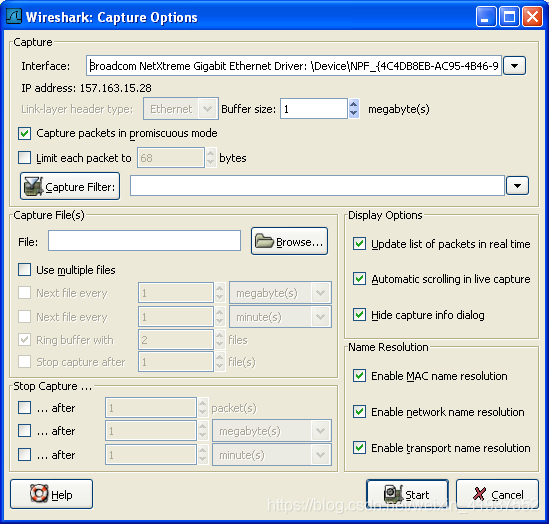

如果从捕捉菜单选择 “start…” 按钮 (或者从主工具栏选择对应的项目),Wireshark 弹出 “Capture Option / 捕捉选项” 对话框。如图 4.2 ““Capture Option / 捕捉选项” 对话框” 所示

图 4.2. “Capture Option / 捕捉选项” 对话框

| 提示 |

|---|

| 如果不了解各项设置的意义,建议保持默认。 |

可以用对话框中的如下字段进行设置

4.5.1 捕捉桢

Interface

该字段指定想用于进行捕捉的借口。一次只能使用一个接口。这是一个下拉列表,简单点击右侧的按钮,选择想要使用的接口。默认第一是支持捕捉的 non-loopback (非环回) 接口,如果没有这样的接口,第一个将是环回接口。在某些系统中,回借口不支持捕捉包 (windows 平台下的环回接口就不支持。)

在命令行使用 - i 参数可以替代该选项

IP address

表示选择接口的 IP 地址。如果系统未指定 IP 地址,将会显示为 “unknown”

Link-layer header type

除非有些特殊应用,尽量保持此选项默认。想了解更多详情,见 第 4.7 节 “链路层包头类型”

Buffer size: n megabyte (s)

输入用于捕捉的缓层大小。该选项是设置写入数据到磁盘前保留在核心缓存中捕捉数据的大小,如果发现丢包。尝试增大该值。

| 注意 |

|---|

| 该选项仅适用于 Windows 平台 |

Capture packets in promiscuous mode

指定 Wireshark 捕捉包时,设置接口为杂收模式 (有些人翻译为混杂模式)。如果 未指定 该选项,Wireshark 将只能捕捉进出电脑的数据包 (不能捕捉整个局域网段的包)[13]

| 注意 |

|---|

| 如果其他应用程序将网卡设置为杂收模式,即使不选中该选项,也会工作于杂收模式下。 |

| 注意 |

| 即使在杂收模式下,也未必能够接收到整个网段所有的网络包。详细解释见 http://www.wireshark.org/faq.html#promiscsniff |

Limit each packet to n bytes

指定捕捉过程中,每个包的最大字节数。在某些地方被称为。“snaplen”.[14] 如果禁止该选项,默认值为 65535,这适用于大多数协议,下面是一些大多数情况下都适用的规则 (这里又出现了拇指规则,第一章,系统需求时提到过。这里权且翻译作普适而非绝对的规则))

- 如果不确定,尽量保持默认值

- 如果不需要包中的所有数据。例如:如果仅需要链路层、IP 和 TCP 包头,可能想要选择一个较小的快照长度。这样只需要较少的 cpu 占用时间用于复制包,包需要的缓存也较少。如此在繁忙网络中捕捉时丢失的包也可能会相应少一点。

- 如果没有捕捉包中的所有数据 (适用 snpaplen 截断了包),可能会发现有时候想要的包中的数据部分被截断丢弃了。或者因为缺少重要的部分,想对某些包进行重组而发现失败。

Capture Filter

指定捕捉过滤。捕捉过滤器将会在有第 4.8 节 “捕捉时过滤” 详细介绍,默认情况下是空的。

同样也可以点击捕捉按钮,通过弹出的捕捉过滤对话框创建或选择一个过滤器,详见第 6.6 节 “定义,保存过滤器”

4.5.2 捉数据帧为文件。

捕捉文件设置的使用方法的详细介绍见第 4.6 节 “捕捉文件格式、模式设置”

File

指定将用于捕捉的文件名。该字段默认是空白。如果保持空白,捕捉数据将会存储在临时文件夹。详见第 4.6 节 “捕捉文件格式、模式设置”

可以点击右侧的按钮打开浏览窗口设置文件存储位置

Use multiple files

如果指定条件达到临界值,Wireshark 将会自动生成一个新文件,而不是适用单独文件。

Next file every n megabyte (s)

仅适用选中 Use multiple files, 如果捕捉文件容量达到指定值,将会生成切换到新文件

Next file every n minutes (s)

仅适用选中 Use multiple files, 如果捕捉文件持续时间达到指定值,将会切换到新文件。

Ring buffer with n files

仅适用选中 Use multiple files, 仅生成制定数目的文件。

Stop caputure after n file (s)

仅适用选中 Use multiple files, 当生成指定数目文件时,在生成下一个文件时停止捕捉 (生成 n 个还是 n+1 个文件?)

4.5.3 停止捕捉桢

… after n packet (s)

在捕捉到指定数目数据包后停止捕捉

… after n megabytes (s)

在捕捉到指定容量的数据 (byte (s)/kilobyte (s)/megabyte (s)/gigabyte (s) ) 后停止捕捉。如果没有适用 “user multiple files”, 该选项将是灰色

… after n minute (s)

在达到指定时间后停止捕捉

4.5.4 显示桢选项

Update list of packets in real time

在包列表面板实时更新捕捉数据。如果 未选定 该选项,在 Wireshark 捕捉结束之前将不能显示数据。如果选中该选项,Wireshark 将生成两个独立的进程,通过捕捉进程传输数据给显示进程。

Automatic scrolling in live capture

指定 Wireshark 在有数据进入时实时滚动包列表面板,这样将一直能看到最近的包。反之,则最新数据包会被放置在行末,但不会自动滚动面板。如果未设置 “update list of packets in real time”, 该选项将是灰色不可选的。

Hide capture info dialog

选中该选项,将会隐藏捕捉信息对话框

4.5.5 名称解析设置

Enable MAC name resolution

设置是否让 Wireshark 翻译 MAC 地址为名称,见第 7.6 节 “名称解析”

Enable network name resolution

是否允许 Wireshark 对网络地址进行解析,见第 7.6 节 “名称解析”

4.5.6 按钮

进行完上述设置以后,可以点击 start 按钮进行捕捉,也可以点击 Cancel 退出捕捉.

开始捕捉以后,在收集到足够的数据时可以停止捕捉。见第 4.9 节 “在捕捉过程中”

4.6 捕捉文件格式、模式设置

在 捕捉时,libpcap 捕捉引擎 (linux 环境下) 会抓取来自网卡的包存放在 (相对来说) 较小的核心缓存内。这些数据由 Wireshark 读取并保存到用户指定的捕捉文件中。

保存包数据到捕捉文件时,可采用差异模式操作。

| 提示 |

|---|

| 处理大文件 (数百兆) 将会变得非常慢。如果计划进行长时间捕捉,或者处于一个高吞吐量的网络中,考虑使用前面提到的 “Multiple files / 多文件” 选项。该选项可以将捕捉包分割为多个小文件。这样可能更适合上述环境。 |

| 注意 |

| 使用多文件可能会切断上下文关联信息。Wireshark 保留载入包的上下文信息,所以它会报告上下文关联问题 (例如流问题) 和关联上下文协议信息 (例如:何处数据产生建立阶段,必须查找后续包)。这些信息仅能在载入文件中显示,使用多文件模式可能会截断这样的上下文。如果建立连接阶段已经保存在一个文件中,想要看的在另一个文件中,可能无法看到可用的上下文关联信息。 |

| 提示 |

|---|

| 关于捕捉文件的目录信息,可见??? |

表 4.1. 捕捉文件模式选项

| “File” 选项 | “Use multiple files” 选项 | “Ring buffer with n files” 选项 | Mode | 最终文件命名方式 |

|---|---|---|---|---|

| - | - | - | Single temporary file | etherXXXXXX (where XXXXXX 是一个独立值) |

| foo.cap | - | - | Single named file | foo.cap |

| foo.cap | x | - | Multiple files,continuous | foo_00001_20040205110102.cap, foo_00002_20040205110102.cap, … |

| foo.cap | x | x | Multiple files,ring buffer | foo_00001_20040205110102.cap, foo_00002_20040205110102.cap, … |

Single temporary file

将会创建并使用一个临时文件 (默认选项). 捕捉文件结束后,该文件可以由用户指定文件名。

Single named file

使用单独文件,如果想放到指定目录,选择此模式

Multiple files,continuous

与 single name file 模式类似,不同点在于,当捕捉达到多文件切换临界条件时之一时,会创建一个新文件用于捕捉

Multiple files,ring buffer

与 “multiple files continuous” 模式类似,不同之处在于,创建的文件数目固定。当达到 ring buffer with n 值时,会替换掉第一个文件开始捕捉,如此循环往复。

该模式可以限制最大磁盘空间使用量,即使未限制捕捉数据输入,也只能保留最后几个捕捉数据。

4.7 链路层包头类型

在通常情况下,不需要选择链路层包头类型。下面的段落描述了例外的情况,此时选择包头类型是有必要的,所以需要知道怎么做:

如果在某种版本 BSD 操作系统下从某种 802.11 设备 (无线局域网设备) 捕捉数据,可能需要在 “802.11” 和 “Ethernet” 中做出选择。“Ethernet” 将会导致捕捉到的包带有伪以太网帧头 (不知道是不是应该叫伪首部更准确些);“802.11” 将会导致他们带有 802.11 帧头。如果捕捉时的应用程序不支持 “802.11 帧头”,需要选择 “802.11”

如果使用 Endace DAG card (某种网络监视卡) 连接到同步串口线 (译者注:E 文为 synchronous serial line,权且翻译作前文吧,未接触过此卡、未熟稔此线名称),可能会出现 “PPP over serial” 或 “Cisco HDLC”(自己 google 去) 供选择。根据自己的情况选择二者中的一个。

如果使用 Endace DAG card (同上) 连接到 ATM 网络,将会提供 “RFC 1483 IP-over-ATM”、“Sun raw ATM” 供选择。如果捕捉的通信是 RFC 1483 封装 IP (RFC 1483 LLC-encapsulated IP, 不翻译为妙),或者需要在不支持 SunATM 帧头的应用程序下捕捉,选择前者。反之选择后者。

如果在以太网捕捉,将会提供 “Ethernet”、“DOCSIS” 供选择,如果是在 Cisco Cable Modem Termination System (CMTS 是思科同轴电缆终端调制解调系统?) 下捕捉数据。它会将 DOCSIS (同轴电缆数据服务接口) 通信放置到以太网中,供捕捉。此时需要选择 “DOCSIS”, 反之则反之。

4.8 捕捉时过滤

Wireshark 使用 libpcap 过滤语句进行捕捉过滤 (what about winpcap?)。在 tcpdump 主页有介绍,但这些只是过于晦涩难懂,所以这里做小幅度讲解。

| 提示 |

|---|

| 可以从 http://wiki.wireshark.org/CaptureFilters 找到捕捉过滤范例. |

在 Wireshark 捕捉选项对话 (见图 4.2 ““Capture Option / 捕捉选项” 对话框”) 框输入捕捉过滤字段。下面的语句有点类似于 tcpdump 捕捉过滤语言。在 tcpdump 主页 http://www.tcpdump.org/tcpdump_man.html 可以看到 tcpdump 表达式选项介绍。

捕捉过滤的形式为:和取值 ( and/or ) 进行进行基本单元连接,加上可选的,高有限级的 not :

[not] primitive [and|or [not] primitive …]

例 4.1. 捕捉来自特定主机的 telnet 协议

tcp port 23 and host 10.0.0.5

本例捕捉来自或指向主机 10.0.0.5 的 Telnet 通信,展示了如何用 and 连接两个基本单元。另外一个例子例 4.2 “捕捉所有不是来自 10.0.0.5 的 telnet 通信” 展示如何捕捉所有不是来自 10.0.0.5 的 telnet 通信。

例 4.2. 捕捉所有不是来自 10.0.0.5 的 telnet 通信

tcp host 23 and not src host 10.0.0.5

此处笔者建议增加更多范例。但是并没有添加。

一个基本单元通常是下面中的一个

[src|dst] host

此基本单元允许过滤主机 ip 地址或名称。可以优先指定 src|dst 关键词来指定关注的是源地址还是目标地址。如果未指定,则指定的地址出现在源地址或目标地址中的包会被抓取。

ether [src|dst] host

此单元允许过滤主机以太网地址。可以优先指定关键词 src|dst 在关键词 ether 和 host 之间,来确定关注的是源地址还是目标地址。如果未指定,同上。

gateway host

过滤通过指定 host 作为网关的包。这就是指那些以太网源地址或目标地址是 host ,但源 ip 地址和目标 ip 地址都不是 host 的包

[src|dst] net [{mask}|{len }]

通过网络号进行过滤。可以选择优先指定 src|dst 来确定感兴趣的是源网络还是目标网络。如果两个都没指定。指定网络出现在源还是目标网络的都会被选择。另外,可以选择子网掩码或者 CIDR (无类别域形式)。

[tcp|udp] [src|dst] port <port]

过滤 tcp,udp 及端口号。可以使用 src|dst 和 tcp|udp 关键词来确定来自源还是目标, tcp 协议还是 udp 协议。 tcp|udp 必须出现在 src|dst 之前。

less|greater

选择长度符合要求的包。(大于等于或小于等于)

ip|ether proto

选择有指定的协议在以太网层或是 ip 层的包

ether|ip broadcast|multicast

选择以太网 /ip 层的广播或多播

relop

创建一个复杂过滤表达式,来选择包的字节或字节范围符合要求的包。请参考 http://www.tcpdump.org/tcpdump_man.html

4.8.1 自动过滤远程通信

如果 Wireshark 是使用远程连接的主机运行的 (例如使用 SSH,X11 Window 输出,终端服务器),远程连接必须通过网络传输,会在真正感兴趣的通信中产生大量数据包 (通常也是不重要的)

想要避免这种情况,wireshark 可以设置为如果发现有远程连接 (通过察看指定的环境变量),自动创建一个过滤器来匹配这种连接。以避免捕捉 Wireshark 捕捉远程连接通信。

下列环境变量可以进行分析

SSH——CONNECTION (ssh)

SSH_CLIENT (ssh)

REMOTEHOST (tcsh, others?)

DISPLAY (x11)

SESSIONNAME (terminal server)

4.9 在捕捉过程中

捕捉时,会出现下面的对话框

图 4.3. 捕捉信息对话框

上述对话框会向显示捕捉到包的数目,捕捉持续时间。选择的被统计的协议无法更改 (什么鸟意思?)

| 提示 |

|---|

| 这个对话框可以被隐藏,在前次的捕捉选项对话框设置 “Hide capture info dialog box” 即可。 |

4.9.1 停止捕捉

运行中的捕捉线程可以用下列方法停止:

- 使用捕捉信息对话框上的 “stop” 按钮停止。

| 注意 |

|---|

| 捕捉信息对话框有可能被隐藏,如果选择了 “Hide capture info dialog” |

- 使用菜单项 “Capture/ Stop”

- 使用工具栏项 “Stop”

- 使用快捷键:Ctrl+E

- 如果设置了触发停止的条件,捕捉达到条件时会自动停止。

4.9.2 重新启动捕捉

运行中的捕捉进程可以被重新启动。这将会移出上次捕捉的所有包。如果捕捉到一些不感兴趣的包,不想保留它,这个功能十分有用。

重新启动是一项方便的功能,类似于停止捕捉后,在很短的时间内立即开始捕捉。以下两种方式可以实现重新启动捕捉:

- 使用菜单项 “Capture/ Restart”

- 使用工具栏项 “Restart”

[12] 记得在 Windows 安装那一节层提到如果作为服务启动可以避免非管理员无法进行捕捉,不知道二者能否相互印证。

[13] 网卡在局域网内会接到很多不属于自己的包,默认情况下,网卡会不对这些包进行处理。貌似设置为杂收模式,Wireshak 会监听所有的包,但并不作出相应。

[14] 粗略查了一下,未找到该词的合适翻译,多见于 Winpcap 的描述,如果把该单词拆分,snap: 单元,快照,len: 长度,似乎就是单位长度,单元大小的意思。在看看该段下面第二个如果中提到的 snapshot length,snaplen 应该是二者的简写形式,快照长度

第 5 章 文件输入/输出及打印

5.1 说明

本章将介绍捕捉数据的输入输出。

- 打开/导入多种格式的捕捉文件

- 保存/导出多种格式的捕捉文件

- 合并捕捉文件

- 打印包

5.2 打开捕捉文件

Wireshark 可以读取以前保存的文件。想读取这些文件,只需选择菜单或工具栏的:“File/ Open ”。Wireshark 将会 弹出打开文件对话框。详见第 5.2.1 节 “打开捕捉文件对话框”

| 如果使用拖放功能会更方便 | 要打开文件,只需要从文件管理器拖动想要打开的文件到 Wireshark 主窗口。但拖放功能不是在所有平台都支持。 |

|---|

在载入新文件时,如果没有保存当前文件,Wireshark 会提示是否保存,以避免数据丢失。(可以在首选项禁止提示保存)

除 Wireshark 原生的格式 (libpcap 格式,同样被 tcpdump/Windump 和 其他基于 libpcap/WinPcap 使用) 外,Wireshark 可以很好地读取许多捕捉文件格式。支持的格式列表见第 5.2.2 节 “输入文件格式”

5.2.1 打开捕捉文件对话框

打开文件对话框可以用来查找先前保存的文件。表 5.1 “特定环境下的打开文件对话框” 显示了一些 Wireshark 打开文件对话框的例子。

| 对话框的显示方式取决于操作系统 |

|---|

| 对话框的显示方式取决于操作系统,以及 GTK + 工具集的版本。但不管怎么说,基本功能都是一样的。 |

常见对话框行为:

- 选择文件和目录

- 点击 Open/OK 按钮,选择需要的文件并打开它

- 点击 Cancle 按钮返回 Wireshark 主窗口而不载入任何文件。

Wireshark 对话框标准操作扩展

- 如果选中文件,可以查看文件预览信息 (例如文件大小,包个数。。。)

- 通过 “filter:” 按钮、显示字段指定显示过滤器。过滤器将会在打开文件后应用。在输入过滤字符时会进行语法检查。如果输入正确背景色为绿色,如果错误或输入未结束,背景色为绿色。点击 filter 按钮会打开过滤对话框,用于辅助输入显示过滤表达式。(详见第 6.3 节 “浏览时过滤包”)

XXXX-we need a better description of these read filters (貌似说这一段需要更多的做介绍)

- 通过点击复选框指定那些地址解析会被执行。详见第 7.6 节 “名称解析”

| 在大文件中节约大量时间 |

|---|

| 可以在打开文件后修改显示过滤器,和名称解析设置。但在一些巨大的文件中进行这些操作将会占用大量的时间。在这种情况下建议在打开文件之前就进行相关过滤,解析设置。 |

表 5.1. 特定环境下的打开文件对话框

| 图 5.1. Windows 下的打开对话框 | Microsoft Windows (GTK2 installed) 此对话框一般都带有一些 wireshark 扩展此对话框的说明:如果可用,“help” 按钮将会打开本节的用户手册。“Filter.” 按钮 在当前版本的 windows 下不可用 (我看了一下,的确不可用,但过滤输入框还是可用的) 错误提示功能:如果 Wireshark 无法识别选中的捕捉文件,Open 按钮将为灰色不可用 [a] |

|---|---|

| 图 5.2. 新版 GtK 下的打开对话框 | Unix/Linux:GTK version >= 2.4 这是在 Gimp/GNOME 桌面环境下的打开文件对话框对此对话框的说明。“+” 按钮可以将右侧选中的目录添加到收藏夹。成为预设目录。“-” 按钮可以移除左侧目录列表中选中的目录。(“Home”,“Desktop”,“Filesystem” 不可以移除) 如果 Wireshark 不能识别选中的捕捉文件,“Open” 按钮将是灰色不可用。 |

| 图 5.3. 旧版 GTK 下的打开对话框 | Unix/Linux: GTK version < 2.4 / Microsoft Windows (GTK1 installed) gimp/gnome 桌面环境,或 windows gtk1 下的的。该对话框说明如果未能识别不做文件,Open 按钮将为灰色不可用 |

[a] 我测试了一下,无论什么文件,Wireshark 都会去尝试打开,更遑论错误检查

5.2.2 输入文件格式

可以打开的捕捉文件格式列表:

- libpcap, tcpdump and various other tools using tcpdump’s capture format

- Sun snoop and atmsnoop

- Shomiti/Finisar Surveyor captures

- Novell LANalyzer captures

- Microsoft Network Monitor captures

- AIX’s iptrace captures

- Cinco Networks NetXray captures

- Network Associates Windows-based Sniffer and Sniffer Pro captures

- Network General/Network Associates DOS-based Sniffer (compressed or uncompressed) captures

- AG Group/WildPackets EtherPeek/TokenPeek/AiroPeek/EtherHelp/PacketGrabber captures

- RADCOM’s WAN/LAN Analyzer captures

- Network Instruments Observer version 9 captures

- Lucent/Ascend router debug output

- HP-UX’s nettl

- Toshiba’s ISDN routers dump output

- ISDN4BSD i4btrace utility

- traces from the EyeSDN USB S0

- IPLog format from the Cisco Secure Intrusion Detection System

- pppd logs (pppdump format)

- the output from VMS’s TCPIPtrace/TCPtrace/UCX$TRACE utilities

- the text output from the DBS Etherwatch VMS utility

- Visual Networks’ Visual UpTime traffic capture

- the output from CoSine L2 debug

- the output from Accellent’s 5Views LAN agents

- Endace Measurement Systems’ ERF format captures

- Linux Bluez Bluetooth stack hcidump -w traces

- Catapult DCT2000 .out files

| 不正确的包类型可能无法会导致打开错误。 |

|---|

| 某些类型的捕捉包可能无法读取。以太网环境下捕捉的大部分类型格式一般都等打开。但有些包类型 (如令牌环环包),不是所有的格式都被 wireshark 支持。 |

5.3 保存捕捉包

可以通过 File->Save As… 菜单保存捕捉文件。在保存时可以选择保存哪些包,以什么格式保存。

| 保存可能会丢失某些有用的信息 |

|---|

| 保存可能会少量都是某些信息。例如:已经被丢弃的包会丢失。详见??? |

5.3.1 “save Capture File As/ 保存文件为” 对话框

“Save Capture File As” 对话框用于保存当前捕捉数据到文件。??? 列举了该对话框的一些例子。

| 对话框的显示方式取决于操作系统 |

|---|

| 对话框的显示方式取决于操作系统和 GTK + 工具集版本的不同。但大部分基本功能都是一样的。 |

表 5.2. 特定环境下的 “Save Capture File As” 对话框

| 图 5.4. Windows 下的保存为对话框 | Microsoft Windows (GTK2 installed) 此对话框一般都带有一些 wireshark 扩展此对话框的说明:如果可用,“help” 按钮将会打开本节的用户手册。如果未输入文件扩展名 - 例如.pcap,Wireshark 会自动添加该文件格式的标准扩展名。 |

|---|---|

| 图 5.5. 新版 GtK 下的保存为对话框 | Unix/Linux:GTK version >= 2.4 这是在 Gimp/GNOME 桌面环境下的保存文件对话框对此对话框的说明。“Browse for other flders” 前的 “+” 按钮可以让指定文件保存的位置。。 |

| 图 5.6. 旧版 GTK 下的保存为对话框 | Unix/Linux: GTK version < 2.4 / Microsoft Windows (GTK1 installed) gimp/gnome 桌面环境,或 windows gtk1 下的的。 |

通过这些对话框,可以执行如下操作:

- 输入指定的文件名。

- 选择保存的目录

- 选择保存包的范围,见第 5.8 节 “包范围选项”

- 通过点击 “File type / 文件类型” 下拉列表指定保存文件的格式。见???

| 可供选中的文件格式可能会没有那么多 |

|---|

| 有些类型的捕捉格式可能不可用,这取决于捕捉包的类型。 |

| 可以直接保存为另一种格式。 |

| 可以以一种格式读取捕捉文件,保存时使用另外一种格式 (这句可能翻译有误。) |

- 点击 “Save/OK” 按钮保存。如果保存时遇到问题,会出现错误提示。确认那个错误提示以后,可以重试。

- 点击 “Cancel” 按钮退出而不保存捕捉包。

5.3.2 输出格式

可以将 Wireshark 不着的包保存为其原生格式文件 (libpcap),也可以保存为其他格式供其他工具进行读取分析。

| 各文件类型之间的时间戳精度不尽相同 |

|---|

| 将当前文件保存为其他格式可能会降低时间戳的精度,见第 7.3 节 “时间戳” |

Wireshark 可以保存为如下格式。

- libpcap, tcpdump and various other tools using tcpdump’s capture format (.pcap,.cap,*.dmp)

- Accellent 5Views (*.5vw)

- HP-UX’s nettl (.TRC0,.TRC1)

- Microsoft Network Monitor - NetMon (*.cap)

- Network Associates Sniffer - DOS (.cap,.enc,*.trc,fdc,.syc)

- Network Associates Sniffer - Windows (*.cap)

- Network Instruments Observer version 9 (*.bfr)

- Novell LANalyzer (*.tr1)

- Sun snoop (.snoop,.cap)

- Visual Networks Visual UpTime traffic (.)

5.4 合并捕捉文件

有时候需要将多个捕捉文件合并到一起。例如:如果对多个接口同时进行捕捉,合并就非常有用 (Wireshark 实际上不能在同一个实体运行多次捕捉,需要开启多个 Wireshark 实体)

有三种方法可以合并捕捉文件:

- 从 “File” 菜单使用, menu item “Merge”(菜单项 “合并”) ,打开合并对话框,见第 5.4.1 节 “合并文件对话框”

- 使用拖放功能,将多个文件拖放到主窗口。Wireshark 会创建一个临时文件尝试对拖放的文件按时间顺序进行合并。如果只拖放一个文件,Wireshark 可能 (只是) 简单地替换已经打开的文件。

- 使用 mergecap 工具。该工具是在命令行进行文件合并的。它提供了合并文件的丰富的选项设置。见???

5.4.1 合并文件对话框

通过该对话框可以选择需要合并的文件,并载入合并它们。

| 首先会被提示有一个文件未保存 |

|---|

| 如果当前文件未保存,Wireshark 会在启动合并对话框之前提示是否保存文件。 |

此处的对话框的大多数内容与 “Open Capture Files / 打开捕捉文件” 对话框类似,参见第 5.2.1 节 “打开捕捉文件对话框”

合并对话框中用于合并的控制选项:

将包插入已存在文件前

将选择文件内的包插入到当前已经载入文件之前

按时间顺序合并文件

将当前选择的文件和已载入的文件里的所有包按时间顺序合并

追加包到当前文件

将选择文件的包插入到当前载入文件的末尾

表 5.3. 不同环境下的 “Merge Capture File As” 对话框

| 图 5.7. Windows 下的 “合并” 对话框 | Microsoft Windows (GTK2 installed) 此对话框一般都带有一些 wireshark 扩展 |

|---|---|

| 图 5.8. 新版 GtK 下的合并话框 | Unix/Linux:GTK version >= 2.4 这是在 Gimp/GNOME 桌面环境下的合并对话框 |

| 图 5.9. 旧版 GTK 下的合并对话框 | Unix/Linux: GTK version < 2.4 / Microsoft Windows (GTK1 installed) |

5.5 文件集合

在进行捕捉时 (见:第 4.6 节 “捕捉文件格式、模式设置”) 如果设置 “Multiple Files / 多文件” 选项,捕捉数据会分割为多个文件,称为文件集合.

大量文件手动管理十分困难,Wirreshark 的文件集合特性可以让文件管理变得方便一点。

Wireshark 是如何知道一个文件所属的文件集合 t 的?

文件集合中的文件名以前缀号码 +““+ 号码 +””+ 日期时间 + 后缀的形式生成的。类似于:“test_00001_20060420183910.pcap”. 文件集合所有的文件都有一个共同的前缀 (例如前面的 “test”) 和后缀 (例如:“.pcap”) 以及变化的中间部分。

要查找一个文件集合的所有文件。Wireshark 会扫描当前载入文件的目录下的所有文件,找到那些和当前文件名具有相同部分(前缀和后缀)的作为文件集合。

这个简单的机制通常能正常运行,但也有它的弊端。如果几次进行的捕捉具有相同的前缀和后缀,Wireshark 会将它们看作同一个文件集合。如果文件被更名或者放在不同的目录下,这样的按文件名查找机制会无法找到文件集合的所有文件。

使用 “File” 菜单项的子菜单 “File Set” 可以对文件集合集合进行很方便的控制。

- List Files 对话框显示一个对话框列出所有被识别出来属于当前文件集合的文件列表。

- Next Files 关闭当前文件,打开文件集合列表中的下一个文件。

- Previous Files 关闭当前文件,打开文件集合列表中的前一个文件。

5.5.1 文件列表对话框

图 5.10. 文件列表对话框

每行包含文件集合中的一个文件的相关信息。

- Filename 文件名称。如果双击文件名称 (或者单击单选钮),当前文件会被关闭,同时载入对应的文件。

- Created 文件创建时间。

- Last Modified 最后一次修改文件的时间。

- size 文件的大小。

最后一行 “…indirctory:” 显示所有文件所在的目录。

在每次捕捉文件被打开、关闭时,对话框的内容会变化。

Close 按钮关闭该对话框。

5.6 导出数据

Wireshark 支持多种方法,多种格式导出包数据,本节描述 Wireshark 常见的导出包数据方法。

| 注意 | 个别数据需要使用许多特殊方式导出,在合适的时候会对其进行介绍。 |

|---|

XXX - add detailed descriptions of the output formats and some sample output, too./ 同样需要对导出格式进行介绍,同样也需要一些范例范例

5.6.1 “Export as Plain Text File” 对话框

导出包数据为 “plain AscⅡ” 文本文本见,适合打印包数据。

图 5.11. “Export as Plain Text File” 对话框

- Export to file: 导出包数据为指定的文件

- Packet Range 参见第 5.8 节 “包范围选项”

- Packet Details 参见???

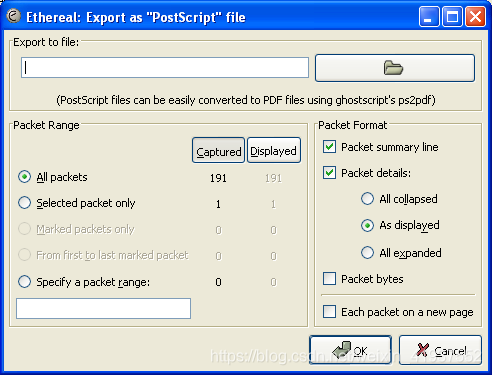

5.6.2 “Export as PostScript File” 对话框

导出数据为 PostScript 格式,PostScript 是一种打印格式。

| 提示 | PostScribt 文件可以使用 ghostscrip 转换为 PDF 格式。 例如导出文件名为 foo.ps,然后调用 ps2pdf foo.ps 命令就可以进行转换。 |

|---|

图 5.12. “Export as PostScript File” 对话框

- Export to file: 导出包数据为指定的文件

- Packet Range: 参见第 5.8 节 “包范围选项”

- Packet Details: 参见???

5.6.3 “Export as CSV (Comma Separated Values) File” 对话框

- 注:笔者认为此处应该增加截屏,因为我的 xp 下界面与前图风格迥异,这里就不提供了 *

导出包的摘要为 CVS 格式,可以被电子表格程序使用。

- Export to file 导出包数据为指定的文件

- Packet Range 参见第 5.8 节 “包范围选项”

5.6.4 “Export as PSML File” 对话框

导出包数据为 PSML 格式,它是一种仅包含包摘要信息的 xml 格式。PSML 格式的说明参见:http://www.nbee.org/Docs/NetPDL/PSML.htm.

图 5.13. “Export as PSML File” 对话框

- Export to file: 导出包数据为指定的文件

- Packet Range: 参见第 5.8 节 “包范围选项”

上图没有诸如 Packet details 的选项,因为 PSML 文件格式有特殊要求,不包含这些内容。

5.6.5 “Export as PDML File” 对话框

导出数据包为 PDML 格式,PDML 是包含包详情的 xml 格式文件。PDML 文件的说明见:http://www.nbee.org/Docs/NetPDL/PDML.htm

| 注意 | PDML 格式还没有发行版,Wireshark 执行 PDML 还处在测试阶段,期望外来版本会有所变化。 |

|---|

图 5.14. “Export as PDML File” 对话框

- Export to file : 将包数据导出到

- Packet Range : 参见第 5.8 节 “包范围选项”

上述对话框里没有诸如 Packet details 选项,这是由于 PDML 格式约定的内容决定的。

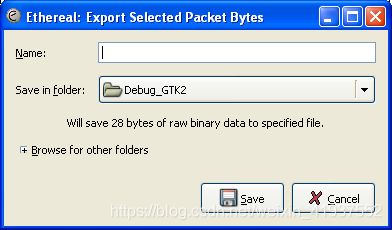

5.6.6 “Export selected packet bytes” 对话框

图 5.15. “Export Selected Packet Bytes” 对话框

- Name: 导出数据包为文件

- Save in folder: 导出数据包到指定目录

- Browser for other folders 通过浏览来指定导出数据的目录。

5.6.7 “Export Objects” 对话框

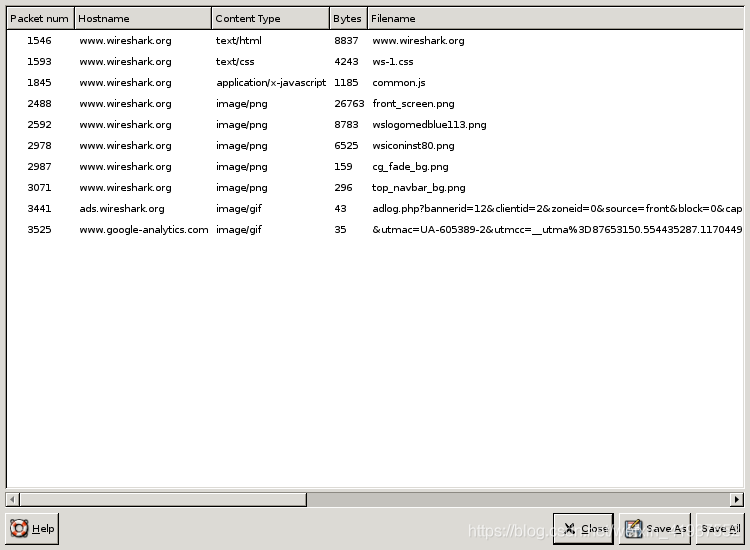

这个对话框是用来扫描当前打开包文件或者是正在捕捉中的包文件,将其中的对象,如 HTML 文档,图片文件,可执行文件等等任何可以通过 HTTP 传输的对象进行重组集合,让可以将他们保存刀磁盘。如果捕捉正在进行中,列表会在发现新对象之后的几秒内立即更新。保存的对象不需要进行额外处理就可以被对应的查看工具打开,或者直接运行 (如果它可以在 Wireshark 所在的平台运行的话)。这项功能在 GTK1 下的 Wireshark 中无法使用。

图 5.16. “Export Objects” 对话框

各列说明

Packet num

包含该对象数据的包的数目,有时候多个对象可能包含在同一个包里。

Hostname

作为服务器相应 HTTP 请求发送对象的主机的主机名。

Content Type

对象的 HTTP 内容类型

Bytes

对象的字节数

Filename

URL 的最后一部分 (最后一个 “/” 之后)。通常这部分是文件名,但有时是一个又常又复杂的字符串,这通常表明该文件是一个 “HTTP POST” 请求。(类似于填写表单以后通过 CGI 提交后跳转页面的 URL)

按钮说明:

Help

打开本节的用户手册 (5.6.7 节?)

Close

关闭该对话框

Save As

用指定文件名保存当前选择对象。默认文件名是 filename 列中显示的对象文件名。

Save All

将列表中所有对象按 filename 列显示名称保存。系统会提示选择哪个目录 / 文件夹保存他们。如果文件名在当前操作系统或者文件系统下不合法,Wireshark 会提示错误,该对象不会被保存 (但其他对象会被保存)。

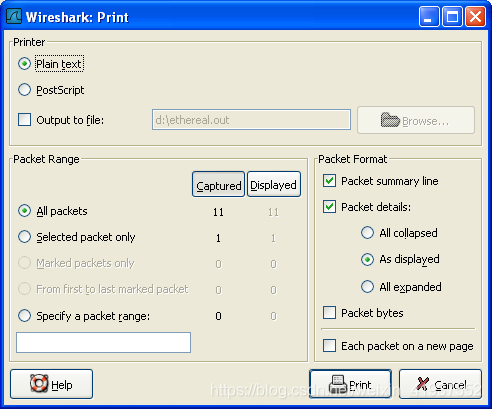

5.7 打印包

要打印包,选择 File 菜单的 “Print…” 菜单项。这时会弹出如图 5.17 “ “Print” 对话框” 所示的打印对话框。

5.7.1 打印 对话框

图 5.17. “Print” 对话框

下面的字段在打印对话可用。

Printer

该字段包括一对互斥的单选钮

Print Text

指定包打印为 plain text 格式

PostScript

在打印过程中使用 PostScrtipt 打印软件生成打印输出。[15]

Output to file

打印为文件,文件名使用输入的字段或者在浏览按钮选择。

如果没有选择 Output to file : 复选框,输入字段的地方或 Browse。。按钮都是灰色。

Print command

设置打印时使用的命令

| 注意 | 打印命令在 Windows 平台不可用。 |

|---|

用于打印的命令通常是 lpr .You would change it to specify a particular queue if you need to print to a queue other than the default. 例如:

lpr -Pmypostscript

如果没有选中 Output to file , 该字段将是灰色不可用的。

Packet Range

需要要被打印的包,参见:第 5.8 节 “包范围选项”

Packet Format

选择输出文件的格式。可以选择包以何种方式打印包。见图 5.19 ““Packet Format” 选项卡”

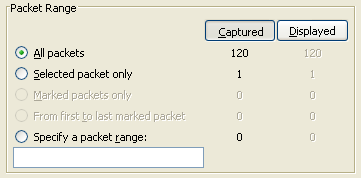

5.8 包范围选项

在前面提到的很多输出对话框,以及其他相关的对话框 (比如捕捉) 都有这个 “Packet Range” 选项,它可以对输出哪些包进行控制。

图 5.18. “Packet Range” 选项卡

如果设置 Captured 按钮,所有被输出规则选中的包都会被导出,如果设置 Displayed 按钮,则只有显示中的包被规则选中的才会导出。

All packets

处理所有包

Selected packet only

仅处理被选中的包

Marked packets only

处理被标记的包

From first to last marked packet

处理第一个被标记的包,到最后一个被标记的包的加上之间的所有包。

Specify a packet range

处理用户指定范围内的包,例如 5,50-15,20- 会处理编号为 5,编号 10-15 之间的包 (包括 10,15),以及编号 20 到最后一个包。

5.9 包格式选项

包格式选项卡在很多输出对话框都能看到,它可以指定包的那些部分会被输出。

图 5.19. “Packet Format” 选项卡

Packet summary line

导出包的摘要行,就是 “Packet List” 面板的内容

Packet Details

导出 Packet Details 树

All collaspsed

“Packet Details” 面板在 “all collapsed” 状态下的所有信息 (折叠所有分支)

As displayed

“Packet Details” 面板当前状态下的信息

All expanded

“Packet Details” 面板 “all expanded” 状态下的信息 (展开所有分支)

Packet bytes

导出包字节,就是 “Packet Bytes” 面板的内容

Each Packet on a new page

输出是每个包单独一页 (例如,如果保存 / 打印成 text 文件,会在包之间加上分节符)

[15] 译者注:此处需要说明的是,如果没有打印机,或者不想打印,应该在后面指定 Output to file, 指定打印输出未知,另,out put to file 输出的后缀名是.out, 如果想用 acrobat 导入,可以考虑将后缀名修改为.ps, 这样可以被直接识别,当然,直接把文件拖放到 Acrobat Distiller 也可以直接生成 PDF 文件。

另:使用 PostScript 输出的文件具有良好的形式,比如在页首会加上列名,而直接打印为 print text 却没有这样的内容。

第 6 章 处理已经捕捉的包

6.1 浏览捕捉的包

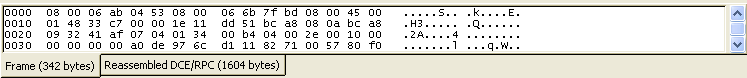

在已经捕捉完成之后,或者打开先前保存的包文件时,通过点击包列表面版中的包,可以在包详情面板看到关于这个包树状结构以及字节面版

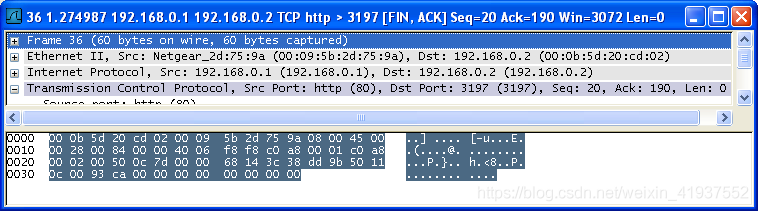

通过点击左侧 “+” 标记,可以展开树状视图的任意部分。可以在面板点击任意字段来选择它。例如:在下图图 6.1 “Wireshark 选择了一个 TCP 包后的界面” 显示的就是选中 TCP 字段。同样可以选择TCP包头的应答号 (ack:190),同时会出现在下方的字节浏览面版中。[16]

图 6.1. Wireshark 选择了一个 TCP 包后的界面

在 Wireshark 正在捕捉时,也可以进行同样的选择。(前提是在捕捉选项对话框选择了实时更新列表 (update list of packet in real time ))

另外,可以使用分离的窗口浏览单独的数据包,见图 6.2 “在分离窗口浏览包” ,想要这样做,只需要在选中包列表面版中感兴趣的包,菜单 Display->Show Packet in New Windows 。它可以让很轻松地比较两个或多个包。

图 6.2. 在分离窗口浏览包

6.2 弹出菜单项

在包列表面板,包详情面板,包字节面板点击右键,都会出现对应的上下文弹出菜单

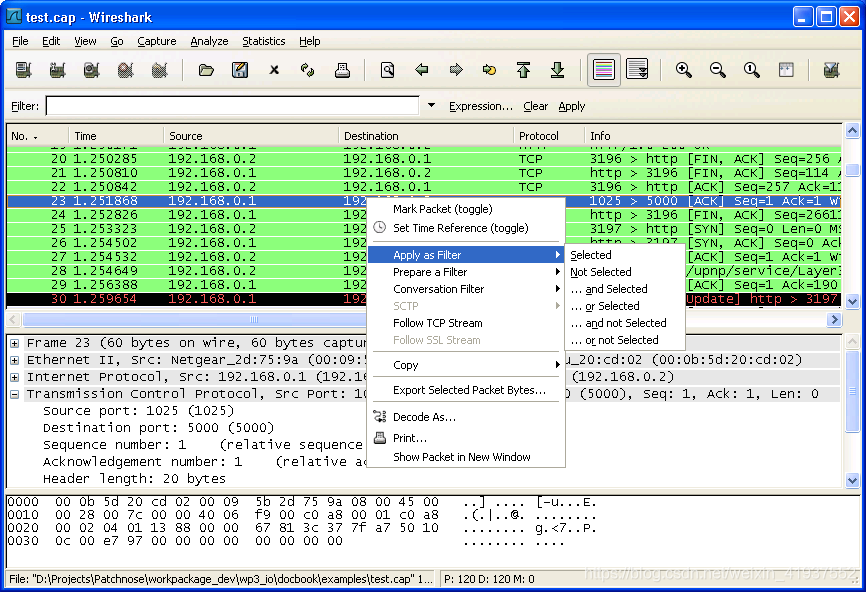

6.2.1 包列表面板的弹出菜单

图 6.3. 包列表面板弹出菜单

下表列出了该面版可用弹出菜单项的概述,主菜单能实现同样功能的菜单项,以及简短的描述。

表 6.1. 包列表弹出菜单项

| 项目 | 对应主菜单项 | 描述 |

|---|---|---|

| Mark Packet (toggle) | Edit | 标记 / 取消标记包 |

| S et Time Reference (toggle) | Edit | 设置 / 重设时间参考 |

| - | ||

| Apply as Filter | Analyze | 用当前选中的项作为过滤显示 |

| Prepare a Filter | Analyze | 准备将当前选择项作为过滤器 |

| Conversation Filter | - | 将当前选择项的地址信息作为过滤设置。选中该选项以后,会生成一个显示过滤,用于显示当前包两个地址之间的会话 (不分源目标地址)。(XXX - add a new section describing this better.- 作者似乎建议添加新章节详细描述) |

| STCP | - | 有待补充 |

| Follow TCP Stream | Analyze | 浏览两个节点间的一个完整 TCP 流所有数据 |

| Follow SLL Stream | Analyze | 同上,将 TCP 替换成 SSL 理解 |

| - | ||

| Copy/Summary (TEXT) | - | 将摘要字段复制到剪贴板。(以 tab 分开的文本) |

| Copy/Summary (CVS) | - | 将摘要字段复制到剪贴板,(CVS 格式,逗号分开) |

| Copy/As Filter | - | 以当前选择项,建立一个显示过滤器,复制到剪贴板 |

| Copy/Bytes (Offset Hex Text) | - | 以 16 进制转储格式将包字节复制到剪贴板。 |

| Copy/Bytes (Offset Text) | - | 以 16 进制转储格式将包字节复制到剪贴板。不包括文本部分。 |

| Copy/ Bytes (Printable Text Only) | - | 以 ASCII 码格式将包字节复制到剪贴板,包括非打印字符。 |

| Copy/ Bytes (HEX Stream) | - | 以 16 进制未分段列表数字方式将包字节复制到剪贴板,(an unpunctuated list of hex digits 应该有专有名词,有兴趣的查一下) |

| Copy/ Bytes (Binary Stream) | - | 以 raw binary 格式将包字节复制到剪贴板。数据在剪贴板以 “MIME-type application/octet-stream” 存储,该功能在 GTK+1.x 环境下不支持 |

| Export Selected Packet Bytes… | File | 与文件菜单同名项目功能一样。允许将 Raw packet 字节转换为二进制文件它 |

| - | ||

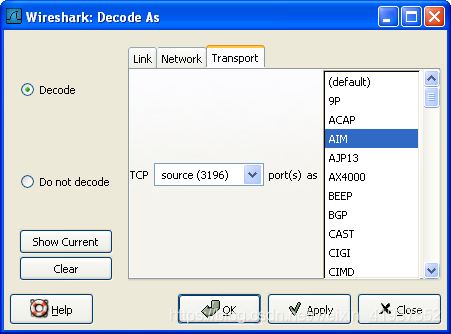

| Decode As… | Analyze | 在两个解析之间建立或修改新关联 (不知所云) |

| Print… | File | 打印包 |

| Show Packet in New Window | View | 在新窗口显示选中的包 |

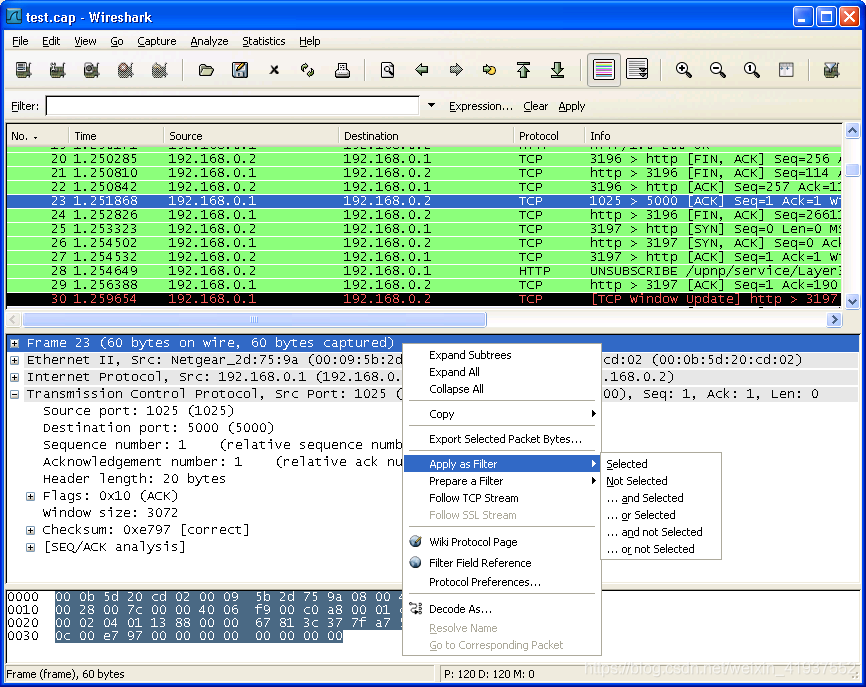

6.2.2 包详情面板的弹出菜单

图 6.4. 包详情面板弹出上下文菜单项

下表介绍了包详情列表菜单项的功能描述,及其他可以提供该功能的主菜单

表 6.2. 包详情面板弹出上下文菜档项

| 项目 | 对应的主菜单 | 描述 |

|---|---|---|

| Expand Subtrees | View | 展开当前选择的子树 |

| Expand All | View | 展开捕捉文件的所有包的所有子树 |

| Collapse All | View | 关闭包中所有已展开的子树 |

| - | ||

| Copy/Description | - | 复制选择字段显示的文本到剪贴板 |

| Copy/AS Filter | Edit | 将选择项目作为显示过滤内容复制到剪贴板 |

| Copy/Bytes (Offset Hex Text) | - | 将包字节以 Hexdump-like 格式存储到剪贴板;类似于包列表面板中同名的命令,但是拷贝结果仅仅是树分支中被选中部分 (包字节面板中被选中字节) |

| Copy/Bytes (Offset Hex) | - | 以 Hexdump-linke 格式保存到剪贴,不包括文本部分。类似于包列表命令,不同之处在于此处仅拷贝树分支选中部分 (包字节面板选中部分) |

| COPY/Bytes (printable Text Only) | - | 以 ASCII 格式拷贝包字节,非打印字符除外;类似于包列表面板中同样的命令。不同点在于此处仅拷贝选择的树分支(包字符被选择部分) |

| Copy/Bytes (Hex Stream) | - | j 以 unpunctuated list hex digits 形式保存到剪贴板,类似于包列表面板中的命令,不同之处在于仅复制选中子树部分 (包字节面板选中部分) |

| Copy/Bytes (Binary Stream) | - | 以 raw binary 格式拷贝到剪贴板;类似于包列表面板中的命令,不同之处在于仅拷贝选中部分子树 (包字节面板选中部分)。数据以 MIME-type“Application/octet-stream” 存储在剪贴板。该功能在 GTK+1.x 下不可用 |

| Export Selected Packet Bytes… | File | 同文件菜单中的同名项一样。导出 raw packet 字节为二进制文件。 |

| - | ||

| Apply as Filter | analyze | 将当前选择项作为过滤内容,并应用 |

| Preapare a Filter | Analyze | 将当前选择项作为过滤内容,但不立即应用 |

| Follow TCP Stream | Analyze | 追踪两个节点见,被选择包所属 TCP 流的完整数据 |

| Follow SSL Stream | Analyze | 同上 |

| - | ||

| Wiki Protocol Page | - | 显示当前选择协议的对应 WIKI 网站协议参考页 |

| Filter Field Reference | - | 显示当前过滤器的 WEB 参考 |

| Protocol Preferences… | - | 如果协议字段被选中,点击该选项,打开属性对话框,选择对应协议的页面,??? |

| - | ||

| Decode As… | Analyze | 更改或应用两个解析器之间的关联 (什么鸟意思?) |

| Resolve Name… | View | 对选择的包进行名称解析,不是指所有的包 |

| Go to corresponding Packet … | Go | 跳到当前选择包的相应包。 |

TNND, 表格让人崩溃

6.3 浏览时过滤包

Wireshark 有两种过滤语法:一种是捕捉包时使用,另一种是显示包时使用。本节介绍第二种过滤语法:显示过滤。第一种过滤语法在第 4.8 节 “捕捉时过滤” 提到

显示过滤可以隐藏一些不感兴趣的包,让可以集中注意力在感兴趣的那些包上面。可以用从以下几个方面选择包:

- 协议

- 预设字段

- 字段值

- 字段值比较

- … 以及许多

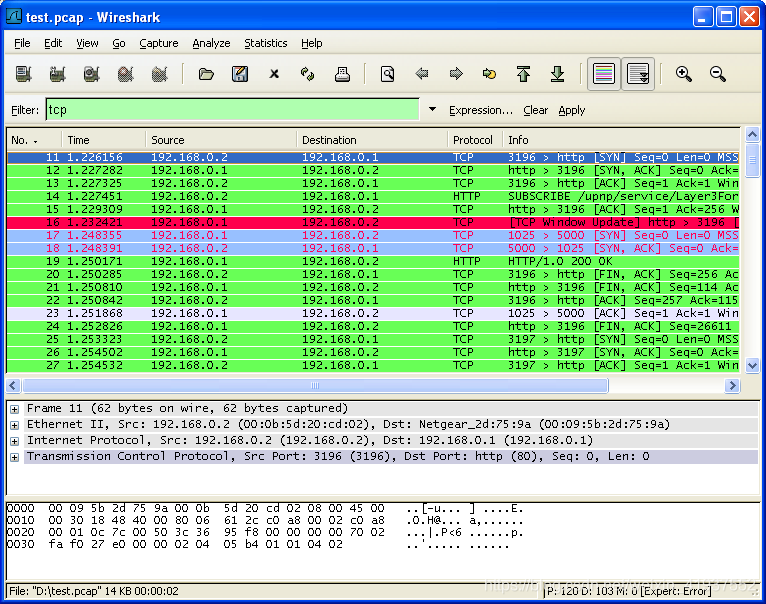

根据协议类型选择数据报,只需要在 Filter 框里输入刚兴趣的协议,然后回车开始过滤。??? 显示了输入 tcp 进行过滤后的图。

图 6.5. 用 TCP 协议过滤

或许没有注意到,上图显示的已经仅有 TCP 协议了(从图中可以看到 1-10 号包已经被隐藏)。因为包的编号是固定不变的,所以第一个包显示的编号是 11。

| 注意 | 当使用过滤时,所有的包依然保留在捕捉文件里。显示过滤只是更改捕捉文件的显示方式而非内容。 |

|---|

只能对 Wireshark 可以识别的协议进行过滤。也可以对解析器已经添加到树视图的字段进行过滤,但仅限于解析器已经为字段加上了协议缩写的。在 Add Expression… 对话框可以看到可用的字段列表。详见第 6.5 节 ““Filter Expression / 过滤表达式” 对话框”

例如:想要限制包列表面板仅显示来自或指向 192.168.0.1 的包,可以使用 ip.addr==192.168.0.

| 注意 | 点击 Clear 可以移除过滤 ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ |

|---|

6.4 建立显示过滤表达式

Wireshark 提供了简单而强大的过滤语法,可以用它们建立复杂的过滤表达式。可以比较包中的值,合并表达式为多个指定表达式。本节介绍了相关操作。

| 提示 | 可以在 Wireshark Wiki Display 页找到发现大量的显示过滤范例。http://wiki.wireshark.org/DisplayFilters |

|---|

6.4.1 显示过滤字段

包详情面板的每个字段都可以作为过滤使用。应用这些作为过滤将会仅显示包含该字段的包。例如:过滤字符串:TCP 将会显示所有包含 TCP 协议的包。

通过 “Help/Support Protocals”/ 帮助 / 协议支持菜单项访问 “Display Filter Fields / 显示过滤字段” 可以查看完整完整的过滤字段列表。

6.4.2 比较值

可以通过在许多不同的比较操作建立比较过滤。详见表 6.3 “显示滤镜比较操作符”

| 提示 | 可以使用下表中的英语和比较符 (c-link) 项达到同样的效果,它们也可以混合使用。 |

|---|

表 6.3. 显示滤镜比较操作符

| English | C-linke | 描述及范例 |

|---|---|---|

| eq | == | Equal ip.addr==10.0.0.5 |

| ne | != | Not equal ip.addr!=10.0.0.5 |

| gt | > | Greate than frame.pkt_len>10 |

| lt | < | Less than frame.pkt_len<128 |

| ge | >= | Greater than or equal to frame.pkt_len ge 0x100 |

| le | <= | Equal frame.pkt_len <= 0x20 |

6.4.3 组合表达式

可以用逻辑操作符将过滤表达式组合在一起使用,见表 6.4 “显示过滤的逻辑操作符”

表 6.4. 显示过滤的逻辑操作符

| English | C-linke | 描述和范例 |

|---|---|---|

| and | && | Logical AND ip.addr==10.0.0.5 and tcp.flags.fin |

| or | || | Logical OR ip.addr10.0.0.5 or ip.addr192.1.1.1 |

| xor | ^^ | Logical XOR tr.dst [0:3] == 0.6.29 xor tr.src [0:3] == 0.6.29 |

| not | ! | Logical Not not llc |

| […] | Substring Operator Wireshark 允许选择一个序列的子序列。在标签后可以加上一对 [] 号,在里面包含用逗号 (是不是冒号?) 分离的列表范围。eht.src [0:3] == 00:00:83 上例使用 n:m 格式指定一个范围。在这种情况下,n 是起始位置偏移 (0 表示没有偏移,即是第一位,同理 1 表示向右偏移一位,便是第二位),m 是从指定起始位置的区域长度。eth.src [1-2] == 00:83 上例使用 n-m 格式一个范围。在本例中 n 表示起始位置偏移,m 表示终止位置偏移 eth.src [:4]=00:00:83:00 上例使用:m 格式,表示从起始位置到偏移偏移位置 m。等价于 0:meth.src [4:]=20:20 上例使用 n: 格式,表示从最后位置偏移 n 个序列 eht.src [2] == 83 上例使用 n 形式指定一个单独的位置。在此例中中序列中的单元已经在偏移量 n 中指定。它等价于 n:1eth.src [0:3,102,:4,4:,2] == 00:00:83:00:83:00:00:83:00:20:20:83Wireshark 允许将多个分号隔开的列表组合在一起表示复合区域,如上例所示 |

6.4.4 常见的错误

| 警告 |

|---|

| 在组合表达式中使用 “!=” 操作符,像 eth.addr,ip.addr,tcp.port,udp.port 等元素可能会产生非预期效果 |

经常有人用 ip.addr ==1.2.3.4 表达式来选择所有包含 ip 地址为 1.2.3.4 的包,

如果有人想用 ip.addr !=1.2.3.4 表达式来排除 ip 地址为 1.2.3.4 的包,很不幸。它不会像期待的那样。

相反,那个表达式为真值得条件是源地址或目标地址中的任意一个不等于 1.2.3.4 即可。因此,那个表达式 ip.addr !=1.2.3.4 可以被读作:“该包包含的 ip 字段值必须不为 1.2.3.4”。因为一个 ip 数据报同含源地址和目标地址,只要两个地址有一个不为 1,2,3,4 表达式就为真。

接着上面的话题,如果真想过滤捕捉文件中,ip 地址包含 1.2.3.4 的包,正确的表达式应该是 !(ip.addr==1.2.3.4) 。它可以读作:“显示所有 ’ 字段名为 ip.addr 值存在 1.2.3.4’ 为非真的包 '”, 换句话说:“筛选所有 字段名 ip.addr 的值中未出现 1.2.3.4 的包”

6.5 “Filter Expression / 过滤表达式” 对话框

当熟悉 Wireshark 过滤系统,并了解可以用那些标签进行过滤以后,可以快速简单地输入过滤字符

但如果是一个 Wireshark 新手,或者处理一些相对陌生的协议,可能很难通过直接输入字符进行过滤。过滤表达式对话框会帮解决这些问题

| 提示 |

|---|

| 过滤表达式对话框是学习输入表达式的不错的工具。(不知道用不错是不是有点委屈) |

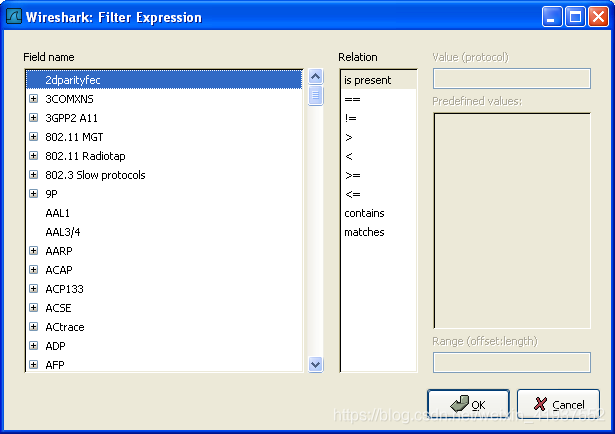

图 6.6. 过滤表达式对话框

打开上图的对话框以后。将会显示一个按协议类型分组的树分支列表,一个关系选择框。

Field Name

从协议字段树中选择协议字段。每个可过滤协议都放在第一级。点击 + 号展开列表,可以获得关于那些协议的可过滤字段。

Relation

从可用关系列表中选择关系。 is present 是一元关系,表示如果选择的字段存在,表达式就为真值。其它关系都为二元关系,需要附加数据 (例如:一个值来匹配) 来完成。

如果从字段名列表选择一个字段,并选择一个二元关系 (例如等于关系 “==”), 可能需要输入值,也有可能是范围信息。

Value

在此输入合适的配置值,输入的值同样要符合选择的 field name 的属性值类型 (例如 字符串).

Predefined values

有些协议字段包含预设值可用,这一点跟 C 语言中的枚举变量类似。如果选择的协议有这样的值定义,可以在此选择。

Range

此处作者留空了

OK

如果已经建立好了表达式,点击 OK 即可创建过滤字符串

Cancel

可以点击 Cancle 按钮不做任何修改离开 Add Expression。。。对话框。

6.6 定义,保存过滤器

可以定义过滤器,并给他们标记以便以后使用。这样可以省去回忆、重新输入某些曾用过的复杂过滤器的时间。

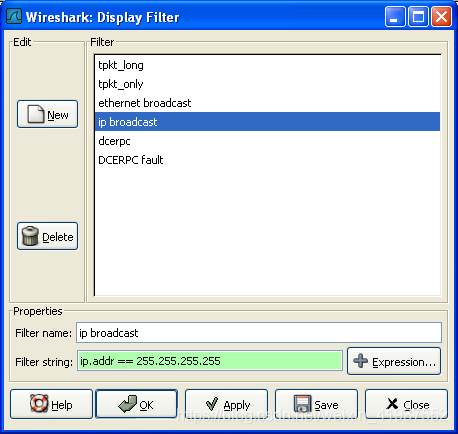

定义新的过滤器或修改已经存在的过滤器有两种方法:1、在 Capture 菜单选择 Capture Filters… ;2、在 Analyze 菜单选择 Display filter… 。Wireshark 将会弹出如图 6.7 ““捕捉过滤器” 和 “显示过滤器” 对话框” 所示话框。

| 注意 |

|---|

| 因为捕捉和显示滤镜的设定义和保存方式几乎完全一样。所以这里放在一起讲,二者之间的不同点会做标记 |

| 警告 |

| 必须用 Save 来保存过滤器, OK 或者 Apply 不会保存过滤器。关闭 wireshark 时会随之消失 |

图 6.7. “捕捉过滤器” 和 “显示过滤器” 对话框

New

增加一个新的过滤器到列表中。当前输入的 Filter name,Filter string 值将会被使用。如果这些都为空,将会被设置为 “new”(是说 filtername 还是说二者都是?)

Delete

删除选中的过滤器。如果没有过滤器被选中则为灰色

Filter name

修改当前选择的过滤器的名称

| 注意 |

|---|

| 过滤器名称仅用在此处为了区分方便而已,没有其他用处。可以将多个过滤器使用同一个名称,但这样会很不方便 |

Filter string

修改当前选中过滤器的的内容。仅适用显示过滤:在输入时进行语法检查。

Add Expression

仅适用显示过滤:打开增加表达式对话框,辅助创建过滤表达式。详见第 6.5 节 ““Filter Expression / 过滤表达式” 对话框”

OK

仅适用显示过滤:为当前显示应用选择的过滤器,关闭当前对话框。

save

保存当前对话框设置。文件位置和格式见???

Close

关闭当前对话框。将会放弃未保存的设置。

6.7 查找包

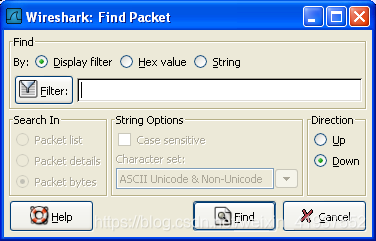

当捕捉到一些包以后,或者读取以前存储的包的时候,可以很容易的进行查找。从 Edit 菜单选择 Find Packet… 菜单项.Wireshark 将会弹出图 6.8 ““Find Packet / 查找包” 对话框” 所示对话框.

6.7.1 查找包对话框

图 6.8. “Find Packet / 查找包” 对话框

首先需要选择查找方式:

Display filter

在 Filter: 输入字段,选择查找方向,点击 OK (过滤器方式)

例如:查找 192.168.0.1 发起的三步握手建立连接,使用如下字符:

ip.addr == 192.168.0.1 and tcp.flags.syn

显示过滤的详情,参见第 6.3 节 “浏览时过滤包”

Hex Value

在包数据中搜索指定的序列

例如,使用 “00:00” 查找下一个包含两个空字节的包数据。

String

在包中查找字符串,可以指定多种参数

输入的查找值将会被进行语法检查。如果语法检查无误,输入框背景色会变成绿色,反之则是红色。

可以指定查找的方向通过:

UP

向上查找包列表(包编号递减方式)

Down

向下查找包列表 (包编号递增方式)

6.7.2 “Find Next/ 查找下一个” 命令

适用最后一次的查找设置继续查找

6.7.3 “Find Previous/ 查找上一个” 命令

适用最后一次的设置修改查找方向,继续查找。

6.8 到指定的包

通过 “Go” 菜单可以很轻松跳转到指定的包

6.8.1 “GO Back” 返回命令

使用 Go back 返回包历史记录,工作方式跟 web 浏览器的页面历史记录类似

6.8.2 “Go Forward / 向前” 命令

前进到包的历史记录,工作方式跟 web 浏览器的页面历史记录类似

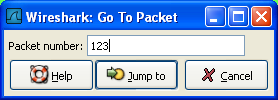

6.8.3 “Go to Packet/ 到指定的包” 对话框

图 6.9. “GO to packet / 转到指定包” 对话框

输入包的编号,点击 OK,跳转到指定的包 (他妈的我怎么看都是 jump to, 怎么成了 OK?).

6.8.4 “Go to Corresponding Packet/ 到对应的包” 命令

如果被选择协议字段指向文件中的另一个包,该命令将会跳转到那个包。

| 注意 |

|---|

| 该协议字段看起来有点像超链接 (就像浏览器里的),双击该字段也可以跳转到对应的包。 |

6.8.5 “Go to Firest Packet/ 到第一个包” 命令

跳到第一个包

6.8.6 “Go to Last Packet/ 到最后一个包” 命令

跳到最后一个包

6.9 标记包

可以在包列表面板对包进行标记。被标记的包背景色为黑色,不管原来设置的颜色是怎样的。标记包有助于分析大的包文件时进行查找。

| 警告 |

|---|

| 包标记并没有存储在捕捉文件中或任何其他地方,关闭文件后,所有标记将会丢失。 |

在保存 / 导出 / 打印包时,可以使用包标记控制输出包。标记包以后,可以输出进行区间选择。见第 5.8 节 “包范围选项”

对标记包可以进行三项操作

- Mark packet (toggle) 冻结以标记的单个包

- Mark all packets 标记所有包.

- Unmark all packets 取消所有标记

这些标记功能出现在 “Edit” 菜单。“Mark packet (toggle)” 功能在弹出包列表面板弹出上下文菜单同样可以找到。

6.10 时间显示格式及参考时间

在捕捉包的过程中,每个包都带有时间戳。时间戳会被保存在捕捉文件中,以备将来分析用。

关于时间戳,时区以及相关的东西的描述介绍,见第 7.3 节 “时间戳”

包列表的时间戳格式预设和精度可在浏览菜单选择,见第 3.5 节 ““File” 菜单”

可用的预置格式如下:

- Date and Time of Day: 1970-01-01 01:02:03.123456 包捕捉的绝对日期和时间

- Time of Day: 01:02:03.123456 包捕捉的绝对时间

- Seconds Since Beginning of Capture: 123.123456 相对与文件开始捕捉的时间或第一个时间参考包的 到这个包之前的时间。(见第 6.10.1 节 “包参考时间”)

- Seconds Since Previous Captured Packet: 1.123456 相对前一个捕捉包的时间

- Seconds Since Previous Displayed Packet: 1.123456 相对前一个显示包的时间(过滤/显示)

可用精度 (正如所致的,数字是以 10 进制形式的) 有:

- Automatic 使用载入文件格式具有的时间戳精度。(默认选项)

- Seconds, Deciseconds, Centiseconds, Milliseconds, Microseconds or Nanoseconds 强制使用指定的精度。如果实际精度比指定的低,会在后面自动追加 0. 如果实际精度比指定的高。数据会被截尾。

精度距离:如果有个时间戳,显示时使用:“Seconds Since Previous Packet”,:它的值可能是 1.123456. 默认会采用 “Automatic” 精度设置,也就是来自 libpcap 格式文件的固有精度 (百万分之一秒)。如果指定精度为秒,则显示为 1,如果使用。纳秒 (nanoseconds), 将会显示为 1.123456000.

6.10.1 包参考时间

用户可以为包设置时间参考。时间参考是所有后续包的起算时间。如果想知道到某一个特定包的时间间隔,会很有用。例如:开始一个新请求。可以在一个包里面设置多个参考时间。

| 警告 |

|---|

| 时间参考不能保存到包文件中,关闭文件后就会丢失。 |

| 注意 |

| 时间参考可能仅仅在时间格式为 “Seconds Since Beginning of Capture” 模式下比较有用。其他时间显示形式下可能要么是不能工作,要么是没作用。 |

要使用时间参考,选择 Edit 菜单下 “Time Reference” 项中的一个。详见第 3.6 节 ““Edit” 菜单”, 或者从包列表的右键弹出项选择。

- Set Time Refernce (toggle) 切换当前包时间参考状态开关

- Find Next 在包列表面板查找下一个时间参考包

- Find Previous 在包列表面板查找前一个时间参考包

图 6.10. 时间参考举例

作为时间参考的包,在 time 列会有 * REF * 字符串作为标记 (见上图第 10 个包)。所有后续包都会用最后一个时间参考来显示时间。

[16] 不甚了解下方的 16 进制转储怎么表达 190 的

第 7 章 高级

7.1 说明

在本节将介绍 Wireshark 的一些高级特性

7.2 “Follow TCP Stream”

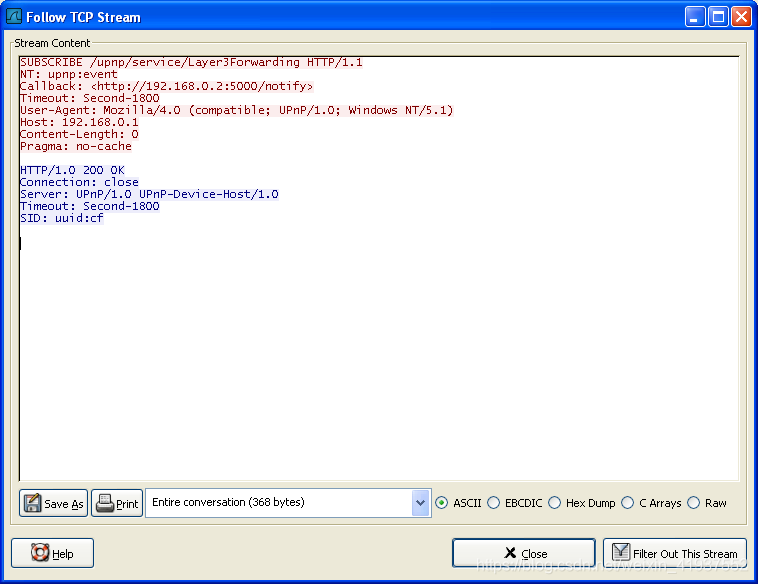

如果处理 TCP 协议,想要查看 Tcp 流中的应用层数据,“Following TCP streams” 功能将会很有用。如果项查看 telnet 流中的密码,或者想尝试弄明白一个数据流。或者仅仅只需要一个显示过滤来显示某个 TCP 流的包。这些都可以通过 Wireshark 的 “Following TCP streams” 功能来实现。

在包列表中选择一个感兴趣的 TCP 包,然后选择 Wireshark 工具栏菜单的 “Following TCP Streams” 选项 (或者使用包列表鼠标右键的上下文菜单)。然后,Wireshark 就会创建合适的显示过滤器,并弹出一个对话框显示 TCP 流的所有数据。如图 7.1 ““Follow TCP Stream” 对话框” 所示

| 注意 |

|---|

| 值得注意的是:Follow Tcp Stream 会装入一个显示过滤来选择已经选择的 Tcp 流的所有包。 |

7.2.1 “Follow TCP Stream” 对话框

图 7.1. “Follow TCP Stream” 对话框

流的内容出现的顺序同他们在网络中出现的顺序一致。从 A 到 B 的通信标记为红色,从 B 到 A 的通信标记为蓝色。当然,如果喜欢的话可以从 “Edit/Preferences” 菜单项的 “Colores” 修改颜色。

非打印字符将会被显示为圆点。XXX - What about line wrapping (maximum line length) and CRNL conversions?

在捕捉过程中,TCP 流不能实时更新。想得到最近的内容需要重新打开对话框。

可以在此对话框执行如下操作:

- Save As 以当前选择格式保存流数据。

- Print 以当前选择格式打印流数据。

- Direction 选择流的显示方向 (“Entire conversation”, “data from A to B only” or “data from B to A only”).

- Filter out this stream 应用一个显示过滤,在显示中排除当前选择的 TCP 流。

- Close 关闭当前对话框。移除对当前显示过滤的影响。

可以用以下格式浏览流数据。

- AsCII 。在此视图下可以以 ASCII 凡是查看数据。当然最适合基于 ASCII 的协议用,例如 HTTP.

- EBCDIC 。For the big-iron freaks out there.(不知道这句是什么意思, EBCDIC 是 IBM 公司的字符二进制编码标准。)

- HEX Dump . 允许查看所有数据,可能会占用大量屏幕空间。适合显示二进制协议。

- C Arrays. 允许将流数据导入自己的 C 语言程序。

- RAW 。 允许载入原始数据到其他应用程序做进一步分析。显示类似与 ASCII 设置。但 “save As” 将会保存为二进制文件。

7.3 时间戳

时间戳,时间戳的精度,等等是在让人感到困惑。本节将向介绍介绍 Wireshark 处理时间戳时都发生了什么。

在包被捕捉时,每个包在进入时都被加上时间戳,这个时间戳将会保存在捕捉文件中,所以他们也可以在以后分析时使用。

那么说,时间戳是从哪里来的呢?是捕捉的时候产生的。Wireshark 从 libpcap (WinPcap) libraray (库) 中获得时间戳。而 libpcap (winpcap) 又是从操作系统内核获得的时间。如果捕捉数据是从捕捉文件载入的,很显然 Wireshark 从文件中获得时间戳数据。

7.3.1 Wireshark 内置

Wireshak 内置的格式使用的时间戳格式由日期 (从 1.1.1970 开始) 和时间(从凌晨起,纳秒 (10 亿分之一秒) 为单位)组成。可以调整 Wireshark 在包列表的时间戳显示方式。见第 3.7 节 ““View” 菜单” 的 “Time Display Format” 项。

当读取或写入捕捉文件时,Wireshark 按需要在内置格式和其他捕捉文件格式间进行时间戳转换。

捕捉时,Wireshark 使用 libpcap (WinPcap) 捕捉库(支持纳秒精度)。除非在专用的捕捉硬件上进行捕捉,一般这样的精度已经足够了。

7.3.2 捕捉文件格式

Wireshark 支持的捕捉文件格式都带有时间戳。不同的捕捉文件格式的时间戳精度有很大不同,从秒 “0” 到纳秒 “0.123456789” 都有。大多数格式捕捉文件存储的时间戳都是固定精度的,些捕捉文件格式甚至存储了时间戳精度本身(可能是出于方便)。

大多数被 Wireshark (和或多其他工具) 使用的 libpcap 捕捉文件格式都仅支持固定的百万分之一固定精度 “0.123456”

| 注意 |

|---|

| 写入数据到一个实际支持精度比写入数据精度低的格式文件中,可能会导致数据丢失。例如:如果载入一个纳秒精度的捕捉文件,然后将其存储为 libpcap 文件 (百万分之一秒精度)。Wireshark 很明显会将时间精度调整为百万分之一秒。 |

7.3.3 准确性

经常有人问:“Wireshark 的时间戳的准确性如何?”。实际上,Wireshark 自身不会创建时间戳,而是通过其他的地方得到时间并显示他们。所以,准确性取决于实用的捕捉系统 (操作系统,性能。。。)。因此以上问题很难通过通常的途径回答。

| 注意 |

|---|

| 通常 USB 连接的网络适配器提供的精度非常差。入口的实际上 “占用很长的时间和走很曲折的路” 才能穿过 USB 数据线到系统内核。而数据包只有被系统内核处理过以后才会打上时间戳,这种时间戳机制将会导致准确性大大降低。结论:如果需要精确的时间戳,请不要使用 USB 连接的网卡!(笔者的注脚:有没有网卡在 USB 硬件上提前加上时间戳的?)[17] |

7.4 时区

当在各地旅行时,会碰到时区的困扰。如果从其他时区得到捕捉文件,时区问题会给带来更大的困扰:-)

首先,下面有两个原因说明为什么 完全不需要 考虑时区问题:

- 仅对两个包的时间戳的差别有兴趣,并不需要了解捕捉包的实际的日期和时间 (通常是这样)。

- 很可能不会得到不同与所在时区的包文件,所以基本上碰不到时区问题。例如:团队的所有都和工作在一个时区。

表 7.1.

什么是时区? 人们希望时间和日升日落对应。早成应该是 6 点钟,天黑应该在 20:00. 这些时间又随着四季变化。如果地球上每个人使用同样的全局时间,将只有一小部分人的日落和时间对应,这将会导致混乱。因此,人们将地球划分为不同的区域,每个区域都有一个本地时间对应本地的日升日落。时区基于 UTC (Coordinated Universal Time) 或者 Zulu 时间 (军事和航空)。旧有的 GTM (格林尼治时间) 已不再使用,因为它有少许误差 (与 UTC 相比达到 0.9 秒)。UTC 起始时区等于 0 (位于格林威治,英格兰),所有的时区和它的偏在在 - 12~+14 小时之间!例如:如果住在柏林,时区将比 UTC 早 1 小时,所以时区应该是 “+1”(与 UTC 时间比较的差别,以小时为单位)。柏林的 3 点和 UTC 的两点钟表示同一个时刻。有些地区要加以注意,因为那里的时区不是用整小时的。(比如:新德里的时区是 UTC+05:30) 更多相关信息见 http://en.wikipedia.org/wiki/time_zone 和 http://en.wikipedia.org/wiki/Coordinated_Universal_Time。

表 7.2.

什么是时 DST?Daylight Saving Time (DST), 又称为夏令时,目的是在夏天的几个月里 “拯救” 白天的时间 (夏季白昼较长,如果按照传统的作息时间,比较可惜,不过我不认为)。为了达到这个目的,很多国家(但不是所有的)增加一个 DST 小时到 UTC 中。所以还得加个小时 (极少数地方甚至是 2 小时) 的时差来计算时区。不幸的是,DST 并未在全世界范围内被启用。可能同样注意到,北半球和南半球的夏令时是刚好相反的(比如:欧洲是夏季时,澳大利亚则是冬季)。注意:不管 DST 怎样,UTC 在全年都是一致的。更多相关信息见 http://en.wikipedia.org/wiki/Daylight_saving.

7.4.1 正确设置计算机的时区

如果同世界各地的人一同工作,正确设置计算机时区非常有必要。

应当按正确的顺序设置时间和时区

- 设置正确的时区。

- 设置本地时间。

这样的顺序将告诉计算机本地时间和时区。

| 提示 |

|---|

| 如果去各地旅行,通常可能会犯尝试调整计算机本地时间的错误。实际上并不需要这样做,仅仅调整时区就可以了。在计算机上,时间实际上没有发生变化,只是在不同时区采用不同的本地时间而已。 |

| 提示 |

| 可以使用网络时间协议 (Network Time Protocol NTP) 通过与互联网上的 NTP 授时服务器同步来自动调整计算机的时间。Wireshark 支持的所有平台都可以使用 NTP 客户端,可参见 http://www.ntp.org/ 的介绍。 |

7.4.2 Wireshark 和时区的关系

那么,Wireshark 和时区到底有什么关系?

Wireshark 原生的捕捉文件格式 (libpcap 格式), 和一些其他格式,例如 sniffer,EtherPeek,AiroPeek 和 Sun snoop 格式,都将包到达时间存储为 UTC 时间。UNIX 系统,Windos NT 系统 (NT 4.0,2000,xp,2003,vista) 在系统内部都将时间表示为 UTC. 当 Wireshark 进行捕捉时,无需进行转换。但如果没有正确设置时区,即使系统时钟正确显示了本地时间,UTC 时间也有可能是错误的。“windows 9X 系列 (win95,98,winMe)” 在系统内部以本地时间表示时间。在捕捉时,WinPcap 必须将时间转换为 UTC 时间再发送给 Wireshark. 如果时区设置错误,转换时间也不会正确。

其他捕捉格式,如 Microsoft Network Monitor,Dos-based Sniffer, 和 Network Instruments Observer 格式,保存包到达时间为本地时间。

在 Wireshark 内部,时间戳以 UTC 时间显示;这意味着,如果要读取那些保存包达到时间为本地时间的捕捉文件,Wireshark 需要将本地时间转换为 UTC 时间。

随后 Wireshark 会始终以本地时间显示时间戳。用于显示捕捉数据的计算机会将 UTC 时间转换为本地时间,并显示这个这个本地时间。对于那些是以 UTC 值来存储包到达时间的捕捉文件,这意味着到达时间会显示为所在时区的本地时间,这很有可能同与不同时区的捕捉数据的人看到的到达时间不一样。对于那些以本地时间存储包到达时间的包文件,时区转换会使用所在的时区与 UTC 偏差,以及 DST 规则进行转换,这很可能会导致错误时间显示,将显示设置修改改为显示本地时间可能会修正这个错误,这样现实的时间值可能会与捕捉文件到达时间一致。

表 7.3. 各时区 UTC 到达时间

| Los Angeles | New York | Madrid | London | Berlin | Tokyo | |

|---|---|---|---|---|---|---|

| Capture File (UTC) | 10:00 | 10:00 | 10:00 | 10:00 | 10:00 | 10:00 |

| Local Offset to UTC | -8 | -5 | -1 | 0 | +1 | +9 |

| Displayed Time (local Time) | 02:00 | 05:00 | 09:00 | 10:00 | 11:00 | 19:00 |

举例:假定有人在洛杉矶本地时间临晨 2:00 点整捕捉了一个包,然后发送给包含那个包的文件。那个包在包文件中的时间戳将是 UTC 时间 10:00. 在柏林打开后会看到那个包显示的时间是 11:00 点。

假设现在和同事正在通过电话,视频会议,或者网络会议讨论那个包文件。前面提到的那个包,在洛杉矶的朋友看到的依然是 2:00, 而看到的却是 11:00。对同一个时间点,两个地方会显示不同的本地时间。

结论:可能不介意看到的时间戳的日期 / 时间显示,除非确实需要正确设置时间 / 日期。所以,如果得到一个其他时区 / DST 的捕捉文件,必须了解两地的时区 / DST 的不同,对时间戳做合适的调整。无论怎样,确定每台电脑都正确设置了时间和时区。

7.5 合并包

7.5.1 什么是合并包

网络协议经常需要传输较大的数据块,在传输时,底层协议可能不支持这样大的数据块 (比如网络包大小的限制),或者是像像 TCP 一样的流数据,TCP 流完全不知道数据分块情况。(原文为:or is stream-based like TCP, which doesn’t know data chunks at all.)

在这种情况下,网络协议必须确定数据块分段的边界,并 (如果有必要) 将数据块分割为多个包。很明显在接受端也需要有找到数据块分段边界的机制。

| 提示 |

|---|

| 在 Wireshark 里面,这个机制 / 方法被称为 合并 /reasembling ,在特定协议的描述可能不尽相同 (例如:desegmentation, defragmentation, …) |

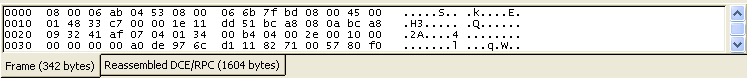

7.5.2 如何用 Wireshark 合并包

对那些可以被 Wireshark 识别的协议,Wireshark 通常处理过程为:查找、解码、显示数据块。Wireshark 会尝试查找数据块对应的包,在 “Packet Bytes” 面板的附加页面显示合并以后的数据。(关于 “Packet Bytes” 面板的详细介绍,见第 3.7 节 ““View” 菜单”)

图 7.2. 带有合并包附加选项卡 “Packet Bytes 面板”

| 注意 |

|---|

| 合并可能发生在多个协议层,所以在 “Packet Bytes” 面板可能会见到多个附加页选项卡 |

| 注意 |

| 会在数据块的最后一个包看到合并后的数据。 |

以 HTTP Get 应答为例:请求数据 (例如一个 HTML 页面) 返回时。Wireshark 会显示一个 16 进制转储数据在 “Packet Bytes” 面板的一个名为 “Uncompressed entity body” 新选项卡。

默认情况下,首选项中合并功能被设置为允许。在 2005 年 9 月之前默认值是不允许。如果首选项是在 200 年 9 月之前设置的,得确认一下,合并包选项的设置。合并包对分析网络包作用非常大。

允许和禁止合并包设置对协议来说还有两项要求。

- 下层的协议 (如:TCP) 必须支持合并。通常协议支持合并与否都是通过协议的参数设置的。

- 高层协议协议 (如:HTTP) 必须使用合并机制来合并分片的数据。这些也同样可以通过协议参数来允许或禁止。

在设置高层协议的时候 tooltip 会提醒同样需要考虑低层的协议设置。

7.6 名称解析

名字解析尝试将数字地址解析成适合人们阅读格式。有两种方法可以完成这项工作:通过系统 / 网络服务 (例如获取主机名) 和 / 或 Wireshark 指定的赋值文件。关于通过赋值文件进行解析的详情,可以参见???

名字解析可以分协议层进行允许,禁止设置。

7.6.1 名字解析的流弊

名字解析在使用 Wireshark 时有重要价值,甚至可以节约大量时间。不幸的是,名字解析也有它自己的缺点。

- 名字解析经常会不可用 。服务器可能不知道需要被解析的名字,或者服务器不可用。又或者需要解析的名字在赋值配置文件中找不到。

- 名字解析并没有存储在捕捉文件或其他什么地方 。因此以后打开捕捉文件或者在其他设备上打开文件有可能发现名字解析不可用。每次打开捕捉文件可能会发现部分地址略微发生变化,也许仅仅是因为无法连接到名字解析服务器 (之前还是可以连接的)

- DNS 可能会增加额外的包到 Wireshark 中 。会在包文件中看到由 Wireshark 请求 DNS 服务生成的包进出机器。

- 解析名称被 Wireshark 缓存 。这对设备性能有一定需求。但是,如果名字解析信息在 wireshark 运行时发生变化,wireshark 不会注意到这个变化,因为它是从缓存进行解析的。如果这些信息在 Wireshark 运行时变化了,例如获取一个新 DHCP 租约,Wireshark 不会注意到。(这些是针对 DNS 还是所有信息?有多少机器使用动态 dns 注册?)

| 提示 |

|---|

| 名字解析在包列表填入时已经完成。如果一个包填入包列表以后被解析,包列表的内容不会立即更改,相反解析结果会被缓存,可以使用 “View/Reload” 重建包列表,来正确显示名字解析结果。但在捕捉过程中这样做没有效果。 |

7.6.2 以太网名字解析 (mac 层)

尝试将 MAC 地址 (e.g. 00:09:5b:01:02:03) 解析为适合阅读的地址(“Human readable”)

ARP 名字解析 (系统服务) Wireshark 会向操作系统发出请求,将以太网地址转换为对应的 IP 地址 (e.g. 00:09:5b:01:02:03->192.168.0.1)