很多网络安全从业人员早上起床后的第一个念头是:在我睡觉的几个小时内,世界上又有新的威胁或攻击出现了吗?

根据《CyberEdge Group 2021 网络威胁防御报告》,86.2% 的受访组织至少遭遇过一次成功的安全攻击(图 1)。Gartner 在 3 月 7 日发布的《Gartner 2022 年主要安全和风险管理趋势》中也指出,网络安全和风险相关的七大趋势中,第一个就是“攻击面扩大”。数字世界和真实世界一样,处于不断的“熵增”中,我们主观上觉得有益或有害的事物,客观上总是在增加。而网络安全威胁的增长趋势,正是企业 IT 管理者和使用者所不愿看到的。每次重大网络安全危机的爆发,都伴随着《今夜无人入睡》的 BGM ——企业的安全管理员所面临的压力可想而知。我们该如何缓解这种无时不在的压力?

图 1:受访组织遭受过至少一次有效安全攻击的比例

“零信任”方法论

俗话说,“最危险的地方,就是最安全的”,但在数字化安全领域,安全的地方反而更加危险。“零信任”就是这样的辩证方法论:将信任归零,始终保持警惕,才是最安全、最稳妥的做法。

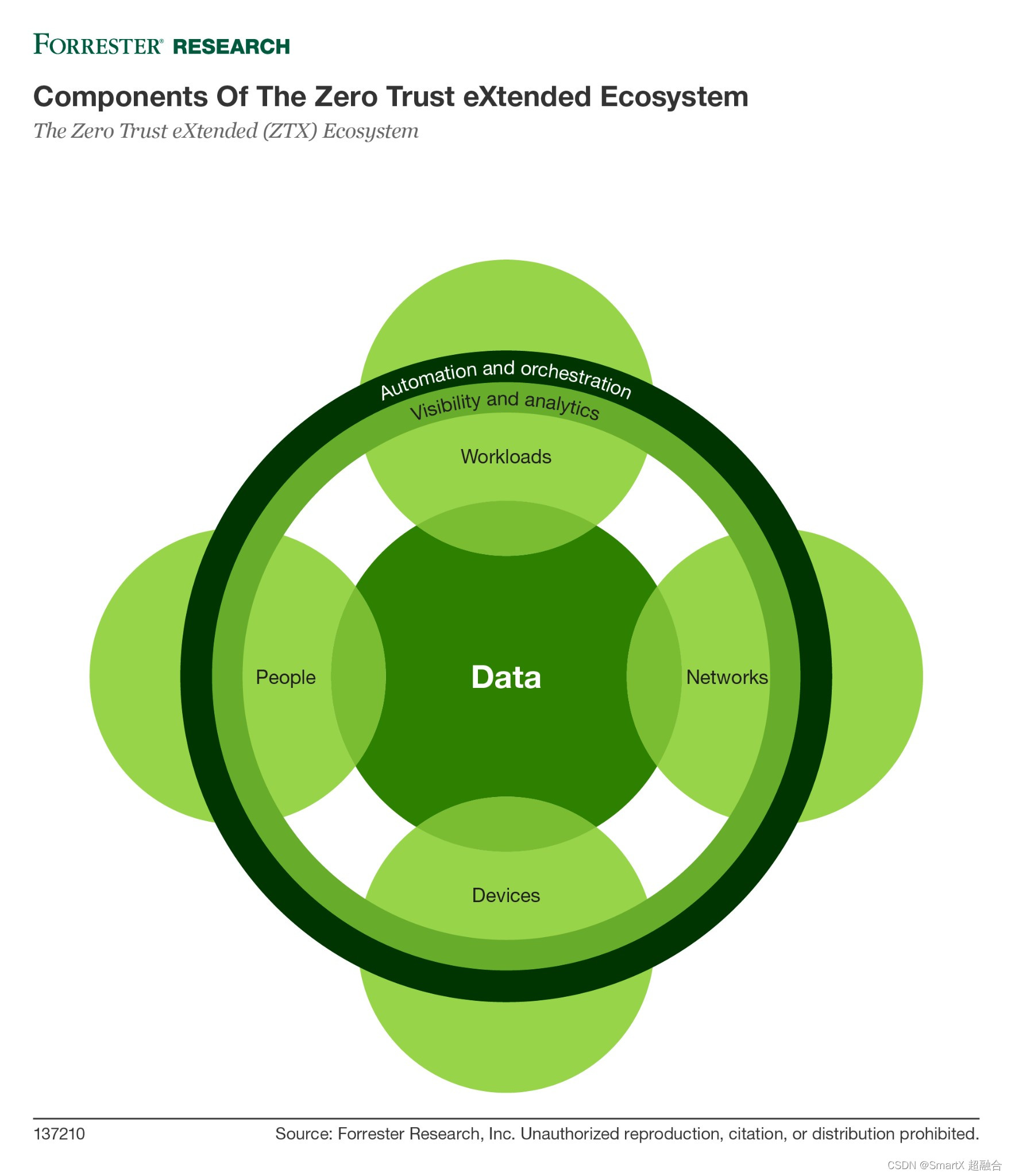

信任是一种相互的关系。在通常的应用模型中,“数据”是核心,“应用”是数据的载体,它们是信任的主体和受保护对象;“人”和“设备”是应用和数据的使用方,是信任的客体;连接主体与客体的,是“网络”。在这个架构模型中,客体每一次通过网络访问主体时,所用工作负载和数据都要遵循“最小权限”原则,对每一个客体的每一次访问都要进行认证和授权,这就是“零信任”的指导思想。Gartner 指出,这种指导思想“删除了‘隐式信任’并用‘自适应的显式信任’替换它”,而且“不以任何边界作为信任的条件”。

Forrester 于 2010 年最早提出了数字安全领域的“零信任”概念,并于 2018 年将之扩展为 ZTX 架构(图 2),在数据、工作负载、网络、人、设备五个方面基础上,又扩展了“可视化和分析”、“自动化和编排”两个维度。

图 2:Forrester ZTX 零信任扩展生态系统

基于网络的“微隔离”是实现“最小权限”原则的基础。在各种各样的零信任架构和方法定义中,无论是 NIST(美国国家标准与技术研究院) 的“三大支柱”(SIM ——软件定义的边界、身份访问管理、微分段)、CISA(美国网络安全与基础设施安全局)的“五大支柱”(身份、设备、网络、应用、数据),还是上面提到的 Forrester ZTX “七大支柱”,都毫无例外地将“微隔离”或“微分段”作为网络零信任的必要条件。可以形象地说,没有微隔离的应用访问授权,就像是要给没有墙的门上加锁(图 3)。

图 3:没有微隔离的应用访问授权,就像是要给没有墙的门上加锁

云应用与微隔离

采用前述“零信任”方法论,对“任意的人或设备,去访问在任意位置的任意应用”的关系进行梳理,有助于我们认识在云及数据中心侧(应用/数据)实现“微隔离”的重要性。

过去的十余年间,3G/4G/5G 的发展丰富了终端的多样性,并且赋予了终端更多移动性。移动性提高带来的各种需求(如商业用户对“随处办公”的需求、个人用户对数字化生活和防疫的需求),增加了终端与企业云和公有云应用的全方位接触,数以亿计的访问“汇点成面”,对于不可避免地存在着各种未知漏洞的应用,构成了重大威胁。

同时,虚拟化和云计算的发展促进了应用和数据的高度集约化部署。面向最终用户的应用需求的爆炸式增长,也推动了应用开发、部署和迭代模式的变化:从传统的“高、大、全”的单体架构转向“小、快、灵”的微服务架构。应用的网格化、敏捷性和移动性特点日益明显,大大提升了云内和云间的横向互访和数据交流的频度,进一步加速了传统“安全边界”在云上的消亡,凸显了在“最小权限原则”指导下的东-西向隔离的重要性。面向虚拟化和容器的“微分段”(Micro-Segmentation),就是在云内/云间对应用/数据进行“微颗粒度隔离”的具体技术方法。

云内微隔离的实现

虚拟化技术的诞生,是云计算时代的开端。自此开始,信息化系统的最小单元从“物理主机”变为“虚拟主机”;用于连接各个单元的不再是网线,而是虚拟接口;主机彼此间的安全边界也逐步消融到虚拟化集群内部。基于物理主机为最小单位发展出来的安全体系,逐渐失去了防御的目标。容器化的普及,更是进一步加深了人们对不可见的边界及安全问题的忧虑。

虚拟机和容器是应用的新载体,自身当然存在固有边界。为什么不能将安全防御直接构筑在虚拟机和容器的边界上呢?对此持消极态度的原因主要可以归纳为两类:一是,被管对象数量多、移动性强、难以锁定;二是,既有安全防御体系体量大、功能强,但不集中,难以聚力到如此微小的目标上。这种困境,用一句俗语来形容就非常贴切——“高射炮打蚊子”。要走出困境,就要有针对这两类问题的解决方案。

一、维度扩展

对于第一类问题,可以具体化为“基于 IP 地址:端口号的安全策略的困境”。在很多场景下,安全管理员已经将安全策略细化到每一个 IP + Port,但却又必须时时面临着虚拟机和容器的数量、用途和位置不断变化带来的应接不暇的策略变更需求。

在虚拟化和容器环境里,通过增加策略“维度”的方式,可以打破这个困境。原有网络安全策略的基本要素是 IP 地址、协议和端口号,扩展的安全策略中还可能包含时间和 MAC 地址。这最多是一个“五维”安全策略。而虚拟机和容器上,天然可以设置“标签(Tag 或 Label)”,并将标签作为一个新的安全控制要素,制定包含六个“维度”的安全策略。这就为网络安全规则的编写和维护带来了更多便利和可能性。

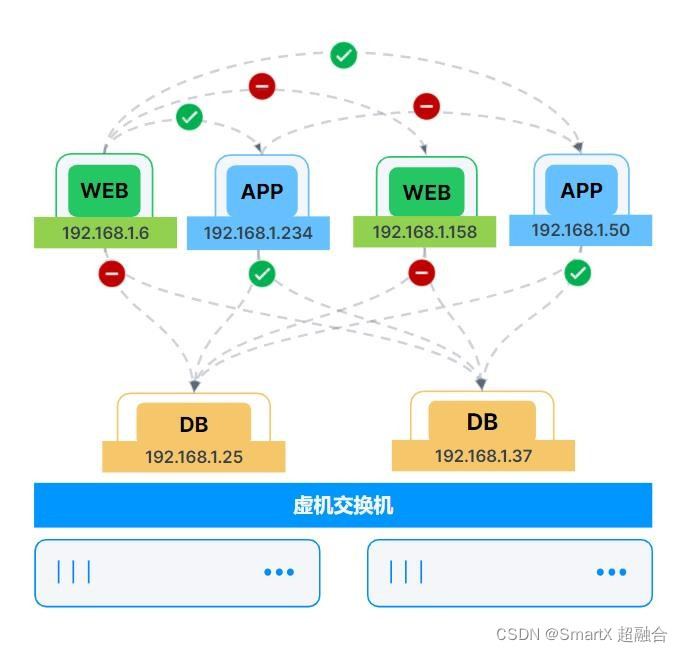

例如:常见的一个“Web-App-DB”三层应用架构,如果每一层都由 3~4 个虚拟机或容器组成,那么为这个应用编写基于 IP + Port 的安全策略,规则数量有可能多达十几条;当每一层中需要对虚拟机或容器进行增、删、改操作时,都必须调整与之关联的安全规则,甚至有可能需要调整 IP 网段设置。与之对照的是,如果采用基于“标签”这个新维度的安全策略,安全规则数量可以减少到 3 条(图 4),而且对虚拟机或容器进行增、删、改操作,都不需要调整安全规则。

图 4:基于标签的网络安全策略示例

1. “WEB” 允许访问 “APP”,目标端口 TCP:8080;

2. “APP” 允许访问 “DB”,目标端口 TCP:3306;

3. 任意(Any)允许访问 “WEB”,目标端口 TCP:443;

4. 其他流量:默认拒绝。当 VM/Pod 数量变化,或者重放置到不同物理服务器上之后,只要其标签没有变化,对应的安全访问策略就不会变化,即便其 IP 地址(有可能)发生了变化。

二、内生安全

第二个方面的困扰,反映在 Gartner《2020 CISO Effectiveness Survey》的结果中:“当今安全的现实是安全领导者拥有太多工具…78% 的 CISO 在其网络安全供应商组合中拥有 16 种或更多工具,12% 有 46 个或更多工具…拥有太多安全供应商会导致复杂的安全操作,从而丧失业务的敏捷性。” 如果为了在虚拟机和容器环境中实施基于标签的安全策略,还要再增加更多的安全工具,岂不是“负薪救火”?

因此,实施虚拟机和容器微分段的最佳切入点,是 Hypervisor 管理的虚拟交换机 VDS,和容器网络接口 CNI。它们是启用虚拟化或容器化环境所必需的原生网络组件,在此基础上应用“标签”和安全策略,是原生且最直接的微隔离方法。在虚拟机和容器的网络上编写的安全策略,以“默认拒绝”作为底线规则,这与“零信任”安全所要求的“最小权限”原则相一致。这就是“内生安全”的含义。微隔离如果不是内生于虚拟化和容器平台,将不可避免地成为业务敏捷性的累赘——就如 Gartner 对 CISO 调查结果反映的那种困境。

SmartX 超融合方案中的零信任实现

SMTX OS 是由 SmartX 自主研发的超融合软件,提供计算虚拟化、分布式存储和网络与安全等功能。SMTX OS 可以通过基于安全标签的最小权限策略自主为虚拟机创建符合“零信任”要求的微隔离环境,并通过集中的策略管理平台,减轻虚拟化和安全管理员繁重的日常操作。对于采用“标签”为条件的微分段安全策略后的实际效果,可以通过集中的管理平台 CloudTower 进行查看和监控,评估现有策略的有效性和适用性,确保必要的应用流量没有被中断。这是一个不断改进的过程。SmartX 将逐步构建支持虚拟化与容器的统一架构,在一致性基础设施上承载云原生应用并践行“零信任”安全理念。

总结

采用基于虚拟机和容器标签的微分段安全策略,只是云应用环境下微隔离的起步,而不是全部。云应用微隔离也不是“零信任的”全部,面向层出不穷的终端和应用形态,今后必然会有新的安全理论和方法与之相适应。这个过程中,应用层的技术和方法变化得愈复杂,就要求基础设施层愈精炼,这也可以看成是一种“守恒”。因此,精妙的“零信任”应用访问控制,从最简单易行的基础设施微分段做起,就是一种必然。

参考资料:

-

CyberEdge’s eighth-annual Cyberthreat Defense Report

https://cyber-edge.com/cdr/ -

Gartner Identifies Top Security and Risk Management Trends for 2022

https://www.gartner.com/en/newsroom/press-releases/2022-03-07-gartner-identifies-top-security-and-risk-management-trends-for-2022 -

浅谈 Forrester 零信任架构评估的 7 个技术维度

https://cloud.tencent.com/developer/article/1645310 -

Key Findings: CISO Effectiveness

https://www.gartner.com/en/documents/4001760