所用工具

- jadx反编译工具

- objection hook工具

- apk查壳工具

- 葫芦娃大佬的脱壳工具(frida-dexdump )

- frida

版本:

- 4.3.9

APP包名:

- Y29tLmdyZWVubGluZS5ndWFoYW8=

api

POST /hospital/hospitaldetail/summary.json HTTP/1.1

User-Agent: android

weiyi-version: 4.39

os-version: 10

os-token-id: afae8bf803a8deda

version-type: patient

weiyi-appid: p_android_weiyi

sign: QhaAmFz86lluc4st//1wrRyLWzJD6pzOLREV6pwb+KWOOajoql5C+1Q9IOWSViX53ccf8TNliUEXakf20mO9DFpc6kZDhLxrmhPfrnVvIGpBDv0tZyf1TmDTCFEAQ5Oho84DFqB46kgxYUg/hREFmfL4Kjd+oEjH7AliJkrVPIc=

phone-model: MI 8

network: WIFI

req-uuid: 3d2fc2fe-b8b0-4a71-bb6d-68ff0b502659

os-language: zh-CN

Content-Type: application/json; charset=utf-8

Content-Length: 35

Host: api-gateway.guahao.com

Connection: Keep-Alive

Accept-Encoding: gzip

{"hospitalId":"125336754304601000"}

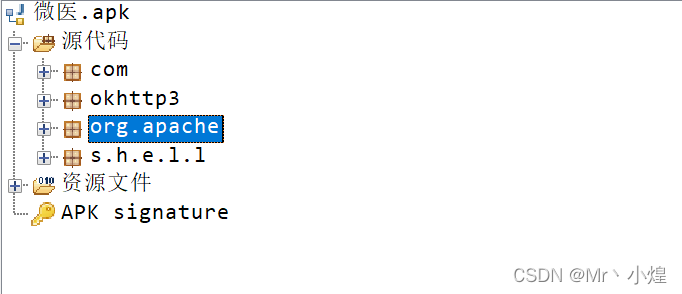

jadx反编译

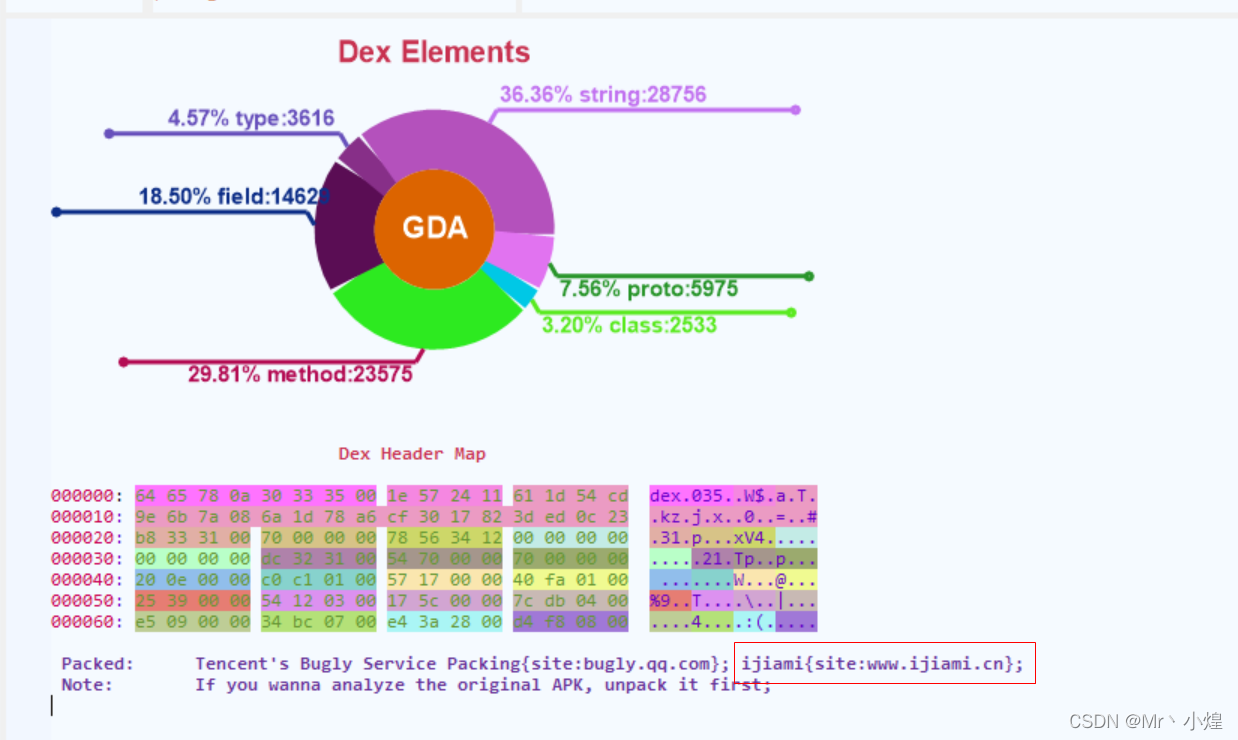

明显有壳,上查壳工具

爱加密加固特点:

爱加密加固一般有两个 Application 入口类,为 SuperApplication 和 NativeApplication,壳的入口点为com.shell.SuperApplication,assets 目录下有 ijiami.dat、ijiami2.dat、ijiami.ajm,壳的 so 为 libexec.so 和 libexecmain.so,它们可能在 libs 目录或 assets 目录中。

此处在介绍一款工具----GDA

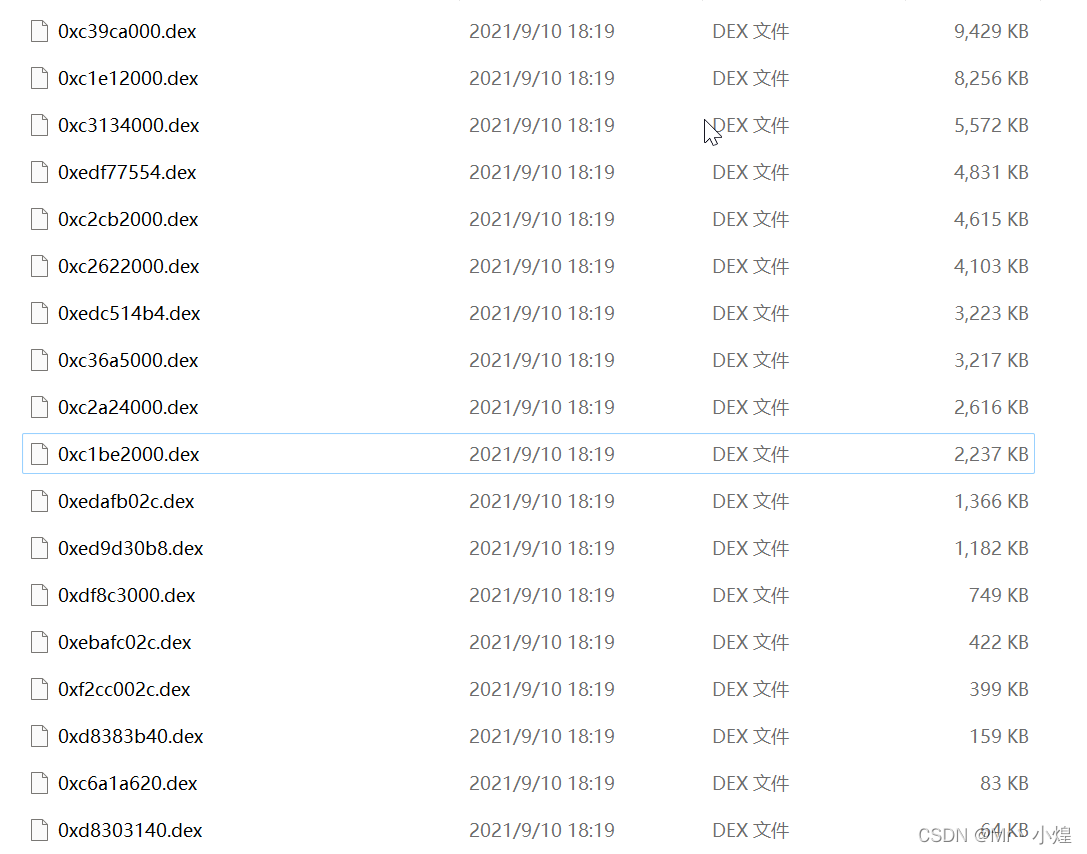

脱壳

直接用上葫芦娃大佬的frida-dexdump,过程葫芦娃大佬github写的很清楚了,就不多做叙述,直接上结果

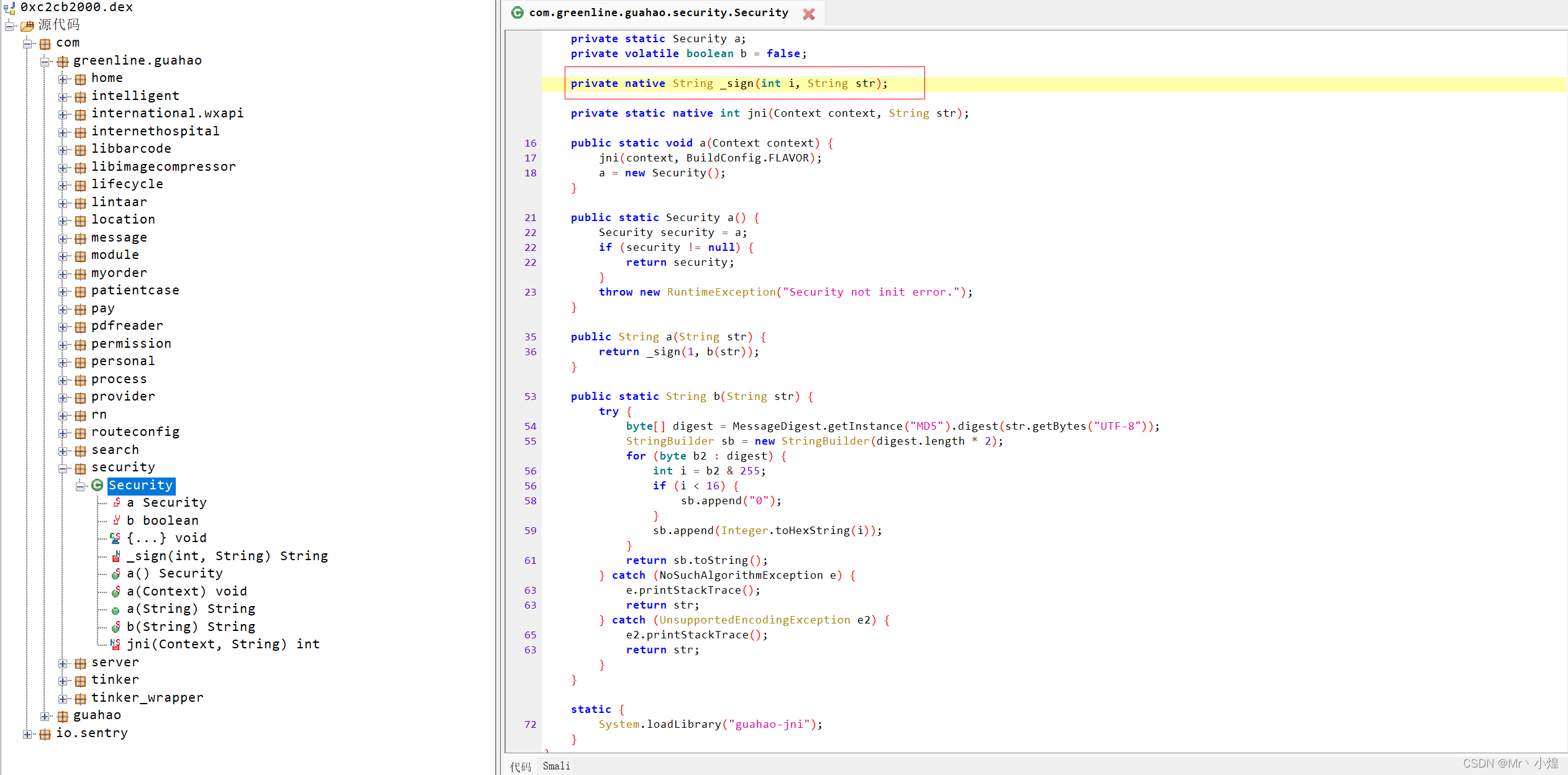

分析加密参数

sign参数

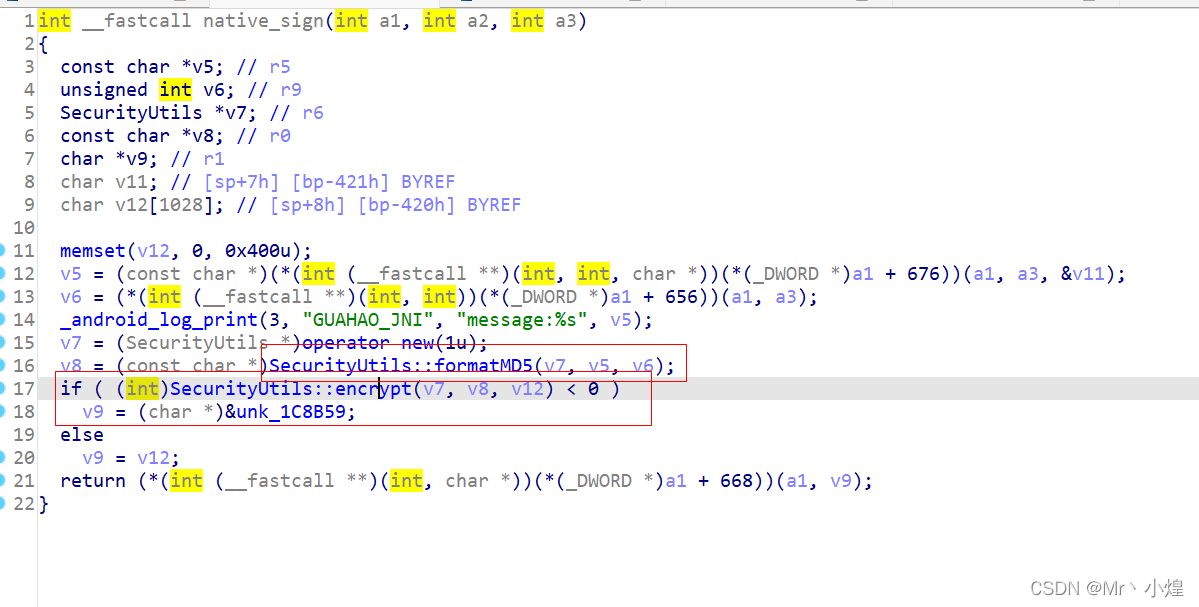

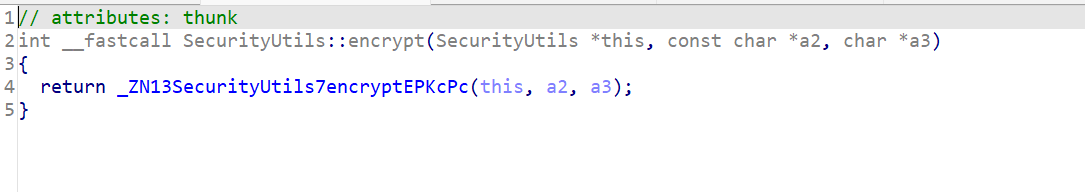

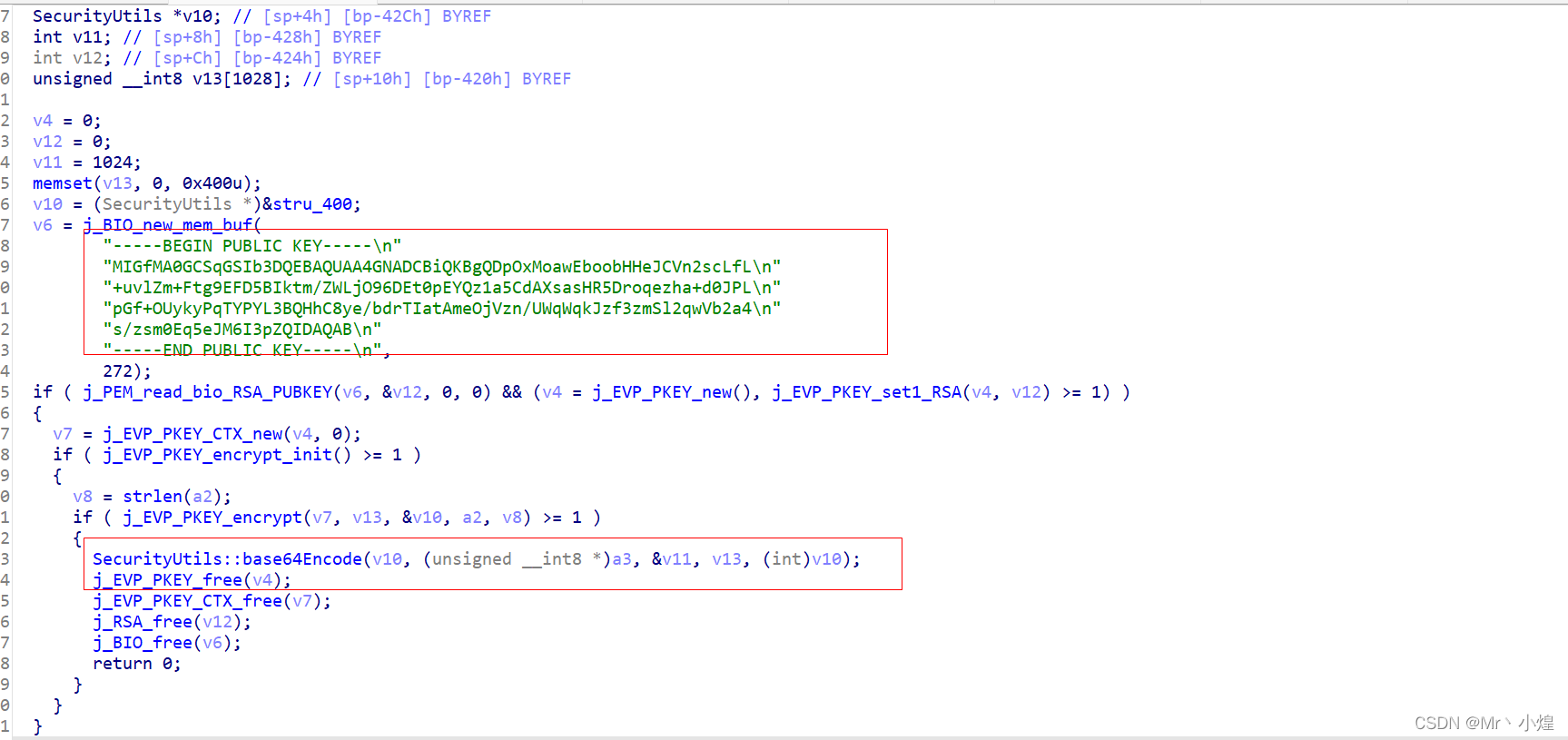

从这里我们可以看出sign参数在so层

python翻译

这个大家就自己来吧!中间省略了一部分hook代码!有兴趣的朋友自己补全吧!