实验 iptables防火墙配置

- 实验的目的

- 熟悉防火墙的基本原理。

- 熟悉包过滤防火墙的测试。

-

实验内容

1)学习Linux防火墙的基本架构

2)学习IPtable的基本原理

3)学习IPtable的使用方法 -

实验环境

1)虚拟机:Linux主机

2)宿主机:Windows客户端 -

实验原理

防火墙会按照从上到下的顺序来读取配置的策略规则,在找到匹配项后就立即结束匹配工作并去执行匹配项中定义的行为(即放行或阻止)。如果在读取完所有的策略规则之后没有匹配项,就去执行默认的策略。一般而言,防火墙策略规则的设置有两种:“通”(即放行)和“堵”(即阻止)。当防火墙的默认策略为拒绝时(堵),就要设置允许规则(通),否则谁都进不来;如果防火墙的默认策略为允许,就要设置拒绝规则,否则谁都能进来,防火墙也就失去了防范的作用。

iptables服务把用于处理或过滤流量的策略条目称之为规则,多条规则可以组成一个规则链,而规则链则依据数据包处理位置的不同进行分类,具体如下:

在进行路由选择前处理数据包(PREROUTING);

处理流入的数据包(INPUT);

处理流出的数据包(OUTPUT);

处理转发的数据包(FORWARD);

在进行路由选择后处理数据包(POSTROUTING)。

一般来说,从内网向外网发送的流量一般都是可控且良性的,因此使用最多的就是INPUT规则链,该规则链可以增大黑客人员从外网入侵内网的难度。

比如在您居住的社区内,物业管理公司有两条规定:禁止小商小贩进入社区;各种车辆在进入社区时都要登记。显而易见,这两条规定应该是用于社区的正门的(流量必须经过的地方),而不是每家每户的防盗门上。根据前面提到的防火墙策略的匹配顺序,可能会存在多种情况。比如,来访人员是小商小贩,则直接会被物业公司的保安拒之门外,也就无须再对车辆进行登记。如果来访人员乘坐一辆汽车进入社区正门,则“禁止小商小贩进入社区”的第一条规则就没有被匹配到,因此按照顺序匹配第二条策略,即需要对车辆进行登记。如果是社区居民要进入正门,则这两条规定都不会匹配到,因此会执行默认的放行策略。

但是,仅有策略规则还不能保证社区的安全,保安还应该知道采用什么样的动作来处理这些匹配的流量,比如“允许”“拒绝”“登记”“不理它”。这些动作对应到iptables服务的术语中分别是ACCEPT(允许流量通过)、REJECT(拒绝流量通过)、LOG(记录日志信息)、DROP(拒绝流量通过)。“允许流量通过”和“记录日志信息”都比较好理解,这里需要着重讲解的是REJECT和DROP的不同点。就DROP来说,它是直接将流量丢弃而且不响应;REJECT则会在拒绝流量后再回复一条“信息已经收到,但是被扔掉了”信息,从而让流量发送方清晰地看到数据被拒绝的响应信息。 -

实验步骤及结果

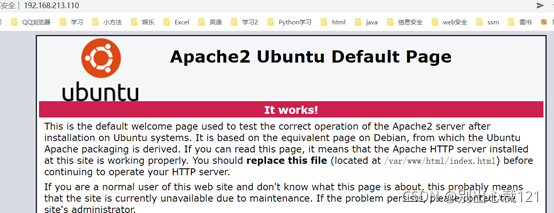

1)首先在虚拟机ubtun中开启FTP、HTTP服务,

apt-get install vsftpd

apt-getinstall apache2

配置好主机与虚拟机的网络连接,

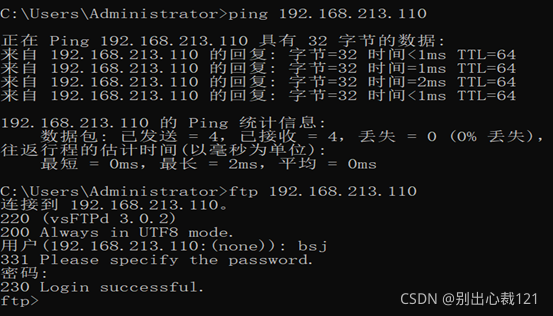

这里我使用的是NAT 静态分配IP地址,虚拟机IP:192.168.213.110 主机IP:192.168.213.111

现在我们可以在主机上正常使用ping。FTP、HTTP服务。

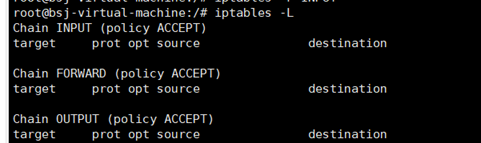

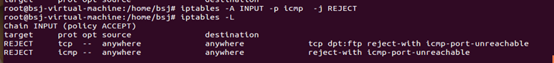

2)查看虚拟机防火墙状态 iptables -L

这里是使用Xshell连接虚拟机进行的操作,可以看到,目前的防火墙是对任何请求都是允许的。所以我们也就不用清除防火墙,我们现在添加几条命令,来限制对FTP、ping的使用,

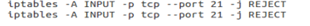

iptables -A INPUT -p tcp --dport 21 -j REJECT

iptables -A INPUT -p icmp -j REJECT

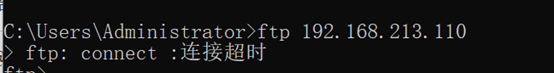

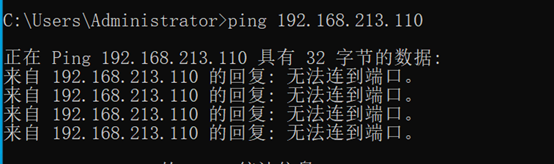

现在来看一下主机能不能使用FTP、ping:

好了这次实验就到此结束了。

最后清除之前的限制,iptables -F