目录

一、搭建vulfocus靶场

前提:需要安装docker环境

以centos7为例

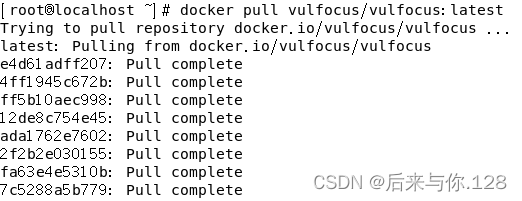

拉取vulfocus靶场镜像

docker pull vulfocus/vulfocus:latest

//拉取vulfocus靶场镜像如果这里无法拉取镜像,重启一下docker服务即可

systemctl restart docker 运行vulfocus靶场

docker create -p 80:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=xxx.xxx.xxx.xxx vulfocus/vulfocus

//ip为自己虚拟机的ip进行这步的时候出现了两个报错:iPv4转发禁用,不可联网;端口被占用

解决方法:

#配置转发,在最下面添加

net.ipv4.ip_forward=1

#重启服务,让配置生效

systemctl restart network

#查看是否成功,如果返回为“net.ipv4.ip_forward = 1”则表示成功

sysctl net.ipv4.ip_forward解决办法:

docker -ps //查看docker正在运行的进程

//杀死占用端口的进程镜像

docker kill [进程号]

成功后,在浏览器中输入ip地址,会出现下面的页面。

用户名密码默认:admin admin