漏洞原理:

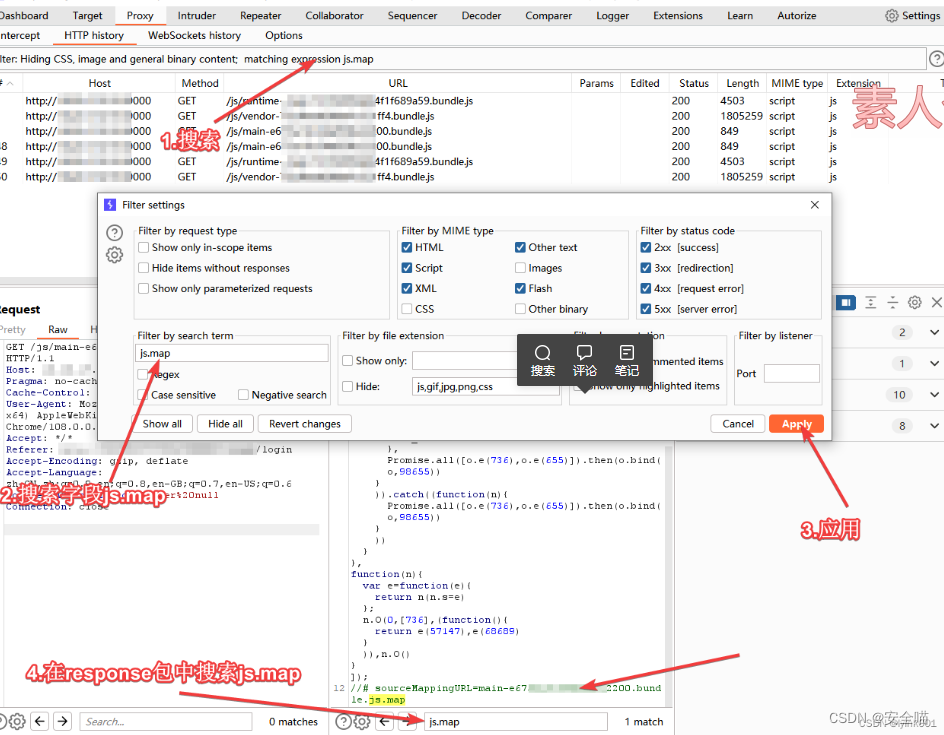

在日常测试时,经常会遇到以js.map为后缀的文件,非常多Webpack打包的站点都会存在js.map文件.,通过sourcemap可还原前端代码找到API,间接性获取未授权访问漏洞,什么是Source map

简单说,Source map就是一个信息文件,里面储存着位置信息。转换后的代码的每一个位置,所对应的转换前的位置。一般这种文件和min.js主文件放在同一个目录下。有了它,出错的时候,除错工具将直接显示原始代码,而不是转换后的代码,这无疑给开发者带来了很大方便。

监测工具:

chrome插件source detecotor

SourceDetector/app at master · SunHuawei/SourceDetector · GitHub

漏洞风险

攻击者可以通过泄露的前端源代码可以针对源代码对代码中各种信息如隐蔽接口、API、加密算法、管理员邮箱、内部功能等等,或者接口API可以尝试未授权漏洞,拼接接口越权漏洞,查找源代码中关键字去GitHub查找程序源码进行代码审计。

漏洞利用:

下载好js.map文件后就是逆向还原操作,我们用到的工具reverse-sourcemap

安装reverse-sourcemap

winget install node.js

npm install --global reverse-sourcemap

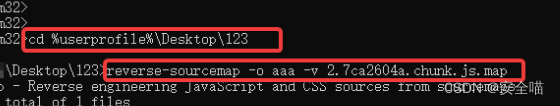

使用reverse-sourcemap还原代码

reverse-sourcemap -o aaa -v XXXX.js.map

-o:还原后的目录,-v:需要还原的文件

同目录就会生成一个导出目录,里面就是js.map的详细文件

windows下把js.map文件和还原目录放在一个路径下,cmd先进入路径进输入上面的命令进行还原

修复建议

1.在项目路径下修改config/index.js中build对象productionSourceMap: false;

2.建议删除或禁止访问正式环境中的js.map文件