一. 实验名称 网络安全及包分析

二. 环境(详细说明运行的操作系统,网络平台,机器的IP地址)

操作系统:windows server

网络平台:湘潭大学信息楼局域网

机器的IP地址:172.22.10.58

三. 实验目的

- 了解包过滤防火墙的基本原理;

- 了解互联网上包过滤防火墙的应用;

- 掌握 Windows 2012 sever 中包过滤防火墙的基本配置;

- 学习 wireshark 的安装和使用方法;

- 理解网络层次结构中各层数据的包装关系;

- 学会对 wireshark 捕获结果进行网络分析。

四. 实验内容及步骤

(包括主要程序流程和函数说明,程序分工说明 (软件部分))

(包括网络拓扑图,配置清单(硬件))

- 使用Windows网络属性中自带的 TCP/IP 过滤器。

(1) 打开 TCP/IP 高级选项中的 TCP/IP 过滤;

(2) 有三个过滤器,分别是 TCP 端口、UDP 端口和 IP 协议,首先允许 TCP/IP 过滤;

(3) 配置 TCP 端口,加上需要打开的端口;

(4) 配置 UDP 端口, 如果不是必要(例如要从 UDP 提供 DNS 服务之类)应该选择 全部不允许,避免受到洪水(Flood)或碎片(Fragment)攻击;

(5) 配置 IP 安全机制(IP Security),一个 IP 安全过滤器由两个部分组成:过滤策略和过滤操作,过滤策略决定哪些报文应当引起过滤器的关注,过滤操作决定过滤器是“允许”还是“拒绝”报文的通过;

(6) 新建过滤策略和过滤操作,启用。 - 使用专业防火墙软件实现网络安全。

(1) 安装专业防火墙软件;

(2) 通过自定义 IP 规则来控制网络数据流量。 - 利用网络包抓取工具 wireshark 进行网络分析。

(1) 下载安装wireshark,仔细阅读软件说明,学习使用方法;

(2) 捕获网络流量进行详细分析;

(3) 利用专家分析系统诊断问题;

(4) 实时监控网络活动;

(5) 收集网络利用率和错误。

五. 实验结果

- 使用Windows网络属性中自带的TCP/IP过滤器。

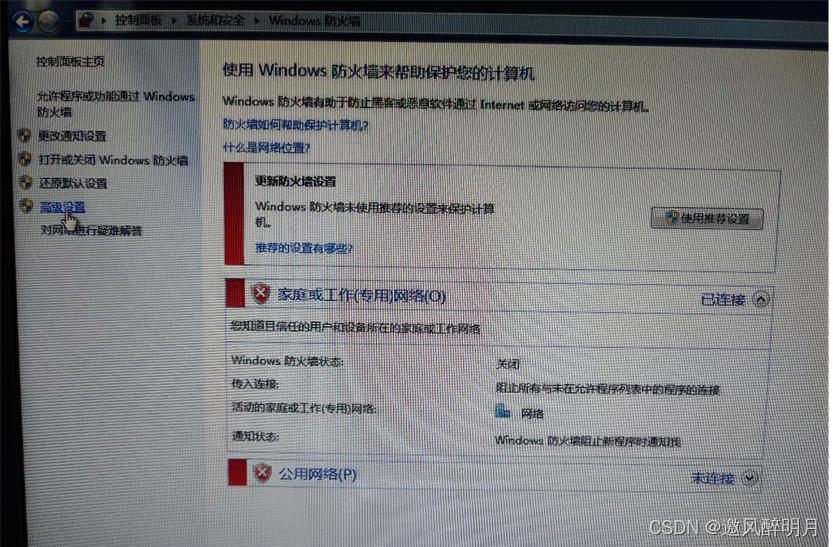

(1) 打开“控制面板”,点击“系统和安全”,进入后,点击“Windows防火墙”,进入如下图的页面。

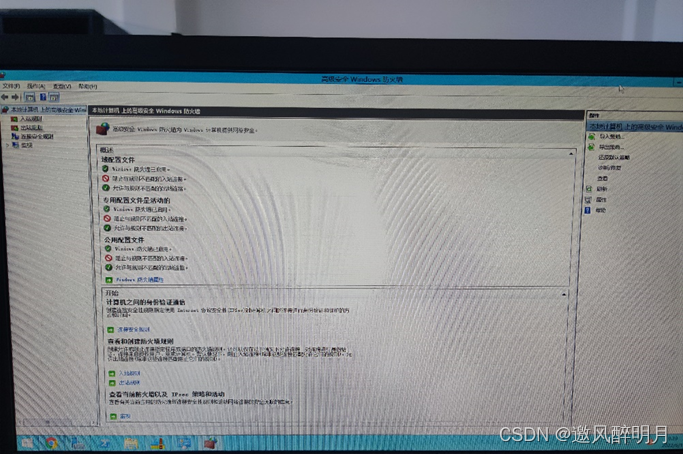

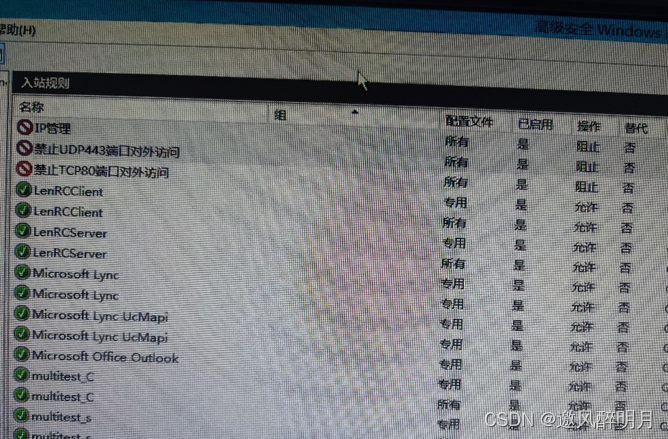

(2) 点击“高级设置”,进入“高级设置”页面后,点击“入站规则”或“ 出站规则”。

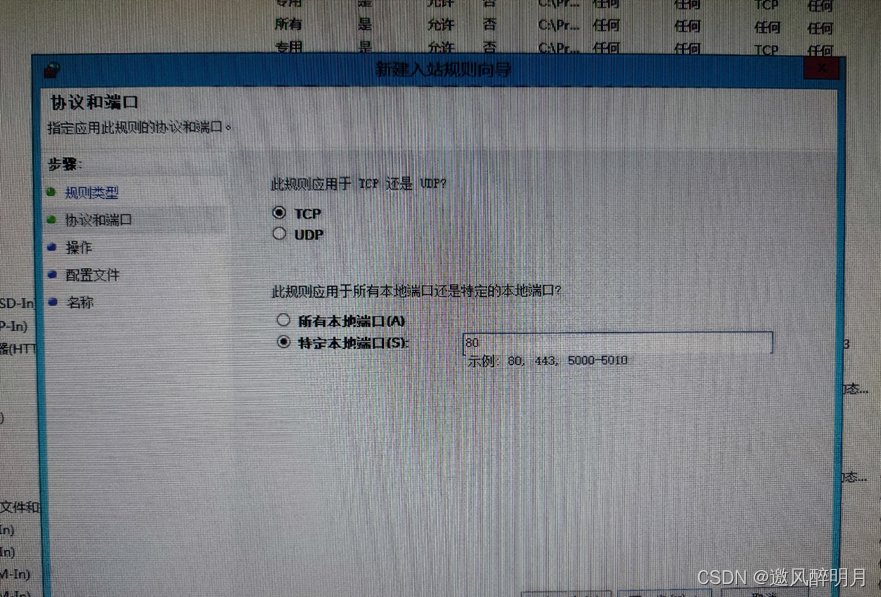

(3) 点击“新建规则”,选择“端口”,并点击“下一步”。这里就可以选择协议类型TCP或UDP,以及需要筛选的端口。设置完成之后,点击下一步。

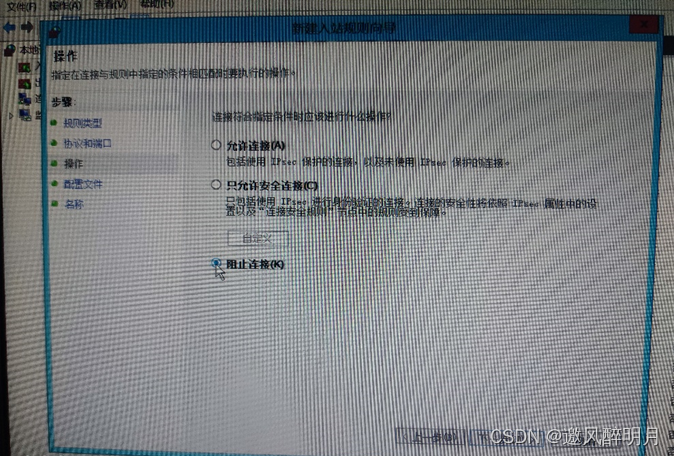

(4) 选择需要的操作,并点击“下一步”。

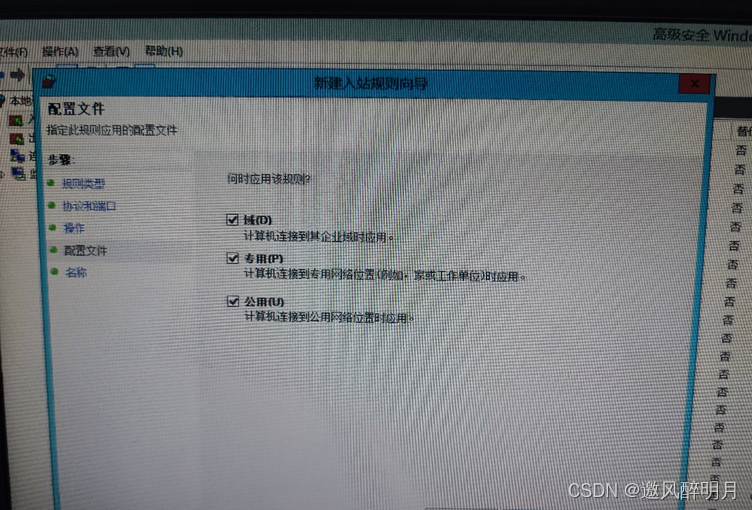

(5) 选择此规则应用的区域,并点击“下一步”。

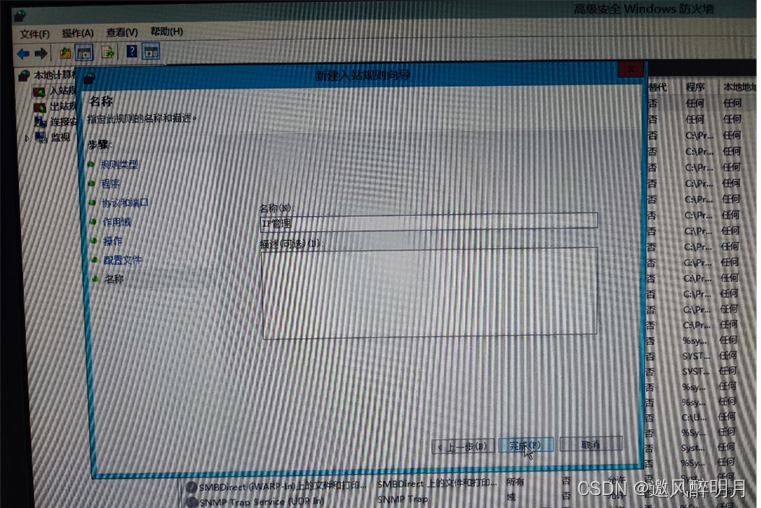

(6) 最后填写此规则的名称和描述(可选),点击“完成”。

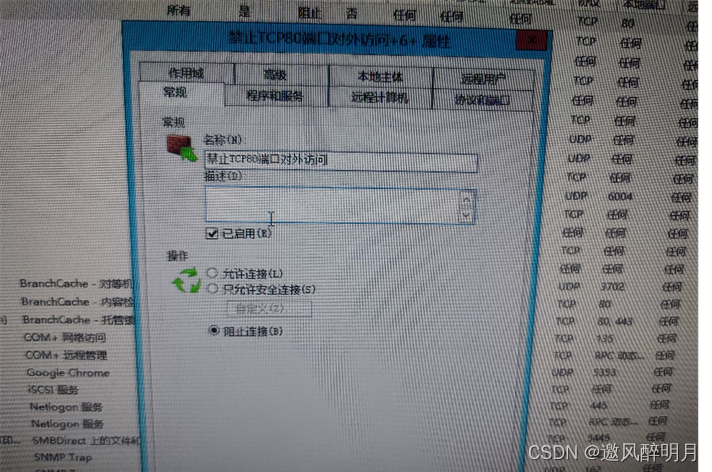

(7) 回到高级安全Windows防火墙界面,查看新添加的规则右击属性可以查看自己设置的属性。

(8) 同理,对于UDP协议和IP协议,如下图。

- 使用专业防火墙软件实现网络安全。

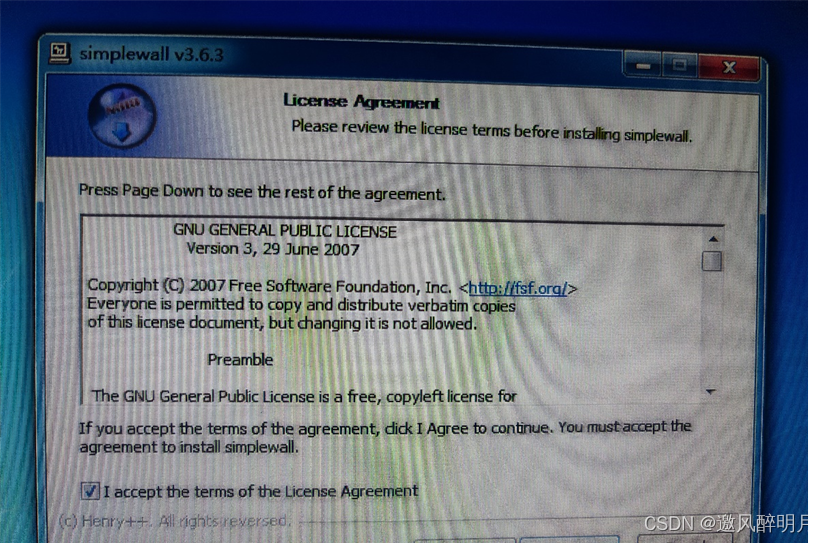

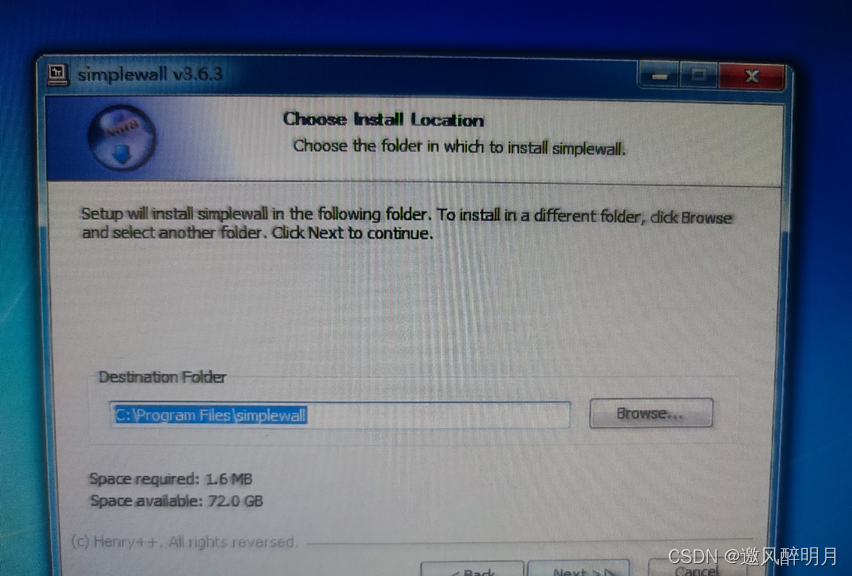

(1) 进入https://www.simplewallsoftware.com/下载simplewall防火墙。安装过程如下

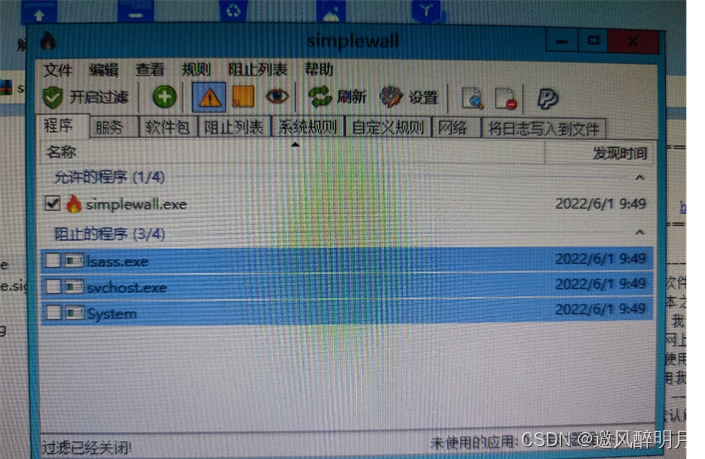

(2) 完成后双击快捷方式进入simplewall界面,点击程序,可以看到的界面如下图。

- 利用网络包抓取工具wireshark捕捉本机打开的网页。

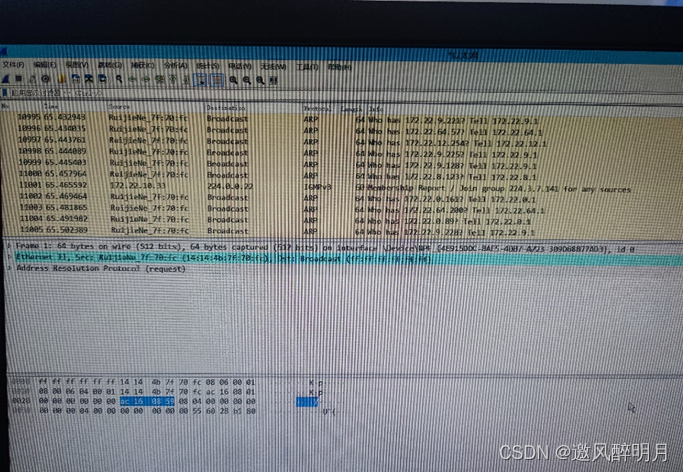

(1) 打开wireshark软件,点击开始抓包按钮。

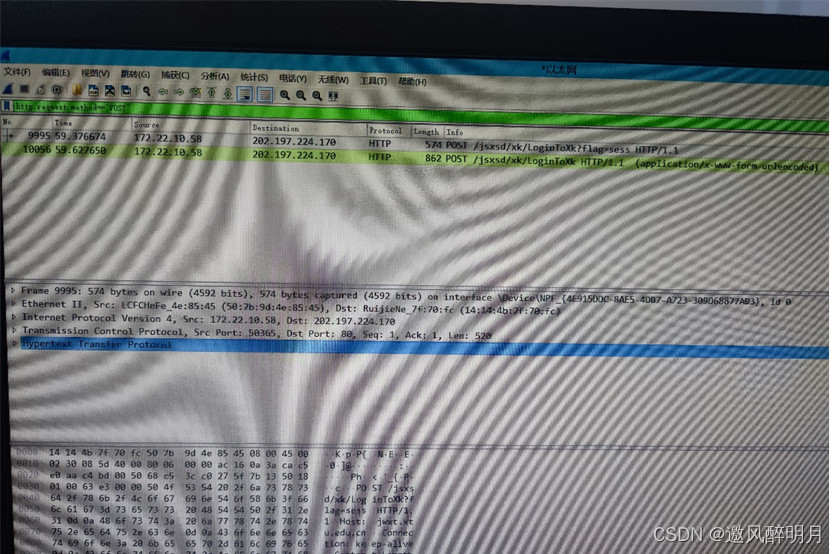

(2) 打开湘潭大学教务系统,填写账号密码,点击登录,如下图

(3) 立即查看Wireshark界面,点击暂停抓包按钮,在过滤器中填写http.request.method = = “POST”,结果如下图所示。

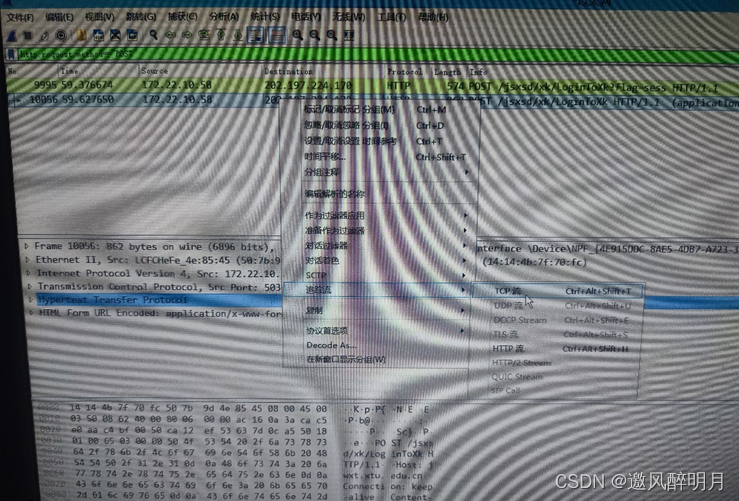

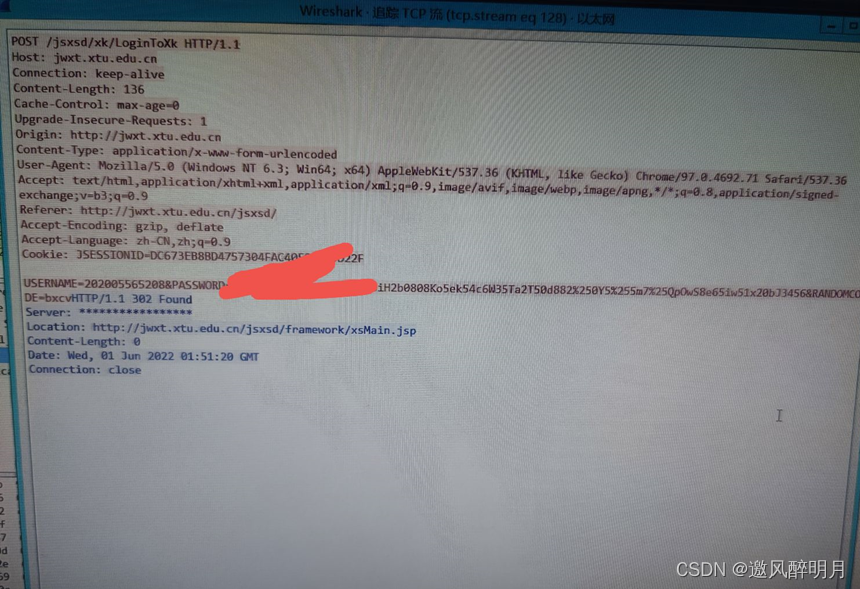

(4) 选择对应栏右键,点击追踪流,选TCP流,然后在查找栏输入pass回车,即可查看学号、密码等信息,结果如下图所示。

(5) 在步骤1中查看Wireshark界面,在过滤器中填写tcp.stream eq 5,结果如下图所示,显示的为“三次握手”的过程。

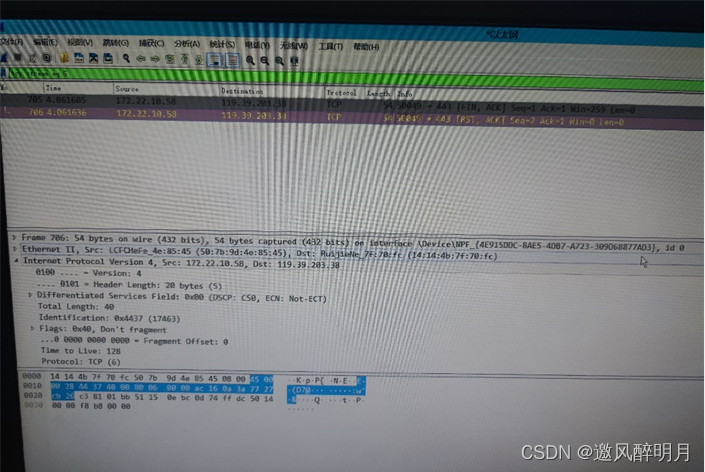

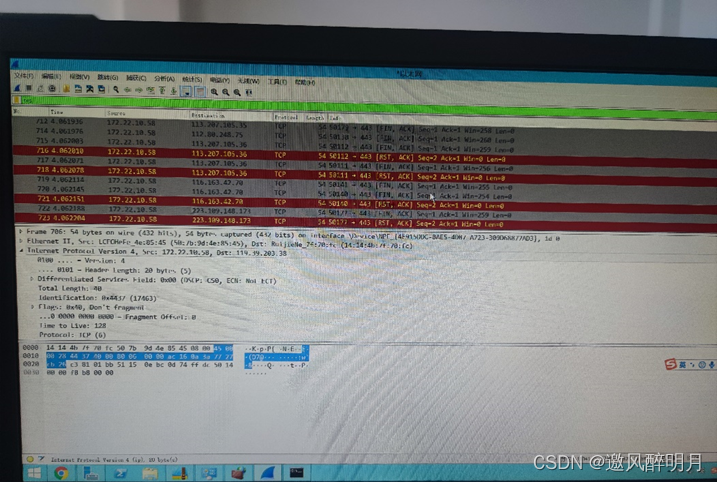

- 抓取TCP数据包,分析“四次挥手”的过程,即释放连接过程。设置过滤规则:tcp,结果如下图。

六. 实验中的问题及心得

- 遇到的问题

(1) wireshark打开后,没有接口可以选择

解决:没有安装准备软件wcap。 - 心得

在此次网络安全及包分析实验中,我学习了防火墙的基本原理,学习了使用Wireshark捕获web数据包,分析了捕获的数据,了解了网络层次结构,更直观地看到了每层数据的打包关系。在Wireshark中抓包时,信息量很多,学会了如何输入关键词找到自己要寻找的信息,可以说是受益良多。

如果这篇文章对你帮助很大,麻烦帮忙,点下友情链接: 鱼儿项目网(直接点这里),进去之后切换几个页面,停留几十秒。感激不尽。本站采集全网自媒体,网赚类,电商营销课程。里面有一些免费项目大家也可以看看