关注这个靶场的其它相关笔记:UPLOAD LABS —— 靶场笔记合集-CSDN博客

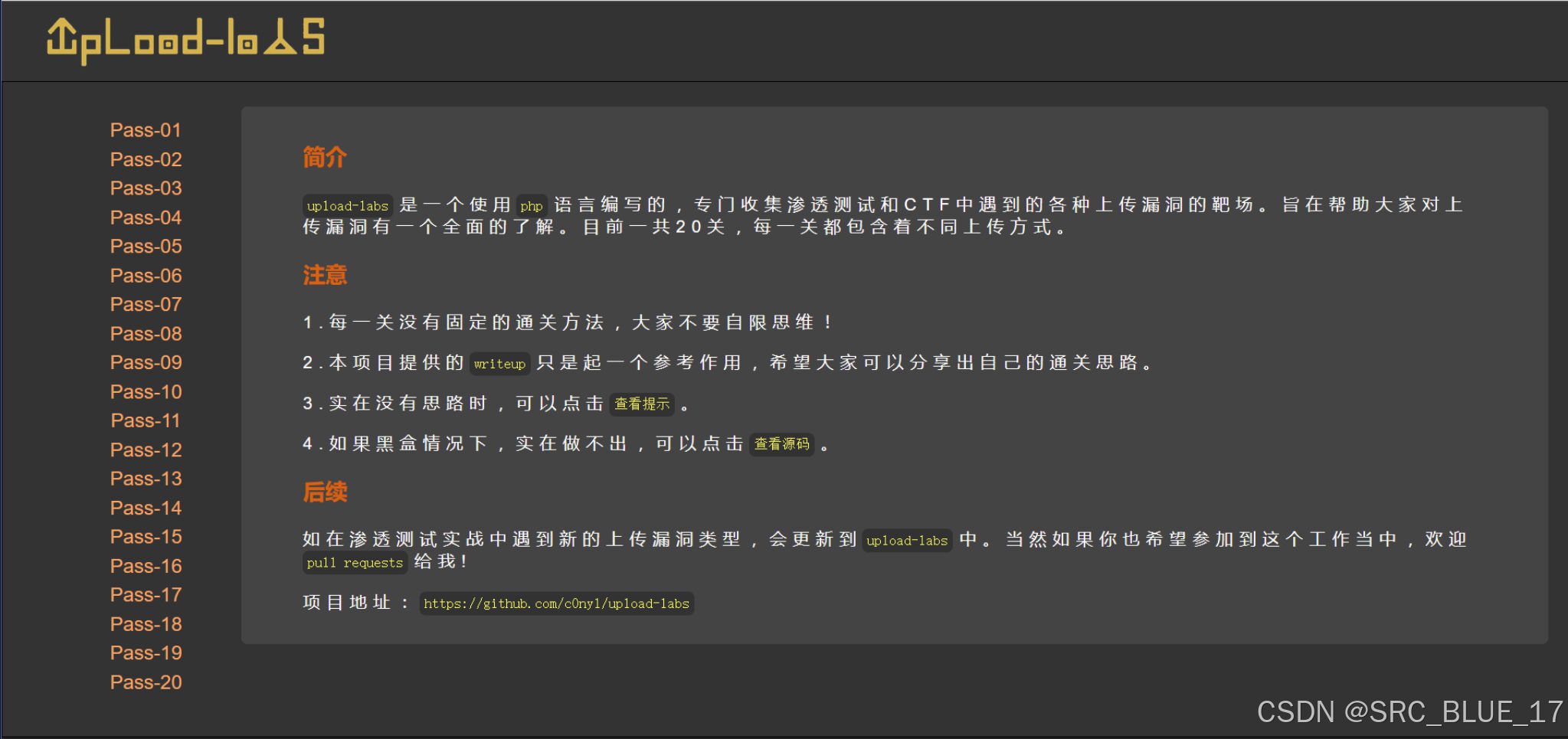

0x01:UPLOAD LABS 靶场简介

UPLOAD LABS 靶场是一个专门用于学习文件上传漏洞攻击和防御的靶场。它提供了一系列文件上传漏洞的实验环境,用于帮助用户了解文件上传漏洞的原理和防御技术。

该靶场使用 PHP 语言编写,目前一共有 21 关,每一关都包含着不同种类的上传方式。以下是使用该靶场的一些注意事项:

-

靶场中的每一关都没有固定的通关方法,所以希望使用者不要思维局限!

-

本项目提供的

writeup(通过思路)只是起到一个参考作用。 -

如果您在通关时,实在没有思路,推荐点击

查看提示按钮。(别害怕失败) -

如果在黑盒情况下,您实在无法过关,推荐点击

查看源码按钮。

0x02:UPLOAD LABS 靶场安装

0x0201:Windows 操作系统安装 UPLOAD LABS 靶场

附件资源

靶场运行环境

PhpStudy - CSDN 配套资源:phpstudy_2016.zip

PhpStudy - 官网地址:小皮面板(phpstudy) - 让天下没有难配的服务器环境!

靶场资源包

UPLOAD LABS 源码包 - CSDN 配套资源:upload-labs.zip - 建议使用 PHP 5.4.45 版本

UPLOAD LABS 源码包 - 官网地址:https://github.com/c0ny1/upload-labs

Windows 操作系统安装 UPLOAD LABS 靶场,主要分为以下两步:

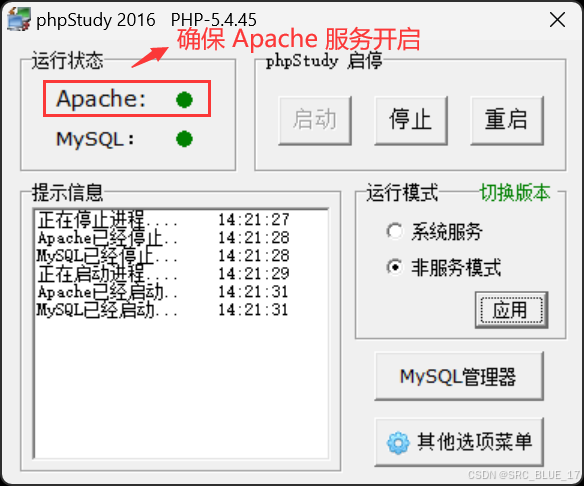

靶场运行环境搭建(PHP 5.4.45 + Apache) - PhpStudy => 参考:PhpStudy 使用手册

导入 UPLOAD LABS 靶场源码。

这里主要介绍第二步,靶场的运行环境我们采用 PhpStudy 一键集成部署即可,PhpStudy 的安装方法可以参考上面提供的链接(内含:Windows 与 Linux 操作系统安装 PhpStudy 的步骤)。

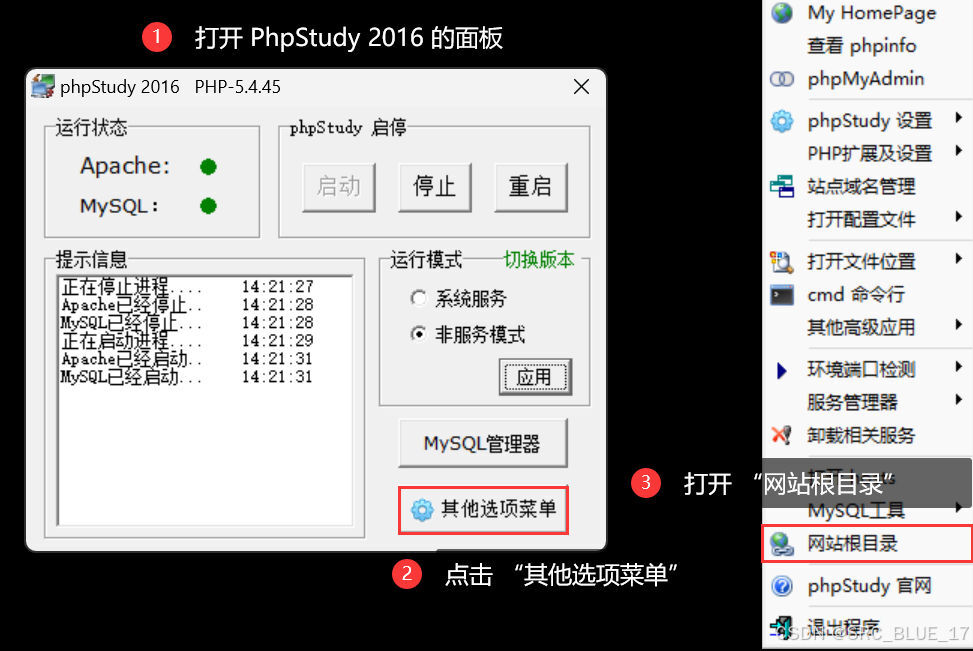

注意:本关的 PHP 环境需要使用 phpstudy_2016.zip,否则后续很多关卡会无法配置。

1. 导入 UPLOAD LABS 靶场源码

首先,从 “附件资源“ 中下载靶场资源包,并进行解压操作:

然后,我们要将解压后的靶场文件,放到站点根目录下。PhpStudy 中定位站点根目录的方法如下:

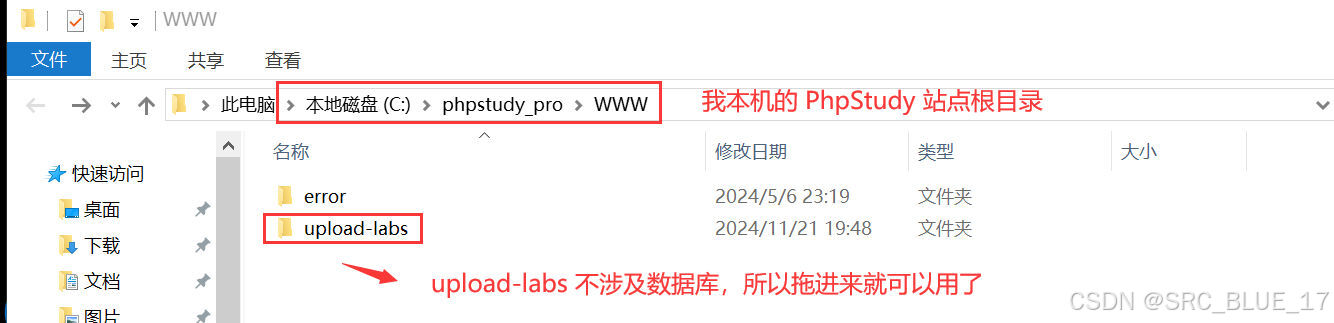

打开站点根目录后,直接将解压后的靶场源码拖进去即可:

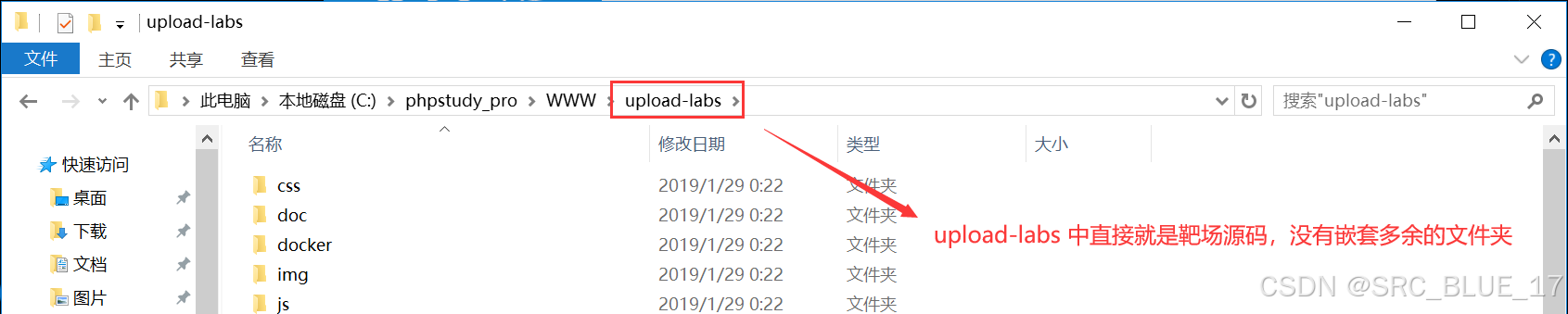

下面是 upload-labs 文件夹中的内容,直接就是源码(注意不要嵌套多余的文件夹,如果出现了多级文件夹,请删除多余的部分,确保和笔者的目录层级一样):

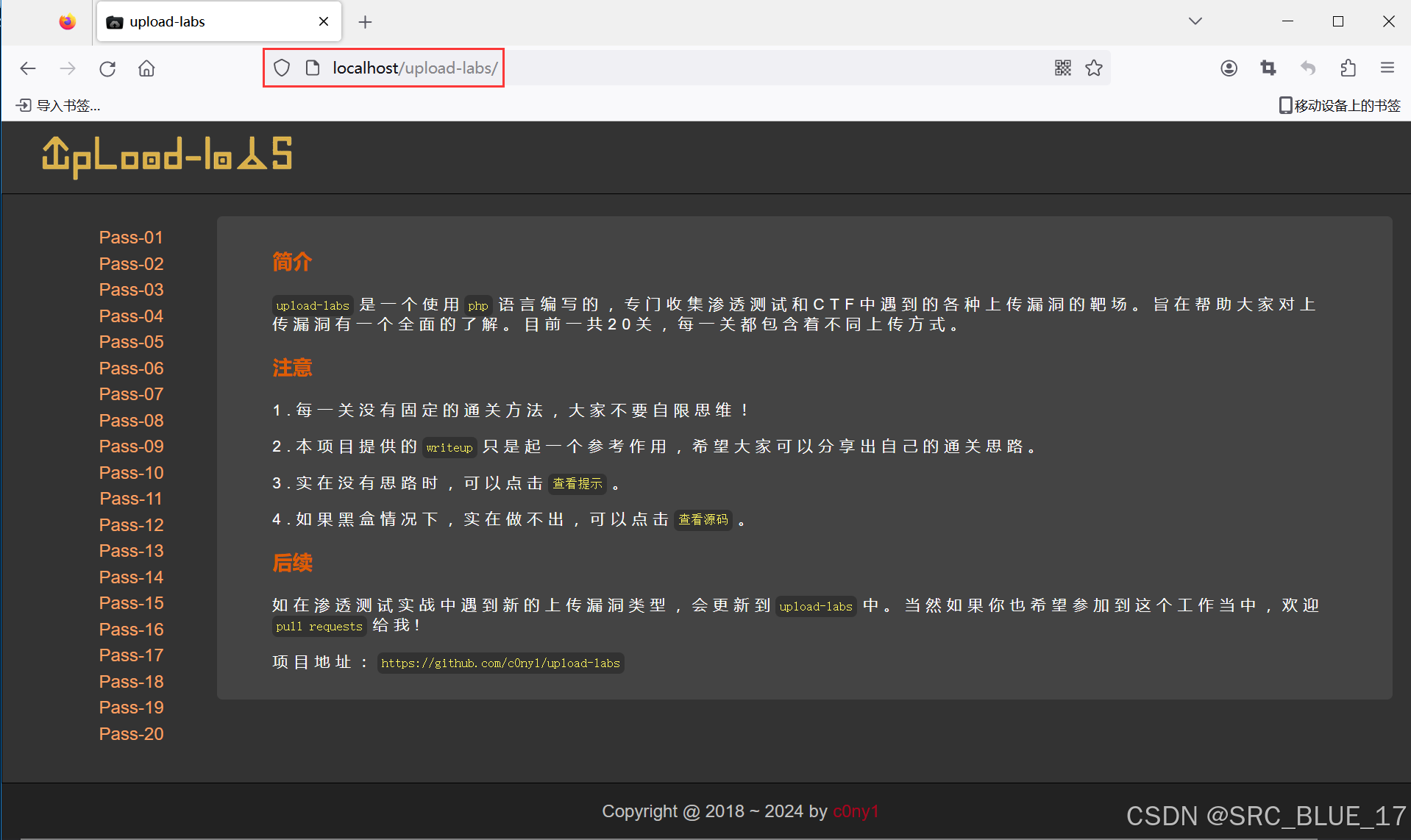

2. 访问并使用 UPLOAD LABS 靶场

在访问 UPLOAD LABS 靶场之前,一定要先确保自己已经开启了 Apache 服务:

然后,我们就可以访问并使用 UPLOAD LABS 靶场啦。由于我们一开始是将靶场源码放在了 localhost 站点的 upload-labs 文件夹下,所以我们访问靶场的地址如下:

http://localhost/upload-labs/0x0202:Linux 操作系统安装 UPLOAD LABS 靶场

附件资源

靶场运行环境

PhpStudy - 官网地址:小皮面板(phpstudy) - 让天下没有难配的服务器环境!

靶场资源包

UPLOAD LABS 源码包 - CSDN 配套资源:upload-labs.zip - 建议使用 PHP 5.4.45 版本

UPLOAD LABS 源码包 - 官网地址:https://github.com/c0ny1/upload-labs

Linux 操作系统安装 UPLOAD LABS 靶场,主要分为以下两步:

靶场运行环境搭建(PHP 5.4.45 + Apache) - PhpStudy => 参考:PhpStudy 使用手册

导入 UPLOAD LABS 靶场源码。

这里主要介绍第二步,靶场的运行环境我们采用 PhpStudy 一键集成部署即可,PhpStudy 的安装方法可以参考上面提供的链接(内含:Windows 与 Linux 操作系统安装 PhpStudy 的步骤)。

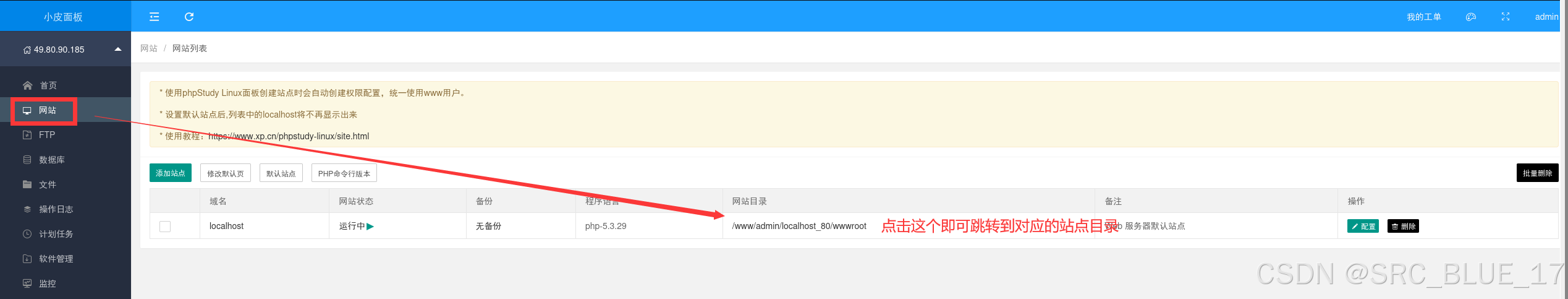

1. 导入 UPLOAD LABS 靶场源码

首先,我们需要准备靶场的源码包,直接从附件资源中下载即可(不需要解压):

然后我们需要定位网站的根目录,并把靶场压缩包上传至站点根目录下,定位流程如下:

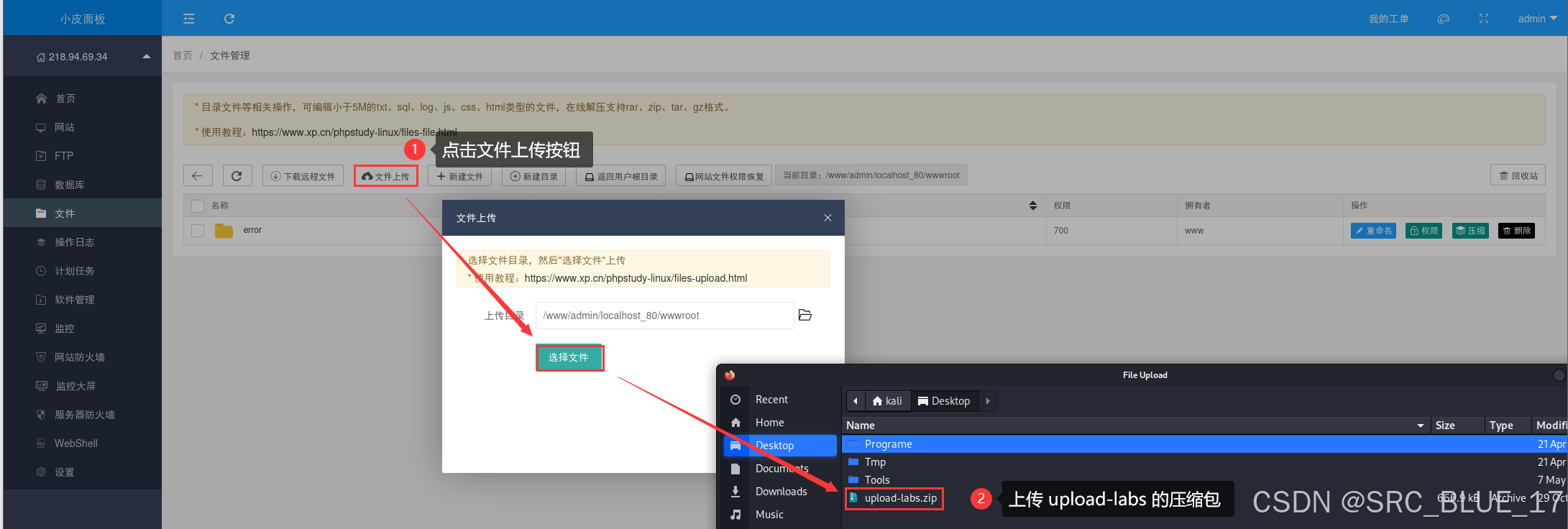

打开站点根目录后,点击 ”文件上传“,将 UPLOAD LABS 的压缩包进行上传:

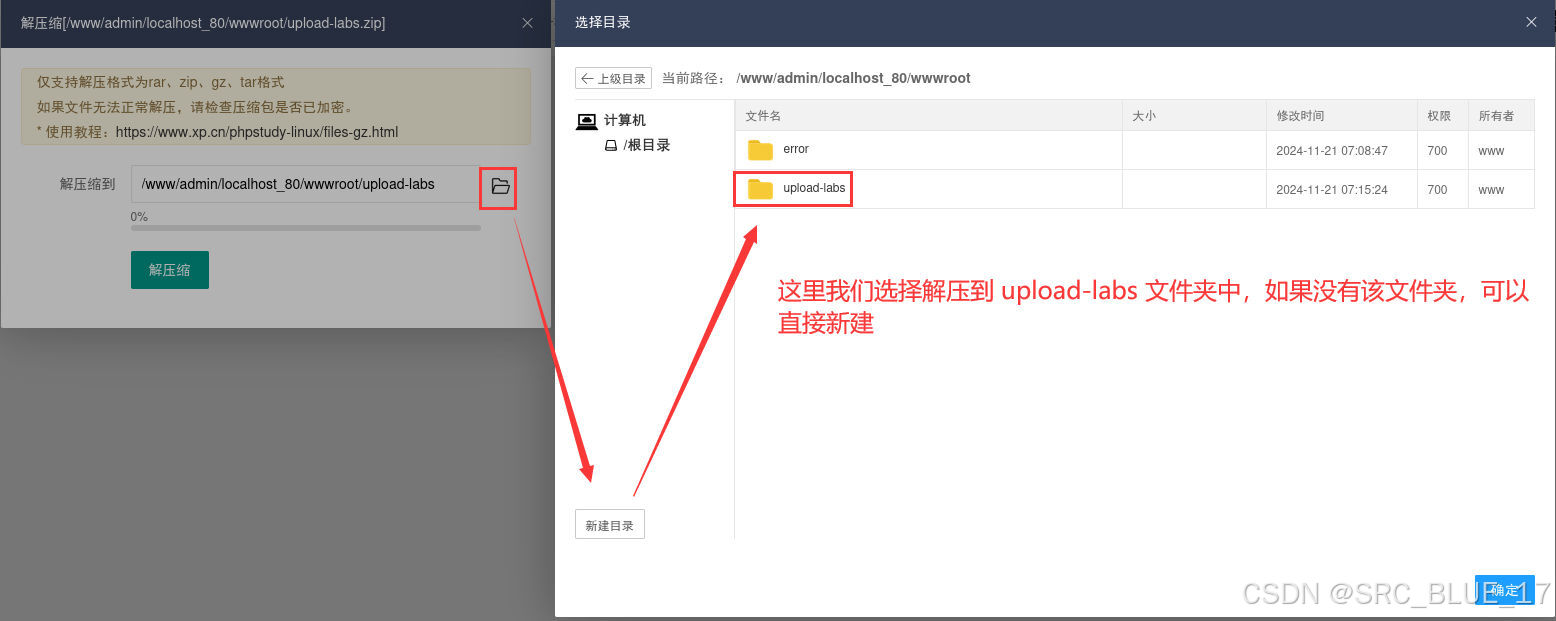

上传完毕后,我们需要解压 upload-labs.zip 文件,直接在小皮面板中操作即可(这里最好创建一个 upload-labs 文件夹来存放解压后的文件):

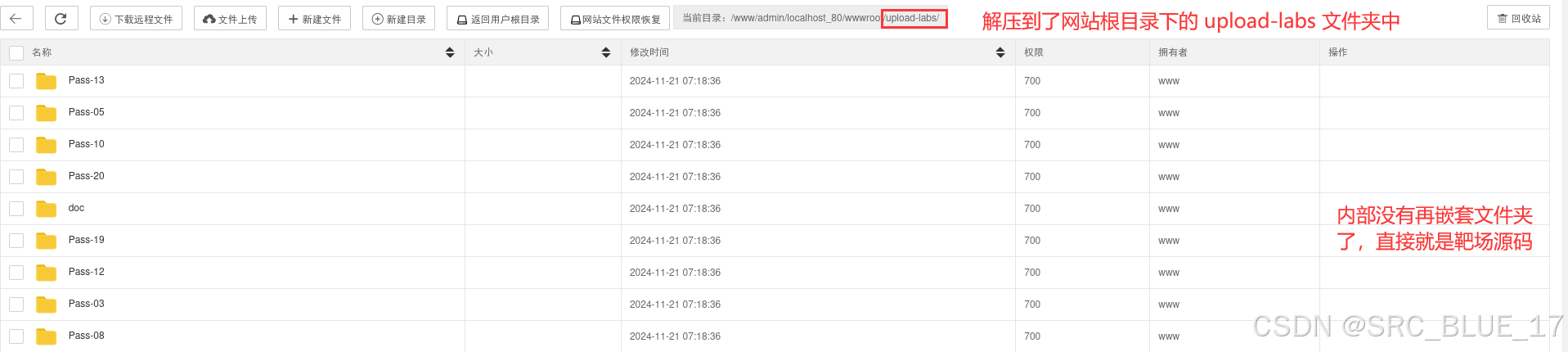

解压成功后的样式如下图所示,至此我们已经成功导入了靶场源码了:

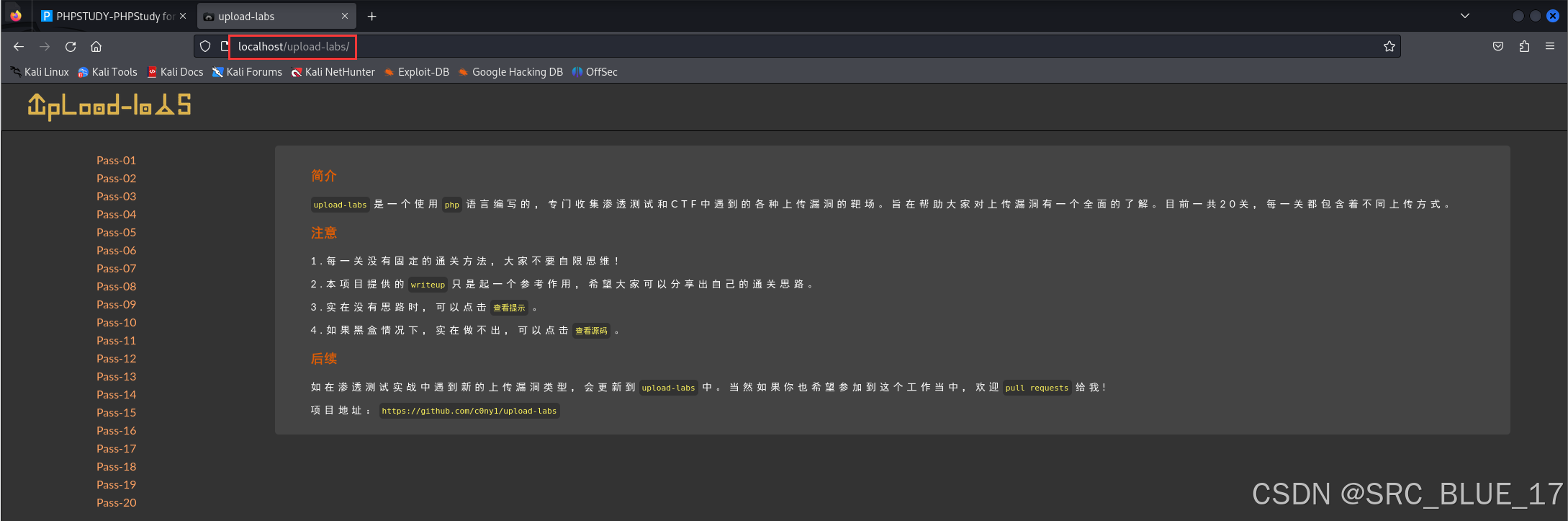

2. 访问并使用 UPLOAD LABS 靶场

在访问 UPLOAD LABS 靶场之前,一定要先确保自己已经开启了 nginx 服务:

然后,我们就可以访问并使用 UPLOAD LABS 靶场啦。由于我们一开始是将靶场源码放在了 localhost 站点的 upload-labs 文件夹下,所以我们访问靶场的地址如下:

http://localhost/upload-labs/